|

La operación de malware Emotet vuelve a enviar correos electrónicos maliciosos después de casi cuatro meses de "vacaciones" en los que apenas hubo actividad por parte de la conocida operación de ciberdelincuencia. Emotet es una infección de malware que se distribuye a través de campañas de phishing que contienen documentos maliciosos de Excel o Word. Cuando los usuarios abren estos documentos y activan las macros, la DLL de Emotet se descarga y se carga en la memoria. |

Una vez cargado, el malware buscará y robará correos electrónicos para utilizarlos en futuras campañas de spam y soltará cargas útiles adicionales como Cobalt Strike u otro malware que suele dar lugar a ataques de ransomware.

Aunque Emotet fue considerado el malware más distribuido en el pasado, dejó de enviar spam repentinamente el 13 de julio de 2022.

Vuelve Emotet

Los investigadores del grupo de investigación de Emotet, Cryptolaemus, informaron que aproximadamente a las 4:00 AM ET del 2 de noviembre, la operación de Emotet volvió a cobrar vida repentinamente, enviando spam a direcciones de correo electrónico de todo el mundo.

El investigador de amenazas de Proofpoint, y miembro de Cryptolaemus, Tommy Madjar, dijo que las campañas de correo electrónico Emotet de hoy en día utilizan cadenas de respuesta de correo electrónico robadas para distribuir archivos adjuntos de Excel maliciosos.

A partir de las muestras subidas a VirusTotal, se ha visto archivos adjuntos dirigidos a usuarios de todo el mundo bajo varios idiomas y nombres de archivo, simulando ser facturas, escaneos, formularios electrónicos y otros señuelos.

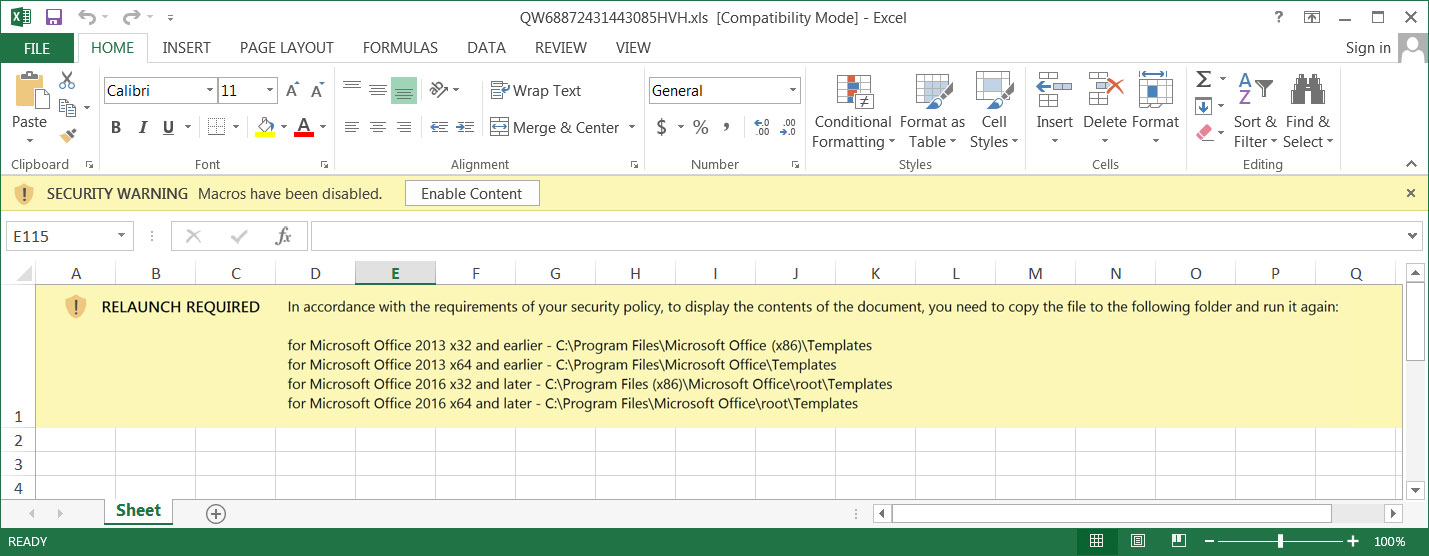

La campaña actual de Emotet también presenta una nueva plantilla de archivos adjuntos de Excel que contiene instrucciones para eludir la Vista Protegida de Microsoft.

Documento malicioso de Excel

Fuente: BleepingComputer

Una vez descargado, el malware se ejecuta silenciosamente en segundo plano mientras se conecta al servidor de Comando y Control para recibir más instrucciones o instalar cargas útiles adicionales.

Madjar dijo a BleepingComputer que las infecciones actuales de Emotet no han comenzado a soltar cargas útiles de malware adicionales en los dispositivos infectados.

Sin embargo, en el pasado, Emotet era conocido por instalar el malware TrickBot y, más recientemente, las balizas Cobalt Strike.

Estas balizas Cobalt Strike se utilizan después para el acceso inicial por parte de bandas de ransomware que se propagan lateralmente en la red, roban datos y, finalmente, cifran los dispositivos.

Las infecciones de Emotet se utilizaron en el pasado para dar a las bandas de ransomware Ryuk y Conti el acceso inicial a las redes corporativas.

Desde el cierre de Conti en junio, se ha visto a Emotet asociarse con las operaciones de ransomware BlackCat y Quantum para el acceso inicial en dispositivos ya infectados.

Fuente: https://www.bleepingcomputer.com/news/security/emotet-botnet-starts-blasting-malware-again-after-4-month-break/