|

Se ha descubierto una nueva red de bots para el navegador Chrome llamada "Cloud9" que utiliza extensiones maliciosas para robar cuentas en línea, registrar las pulsaciones del teclado, inyectar anuncios y código JS malicioso, y utilizar el navegador de la víctima en ataques DDoS. La red de bots del navegador Cloud9 es en realidad un troyano de acceso remoto (RAT) para el navegador web Chromium, incluidos Google Chrome y Microsoft Edge, que permite a los atacantes ejecutar comandos de forma remota. |

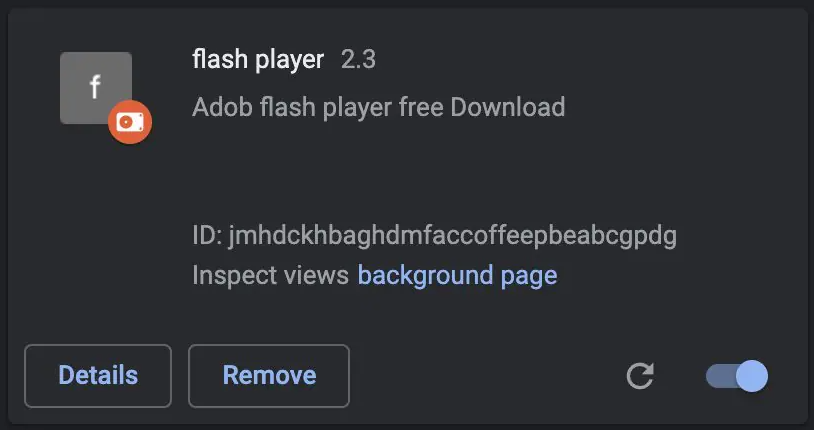

La extensión maliciosa de Chrome no está disponible en la tienda web oficial de Chrome, sino que circula a través de canales alternativos, como los sitios web que difunden falsas actualizaciones de Adobe Flash Player.

La extensión maliciosa del navegador en Chrome (Zimperium)

Este método parece estar funcionando bien, ya que los investigadores de Zimperium informaron que han visto infecciones de Cloud9 en sistemas de todo el mundo.

Infección del navegador

Cloud9 es una extensión maliciosa para el navegador que hace backdoors en los navegadores Chromium para realizar una extensa lista de funciones y capacidades maliciosas.

La extensión consta de tres archivos JavaScript para recopilar información del sistema, minar criptomonedas utilizando los recursos del host, realizar ataques DDoS e inyectar scripts que ejecutan exploits del navegador.

Zimperium se percató de la carga de exploits para las vulnerabilidades CVE-2019-11708 y CVE-2019-9810 en Firefox, CVE-2014-6332 y CVE-2016-0189 para Internet Explorer, y CVE-2016-7200 para Edge.

Estas vulnerabilidades se utilizan para instalar y ejecutar automáticamente malware de Windows en el host, lo que permite a los atacantes llevar a cabo compromisos del sistema aún más significativos.

Sin embargo, incluso sin el componente de malware de Windows, la extensión Cloud9 puede robar cookies del navegador comprometido, que los atacantes pueden utilizar para secuestrar sesiones de usuario válidas y tomar el control de las cuentas.

Además, el malware cuenta con un keylogger que puede espiar las pulsaciones de teclas para robar contraseñas y otra información sensible.

Un módulo "clipper" también está presente en la extensión, vigilando constantemente el portapapeles del sistema en busca de contraseñas o tarjetas de crédito copiadas.

Cloud9 también puede inyectar anuncios cargando silenciosamente páginas web para generar impresiones de anuncios y, por tanto, ingresos para sus operadores.

Por último, el malware puede alistar la potencia de fuego del host para realizar ataques DDoS de capa 7 a través de peticiones HTTP POST al dominio objetivo.

"Los ataques de capa 7 suelen ser muy difíciles de detectar porque la conexión TCP se parece mucho a las peticiones legítimas", comenta Zimperium.

"Es probable que el desarrollador esté utilizando esta botnet para proporcionar un servicio para realizar DDOS".

Operadores y objetivos

Se cree que los hackers que están detrás de Cloud9 tienen vínculos con el grupo de malware Keksec, ya que los dominios C2 utilizados en la reciente campaña fueron vistos en los ataques anteriores de Keksec.

Keksec es responsable del desarrollo y la gestión de múltiples proyectos de redes de bots, como EnemyBot, Tsunamy, Gafgyt, DarkHTTP, DarkIRC y Necro.

Las víctimas de Cloud9 están repartidas por todo el mundo, y las capturas de pantalla publicadas por el actor de la amenaza en los foros indican que se dirigen a varios navegadores.

Además, la promoción pública de Cloud9 en los foros de ciberdelincuencia lleva a Zimperium a creer que Keksec probablemente lo está vendiendo/alquilando a otros operadores.

Siempre se recomienda a los usuarios que actualicen a la última versión de Google Chrome para asegurarse de que tienen las protecciones de seguridad más actualizadas.

Los usuarios también pueden estar mejor protegidos de los ejecutables y sitios web maliciosos activando la Protección mejorada en la configuración de privacidad y seguridad de Chrome.

La Protección mejorada le advierte automáticamente de los sitios y descargas potencialmente peligrosos e inspecciona la seguridad de sus descargas y le avisa cuando un archivo puede ser peligroso.