Investigadores de ciberseguridad han desvelado una operación organizada de robo financiero llevada a cabo por un discreto actor para atacar los sistemas de procesamiento de transacciones y desviar fondos de entidades ubicadas principalmente en América Latina durante al menos cuatro años.

La empresa israelí de respuesta a incidentes Sygnia ha bautizado al grupo de hackers maliciosos con el nombre de Elephant Beetle. Las intrusiones se dirigen a bancos y empresas minoristas inyectando transacciones fraudulentas entre actividades benignas para pasar desapercibidas tras un amplio estudio de las estructuras financieras de los objetivos.

"El ataque es implacable en su ingeniosa simplicidad sirviendo como una táctica ideal para esconderse a plena vista, sin necesidad de desarrollar exploits", dijeron los investigadores en un informe compartido con The Hacker News, llamando a las coincidencias del grupo con otro rastreado por Mandiant como FIN13, un actor de amenaza "industrioso" vinculado al robo de datos y ataques de ransomware en México que se remonta a 2016.

Se dice que Elephant Beetle aprovecha un arsenal de no menos de 80 herramientas y scripts únicos para ejecutar sus ataques, mientras que simultáneamente toma medidas para mezclarse con el entorno de la víctima durante largos períodos para lograr sus objetivos.

"El modus operandi único asociado al Escarabajo Elefante es su profunda investigación y conocimiento de los sistemas y operaciones financieras de las víctimas y su persistente búsqueda de métodos vulnerables para inyectar técnicamente las transacciones financieras, lo que en última instancia conduce a un importante robo financiero", dijo Arie Zilberstein, vicepresidente de respuesta a incidentes de Sygnia, a The Hacker News. "Dado el largo periodo de persistencia de este grupo en las redes de las víctimas, suelen cambiar y adaptar sus técnicas y herramientas para seguir siendo relevantes".

Zilberstein atribuyó el éxito de la campaña a la amplia superficie de ataque que ofrecen los sistemas heredados presentes en las redes de las instituciones financieras y que pueden servir como puntos de entrada, lo que permite a los atacantes hacerse un hueco permanente en las redes objetivo.

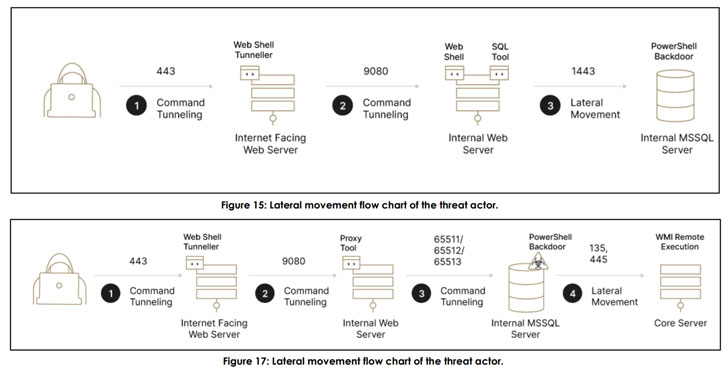

Las técnicas y procedimientos del adversario siguen un patrón de bajo perfil que comienza con la plantación de puertas traseras para estudiar el entorno de la víctima, concretamente con el objetivo de comprender los diversos procesos utilizados para facilitar las transacciones financieras, seguido de la inserción de transacciones fraudulentas propias en la red que roban cantidades incrementales de dinero del objetivo para evitar que salte la alarma.

Pero en el caso de que las acciones fraudulentas del actor salgan a la luz, cesan temporalmente sus operaciones para volver unos meses después. El acceso inicial se consigue aprovechando los fallos no parcheados de los servidores web basados en Java expuestos públicamente, como WebSphere y WebLogic, lo que en última instancia conduce al despliegue de shells web que permiten la ejecución remota de código y el movimiento lateral.

- CVE-2017-1000486 (puntuación CVSS: 9,8) - Inyección de lenguaje de expresión de aplicaciones Primefaces

- CVE-2015-7450 (puntuación CVSS: 9,8) - Explotación de deserialización SOAP de WebSphere Application Server

- CVE-2010-5326 (puntuación CVSS: 10,0) - Explotación del Servlet SAP NetWeaver Invoker

- EDB-ID-24963 - Ejecución remota de código en ConfigServlet de SAP NetWeaver

"Este ataque pone de relieve una vez más que los atacantes sofisticados a veces están al acecho en las redes durante [mucho] tiempo", dijo Zilberstein. "Aunque hoy en día se pone mucho énfasis en evitar y prevenir el riesgo inminente del ransomware, algunos otros actores de amenazas siguen operando para proliferar sigilosamente en las redes y obtener un beneficio económico a largo plazo y constante".

"Las organizaciones deben prestar una atención adicional a estos sistemas, en particular a los que están dirigidos al público externo, y llevar a cabo la aplicación de parches y la búsqueda continua para prevenir y detectar ataques de naturaleza similar", añadió Zilberstein.

Fuente: https://thehackernews.com/2022/01/researchers-uncover-hacker-group-behind.html