Una nueva investigación sobre la infraestructura detrás de una red de bots DDoS emergente llamada Abcbot ha descubierto vínculos con un ataque de botnet de minería de criptomonedas que salió a la luz en diciembre de 2020.

Los ataques con Abcbot, revelados por primera vez por el equipo de seguridad Netlab de Qihoo 360 en noviembre de 2021, se desencadenan a través de un script de shell malicioso que se dirige a instancias en la nube poco seguras operadas por proveedores de servicios en la nube como Huawei, Tencent, Baidu y Alibaba Cloud para descargar malware que incluye la máquina en una botnet, pero no sin antes terminar los procesos de los agentes de la amenaza en cuestión y establecer su persistencia.

El script de shell en realidad es una iteración de una versión anterior descubierta originalmente por Trend Micro en octubre de 2021 que afectaba a instancias ECS vulnerables dentro de Huawei Cloud.

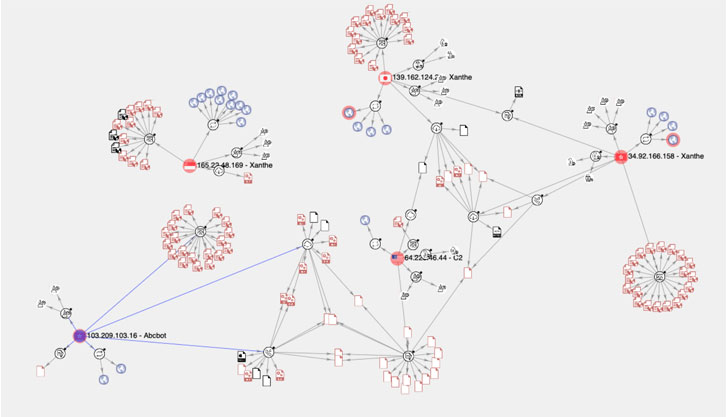

Sin embargo, en un giro interesante, el análisis continuo de la red de bots mediante el mapeo de todos los Indicadores de Compromiso (IoC) conocidos, incluidas las direcciones IP, las URL y las muestras, ha revelado las similitudes del código y el nivel de características de Abcbot con el de una operación de minería de criptomonedas apodada Xanthe que explotó implementaciones de Docker configuradas incorrectamente para propagar la infección.

"El mismo actor de la amenaza es responsable de Xanthe y Abcbot y está cambiando su objetivo de minar criptomonedas en hosts comprometidos a actividades más tradicionalmente asociadas con redes de bots, como los ataques DDoS", dijo Matt Muir de Cado Security en un informe compartido con The Hacker News.

Las coincidencias semánticas entre las dos familias de malware van desde el formato del código fuente hasta los nombres de las rutinas, ya que algunas funciones no sólo tienen nombres e implementación idénticos (por ejemplo, "nameservercheck"), sino que también llevan la palabra "go" al final de los nombres de las funciones (por ejemplo, "filerungo").

"Esto podría indicar que la versión Abcbot de la función ha sido iterada varias veces, con nuevas funcionalidades añadidas en cada iteración", explicó Muir.

Además, el examen en profundidad de los artefactos del malware reveló la capacidad de la red de bots para crear hasta cuatro usuarios propios utilizando nombres genéricos y poco llamativos como "autoupdater", "logger", "sysall" y "system" para evitar la detección, y añadiéndolos al archivo sudoers para dar a los usuarios falsos poderes administrativos sobre el sistema infectado.

"La reutilización del código e incluso la copia de uno a otro se ve a menudo entre familias de malware y muestras específicas en cualquier plataforma", dijo Muir. "Tiene sentido desde el punto de vista del desarrollo; al igual que el código del software legítimo se reutiliza para ahorrar tiempo de desarrollo, lo mismo ocurre con el software ilegítimo o malicioso".

Fuente: https://thehackernews.com/2022/01/abcbot-botnet-linked-to-operators-of.html