|

Investigadores de la Escuela de Ciberseguridad de la Universidad de Corea, en Seúl, han presentado un nuevo ataque de canal encubierto denominado CASPER que puede filtrar datos desde ordenadores con escucha aérea a un smartphone cercano a una velocidad de 20bits/seg. El ataque CASPER aprovecha los altavoces internos del ordenador objetivo como canal de transmisión de datos para transmitir audio de alta frecuencia que el oído humano no puede oír y transmitir código binario o morse a un micrófono situado a una distancia de hasta 1,5 metros. |

El micrófono receptor puede estar en un smartphone que graba sonido dentro del bolsillo del atacante o en un ordenador portátil en la misma habitación.

Los investigadores ya habían desarrollado ataques similares utilizando altavoces externos. Sin embargo, es poco probable que los sistemas aislados de la red y protegidos del aire que se utilizan en entornos críticos, como redes gubernamentales, infraestructuras energéticas y sistemas de control de armamento, tengan altavoces externos.

Por otro lado, los altavoces internos que proporcionan retroalimentación de audio, como los pitidos de arranque, siguen considerándose necesarios, por lo que suelen estar presentes, lo que los convierte en mejores candidatos.

Infectar el objetivo

Como ocurre con casi todos los ataques de canal secreto dirigidos a ordenadores aislados de la red, un empleado deshonesto o un intruso sigiloso con acceso físico al objetivo debe primero infectarlo con malware.

Aunque este escenario puede parecer poco práctico o incluso inverosímil, en el pasado se han dado múltiples casos de ataques de este tipo que se han llevado a cabo con éxito, con ejemplos notables como el gusano Stuxnet, que tuvo como objetivo la instalación de enriquecimiento de uranio de Irán en Natanz, el malware Agent.BTZ, que infectó una base militar estadounidense, y la puerta trasera modular Remsec, que recopiló en secreto información de redes gubernamentales protegidas desde el aire durante más de cinco años.

El malware puede enumerar de forma autónoma el sistema de archivos del objetivo, localizar archivos o tipos de archivos que coincidan con una lista codificada e intentar extraerlos.

De forma más realista, puede realizar keylogging, más adecuado para una velocidad de transmisión de datos tan lenta.

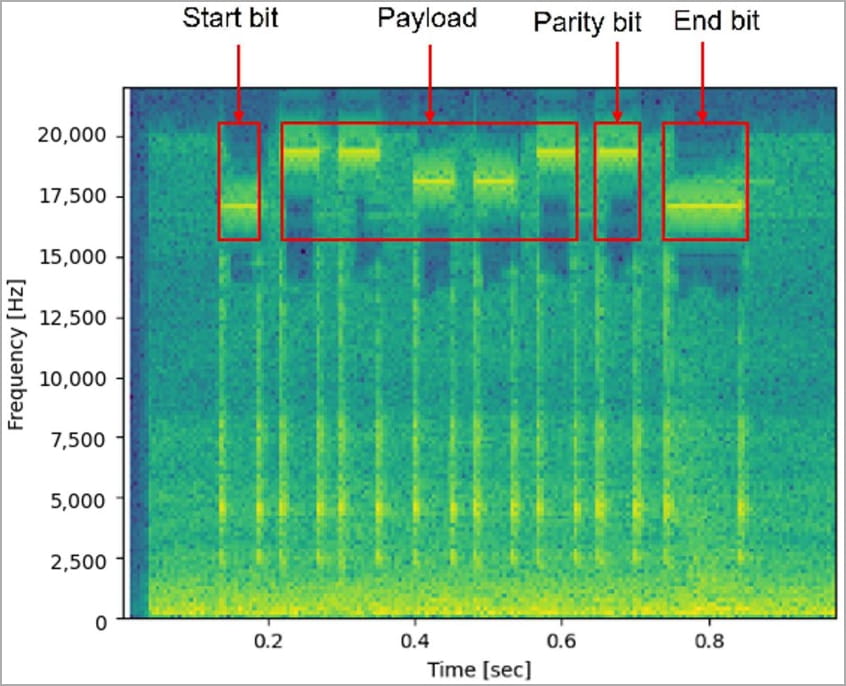

El malware codificará los datos a exfiltrar del objetivo en código binario o morse y los transmitirá a través del altavoz interno mediante modulación de frecuencia, consiguiendo un ultrasonido imperceptible en un rango entre 17 kHz y 20 kHz.

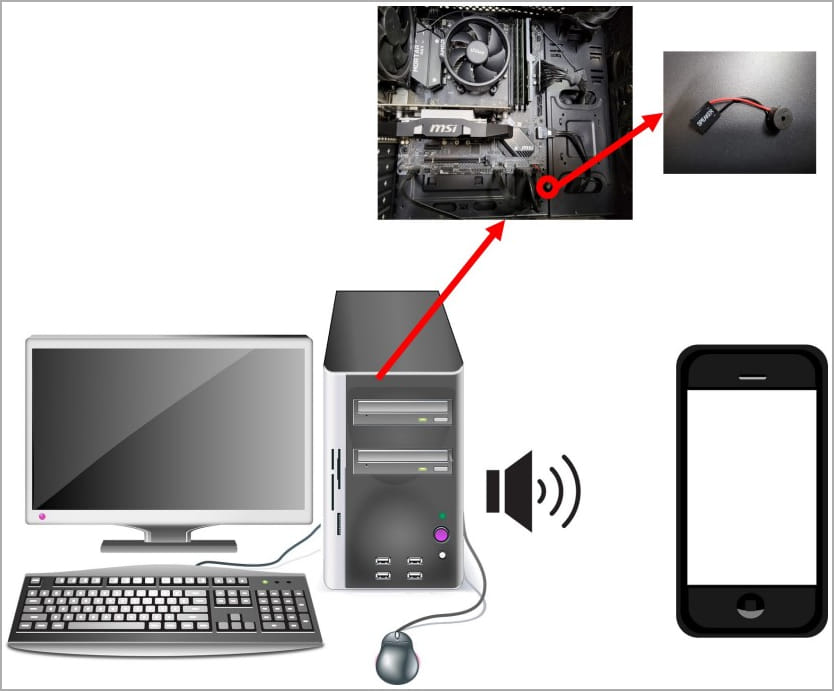

Diagrama de ataque CASPER (Universidad de Corea)

Los resultados

Los investigadores experimentaron con el modelo descrito utilizando un ordenador con Linux (Ubuntu 20.04) como objetivo y un Samsung Galaxy Z Flip 3 como receptor, ejecutando una aplicación de grabación básica con una frecuencia de muestreo de hasta 20 kHz.

En el experimento del código Morse, los investigadores fijaron la longitud por bit en 100 ms y utilizaron 18 kHz para los puntos y 19 kHz para el guión. El smartphone estaba situado a 50 cm de distancia y fue capaz de descodificar la palabra enviada "encubierto".

En el experimento de datos binarios, la longitud por bit se fijó en 50 ms y se transfirieron ceros a una frecuencia de 18 kHz y 1s a 19 kHz. También se utilizó un bit de inicio/fin de 50 ms a 17 kHz para indicar el comienzo de un nuevo mensaje.

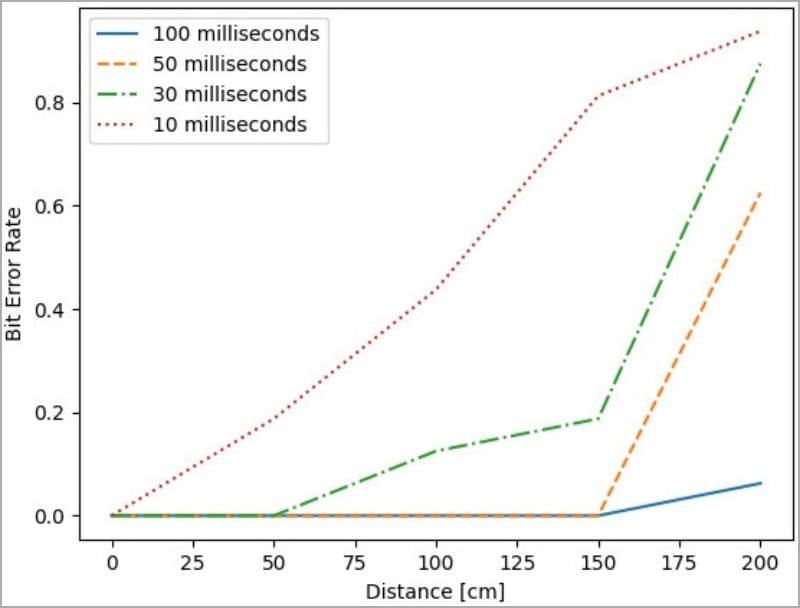

Según las pruebas realizadas, la distancia máxima del receptor es de 1,5 metros, utilizando una longitud por bit de 100 ms.

Los resultados generales del experimento, sin embargo, muestran que la longitud por bit afecta a la tasa de error de bit, y se puede alcanzar una tasa de bit de transmisión fiable máxima de 20 bits/s cuando la longitud por bit es de 50 ms.

A esta velocidad de transferencia de datos, el malware podría transmitir una contraseña típica de 8 caracteres en unos 3 segundos y una clave RSA de 2048 bits en 100 segundos.

Cualquier cosa por encima de eso, como un pequeño archivo de 10 KB, por ejemplo, necesitaría más de una hora para filtrarse desde el sistema blindado, incluso si las condiciones son ideales y no se producen interrupciones durante la transmisión.

Una solución a la lentitud de la velocidad de transmisión de datos sería variar la banda de frecuencia para realizar varias transmisiones simultáneas; sin embargo, los altavoces internos sólo pueden producir sonido en una única banda de frecuencia, por lo que el ataque está prácticamente limitado.

Los investigadores compartieron formas de defenderse contra el ataque CASPER, siendo la más sencilla eliminar el altavoz interno de los ordenadores de misión crítica.

Si eso es imposible, los defensores podrían implementar un filtro de paso alto para mantener todas las frecuencias generadas dentro del espectro sonoro audible, bloqueando las transmisiones de ultrasonidos.

Si le interesan otros ataques de canal encubierto contra sistemas protegidos por el aire, eche un vistazo a COVID-bit, que utiliza la fuente de alimentación para generar ondas electromagnéticas que transportan datos.

Otros ejemplos de ataques similares son ETHERLED, que se basa en las luces LED de la tarjeta de red del objetivo para transmitir señales en código Morse, y uno llamado SATAn, que utiliza cables SATA como antenas inalámbricas.