- Guías y Consejos

- Hits: 742

¿Qué es Phishing?

El phishing utiliza el uso de correo electrónico para engañar a una persona para que haga click en un archivo adjunto o en un enlace incrustado, después se descarga un software o código malicioso para extraer contraseñas o se engaña al usuario redireccionandoló a un sitio falso para que ingrese su contraseña.

Por lo general, este proceso involucra algún elemento de ingeniería social, donde los mensajes pueden afirmar que son pagos únicos de un familiar perdido hace mucho tiempo, o incluso advertencias de los departamentos de TI sobre supuestas actualizaciones de software o subscripciones a servicios como Netflix.

Para poder identificar un intento de Phishing se puede fijar en las siguientes cosas:

- El remitente, un correo electrónico puede mostar un nombre del remitente a parte de la dirección de correo electrónico. Fijese en el nombre para mostrar y la dirección de correo electrónico, generalmente las empresas tienen sus correos electrónicos con el nombre de la empresa por ejemplo: Banco del Pichincha - This email address is being protected from spambots. You need JavaScript enabled to view it., Sony - XYZ@email.account.sony.com. El siguiente ejemplo es un claro intento de Phishing:

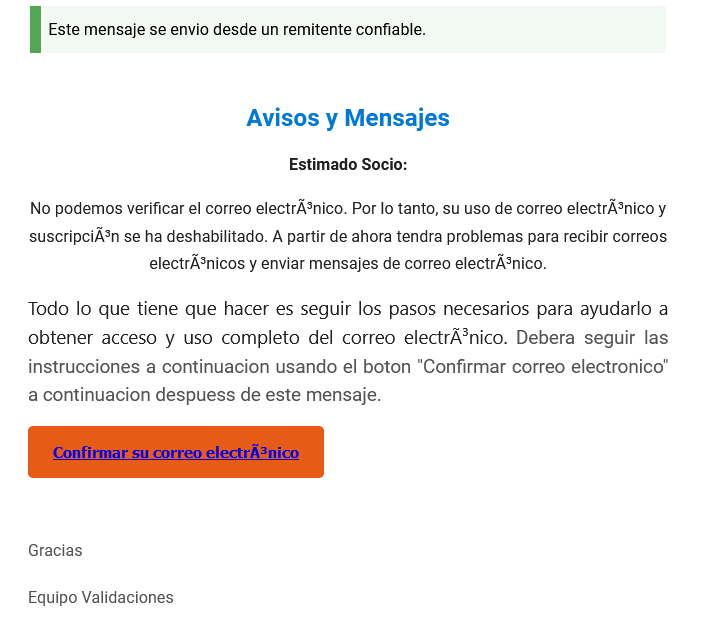

- Errores de ortografía o malas traducciones. Generalmente las empresas cuidan mucho su imagen y hacen revisiones antes de enviar algún tipo de notificación a sus clientes o posibles clientes. El siguiente ejemplo es de un posible correo de Phishing: