Microsoft dijo que no arreglará o enviará parches de seguridad a una fecha posterior de marzo para tres de las cuatro fallas de seguridad descubiertas en su plataforma de comunicación empresarial Teams.

La divulgación proviene de la firma de ciberseguridad Positive Security, con sede en Berlín, que descubrió que la implementación de la función de vista previa del enlace era susceptible a una serie de problemas que podrían "permitir el acceso a los servicios internos de Microsoft, falsificar la vista previa del enlace y para los usuarios de Android, filtrar su dirección IP y Denegación de Servicio a la aplicación".

De las cuatro vulnerabilidades, se dice que Microsoft ha abordado solo una que da como resultado la fuga de direcciones IP de los dispositivos Android, el gigante tecnológico señaló que se considerará una solución para la falla de denegación de servicio (DoS) en una versión futura de el producto. Los problemas se comunicaron responsablemente a la empresa el 10 de marzo de 2021.

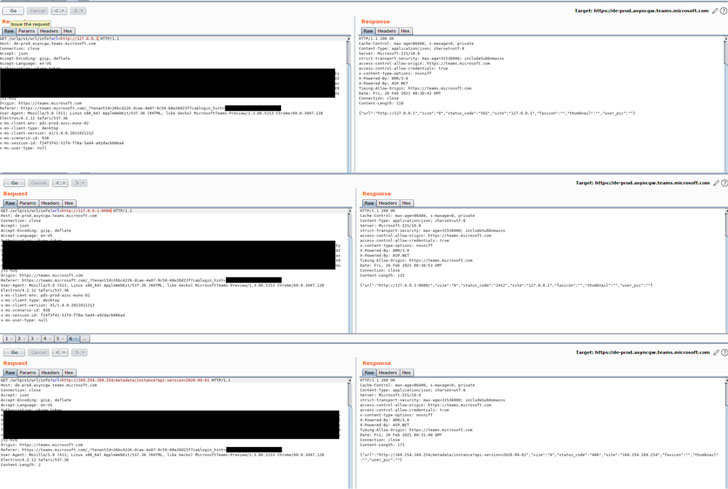

La principal de las fallas es una vulnerabilidad de falsificación de solicitudes del lado del servidor (SSRF) en el endpoint "/urlp/v1/url/info" que podría explotarse para obtener información de la red local de Microsoft. También se descubrió un error de suplantación de identidad en el que el objetivo del enlace de vista previa se puede modificar para que apunte a cualquier URL maliciosa mientras se mantiene intacto el enlace principal, la imagen de vista previa y la descripción, lo que permite a los atacantes ocultar enlaces maliciosos y realizar ataques de phishing mejorados.

La vulnerabilidad DoS, que afecta a la versión de Android de Teams, podría hacer que la aplicación se bloquee simplemente enviando un mensaje con una vista previa especialmente diseñada para que contenga un objetivo no válido en lugar de una URL legítima. El último de los problemas se refiere a una fuga de direcciones IP, que también afecta a la aplicación de Android. Al interceptar mensajes que incluyen una vista previa del enlace para apuntar la URL en miniatura a un dominio que no es de Microsoft, Positive Security dijo que es posible obtener acceso a la dirección IP de un usuario y a los datos del agente del usuario.

"Si bien las vulnerabilidades descubiertas tienen un impacto limitado, es sorprendente que aparentemente no se hayan probado vectores de ataque tan simples como antes, y que Microsoft no tenga la voluntad o los recursos para proteger a sus usuarios de ellas", dijo el cofundador de Positive Security, Fabian. Bräunlein.

Fuente: https://thehackernews.com/2021/12/researchers-disclose-unpatched.html