|

Una nueva campaña maliciosa de publicidad en Google Search apunta a usuarios que buscan descargar el popular editor de texto Notepad++, empleando técnicas avanzadas para evadir la detección y el análisis. Los actores de amenazas han estado abusando cada vez más de los anuncios de Google en campañas de malvertising para promocionar sitios web de software falso que distribuyen malware. |

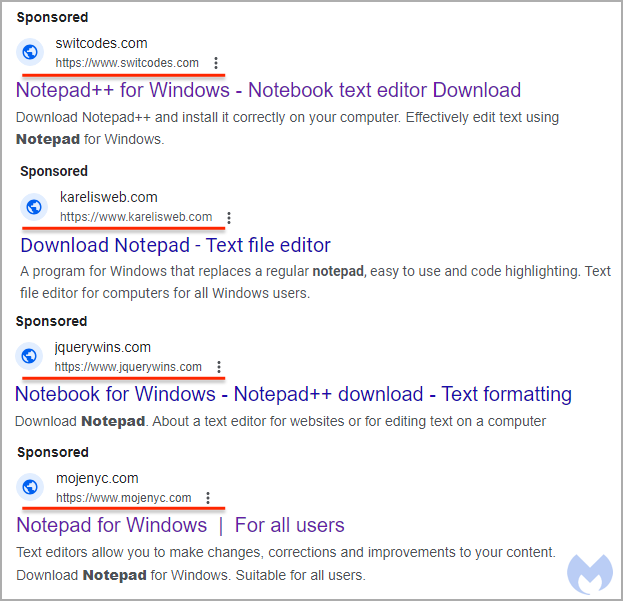

Resultados de la búsqueda maliciosa promovida para Notepad++ Fuente: Malwarebytes

Según Malwarebytes, que detectó la campaña de malvertising de Notepad++, ha estado activa durante varios meses pero logró pasar desapercibida todo este tiempo.

El payload final entregado a las víctimas es desconocido, pero Malwarebytes dice que es muy probable que sea Cobalt Strike, que suele preceder a despliegues de ransomware altamente dañinos.

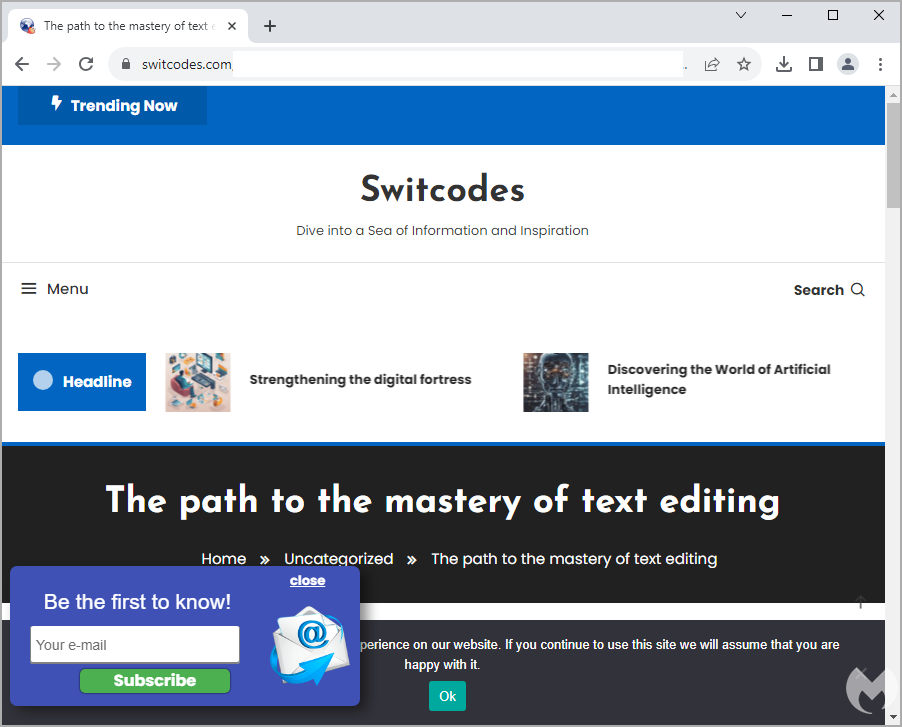

Lugar de implantación de los clics no cualificados Fuente: Malwarebytes

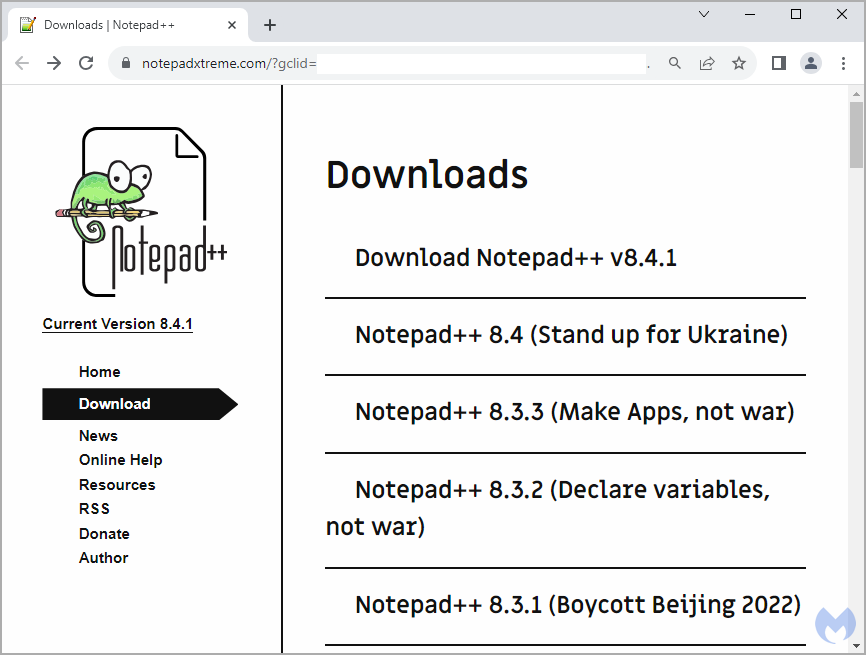

El sitio web malicioso que descarga la información maliciosa Fuente: Malwarebytes

Abuso de anuncios de Google

La campaña de malvertising de Notepad++ promociona URLs que obviamente no tienen relación con el proyecto de software, pero utilizan títulos engañosos que se muestran en los anuncios de los resultados de búsqueda de Google.

Esta estrategia de SEO se abusa en gran medida en este caso, y dado que los títulos son mucho más grandes y visibles que las URL, es probable que muchas personas caigan en la trampa.

Una vez que las víctimas hacen clic en cualquiera de los anuncios, un paso de redirección verifica su IP para filtrar a los usuarios propensos a ser rastreadores, VPN, bots, etc., y los dirige a un sitio falso que no descarga nada malicioso.

En contraste, los objetivos legítimos son redirigidos a "notepadxtreme[.]com", que imita el sitio real de Notepad++, con enlaces de descarga para varias versiones del editor de texto.

Cuando los visitantes hacen clic en esos enlaces, se realiza una segunda verificación de huella del sistema mediante un fragmento de JavaScript para validar que no haya anomalías ni indicaciones de que el visitante esté utilizando un entorno de pruebas.

Las víctimas marcadas como objetivos adecuados reciben un script HTA, al que se le asigna un ID único, probablemente para permitir a los atacantes rastrear sus infecciones. Ese payload se sirve solo una vez por víctima, por lo que una segunda visita produce un error 404.

El examen de la HTA de Malwarebytes no produjo información útil debido a que no estaba en ese momento siendo utilizado con fines maliciosos, pero los analistas encontraron el mismo archivo en una carga en VirusTotal desde julio.

Ese archivo intentó conectarse a un dominio remoto en un puerto personalizado, y los investigadores creen que probablemente formaba parte de un despliegue de Cobalt Strike.

Para evitar descargar malware al buscar herramientas de software específicas, omita los resultados promocionados en la búsqueda de Google y asegúrese de haber llegado al dominio oficial.

Si no está seguro acerca del sitio web real del proyecto, consulte su página "Acerca de", documentación, página de Wikipedia y canales oficiales en redes sociales."