El ransomware Magniber ha sido detectado utilizando archivos de paquetes de aplicaciones de Windows (.APPX) firmados con certificados válidos para desplegar malware que se hace pasar por actualizaciones de los navegadores Chrome y Edge.

Este método de distribución supone un cambio con respecto a los enfoques anteriores de este atacante, que normalmente se basa en la explotación de las vulnerabilidades de Internet Explorer.

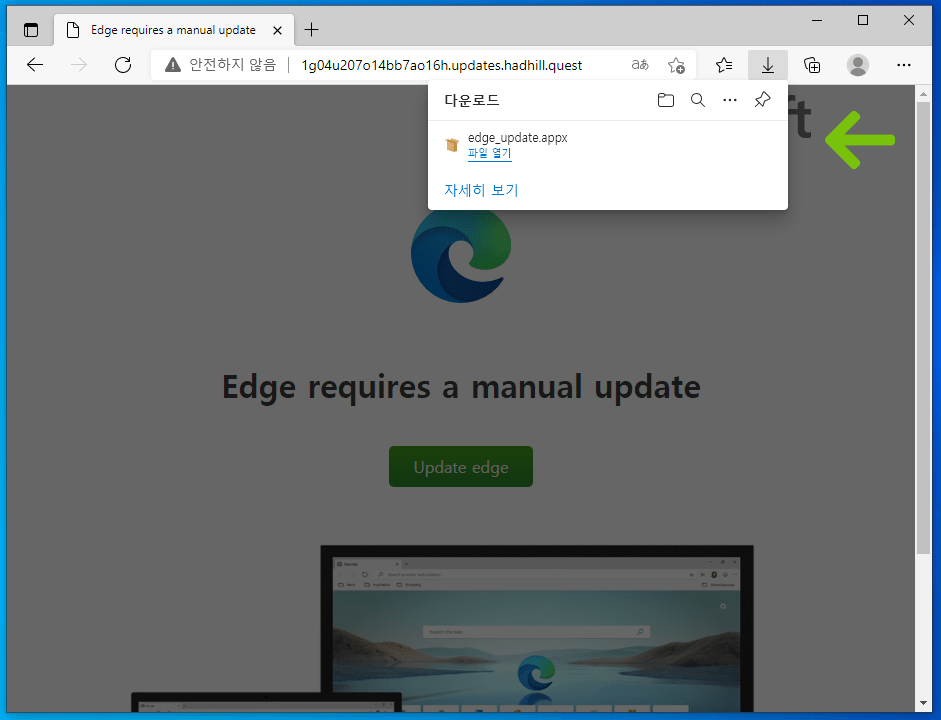

Notificación de actualización del navegador

La infección comienza visitando un sitio web de descarga, señalan los investigadores de la empresa coreana de ciberseguridad AhnLab en un informe publicado.

El modo en que las víctimas llegan al sitio web sigue sin estar claro. El señuelo podría llegar a través de correos electrónicos de phishing, enlaces enviados a través de mensajes instantáneos en las redes sociales u otros métodos de distribución.

Dos de las URL que distribuyen el payload son "hxxp://b5305c364336bqd.bytesoh.cam" y "hxxp://hadhill.quest/376s53290a9n2j", pero puede que no sean las únicas.

Los visitantes de estos sitios reciben una alerta para actualizar su navegador Edge/Chrome manualmente, y se les ofrece un archivo APPX para completar la acción.

Alerta para descargar la falsa actualización de Edge

Fuente: ASEC

Los archivos APPX son archivos de paquetes de aplicaciones de Windows creados para agilizar su distribución e instalación, y han sido utilizados por varias amenazas en el pasado para la distribución de malware.

En el caso del ransomware Magniber, el archivo APPX camuflado está firmado digitalmente con un certificado válido, por lo que Windows los ve como archivos de confianza que no activan una advertencia.

La elección del atacante de utilizar archivos APPX está probablemente motivada por la necesidad de llegar a un público más amplio, ya que la cuota de mercado de Internet Explorer está disminuyendo hasta extinguirse.

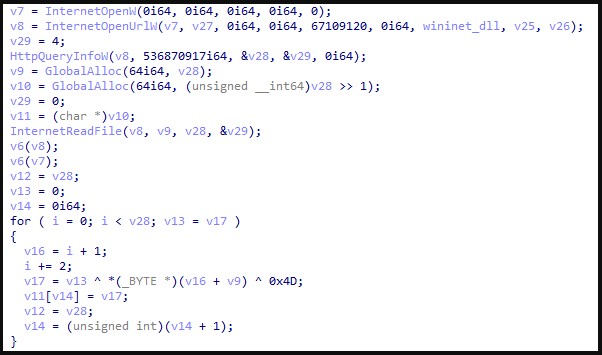

Descargando la carga útil

Al aceptar el archivo APPX malicioso, se crean dos archivos en el directorio "C:\NProgram Files\WindowsApps", a saber, el 'wjoiyyxzllm.exe' y el 'wjoiyyxzllm.dll'.

Parte del código DLL responsable de la descarga y decodificación de la carga útil

Fuente: ASEC

Estos archivos ejecutan una función que obtiene la carga útil del ransomware Magniber, la descodifica y la ejecuta. Tras cifrar los datos del sistema, la amenaza crea la siguiente nota de rescate:

.png)

La nota de rescate de Magniber en los sistemas secuestrados

Fuente: ASEC

Aunque la nota está en inglés, cabe destacar que el ransomware Magniber se dirige exclusivamente a usuarios asiáticos en estos días. Por el momento no hay posibilidad de desencriptar los archivos bloqueados por este malware de forma gratuita. A diferencia de la mayoría de los ransomware, Magniber no adoptó la táctica de la doble extorsión, por lo que no roba los archivos antes de cifrar los sistemas. Hacer una copia de seguridad de los datos de forma regular es una buena solución para recuperarse de los ataques con ransomware de bajo nivel como Magniber.