Los ciberdelincuentes que están detrás del célebre malware TrickBot han vuelto a subir la apuesta afinando sus técnicas y añadiendo múltiples capas de defensa para burlar los productos antimalware.

"Como parte de esa escalada, las inyecciones de malware han sido dotadas de protección adicional para mantener alejados a los investigadores y pasar los controles de seguridad", dijo IBM Trusteer en un informe. "En la mayoría de los casos, estas protecciones adicionales se han aplicado a las inyecciones utilizadas en el proceso de fraude bancario en línea, la principal actividad de TrickBot desde su creación tras la desaparición del troyano Dyre".

TrickBot, que comenzó como un troyano bancario, ha evolucionado hasta convertirse en un crimeware-as-a-service (CaaS) polivalente que es empleado por una variedad de actores para entregar cargas dañinas adicionales como el ransomware. Hasta la fecha se han identificado más de 100 variaciones de TrickBot, una de las cuales es un módulo "Trickboot" que puede modificar el firmware UEFI de un dispositivo comprometido.

En otoño de 2020, Microsoft junto con un puñado de agencias gubernamentales estadounidenses y empresas de seguridad privadas se unieron para hacer frente a la red de bots TrickBot, derribando gran parte de su infraestructura en todo el mundo en un intento de frenar sus operaciones.

Pero TrickBot ha demostrado ser impermeable a los intentos de desmantelamiento, ya que los operadores han ajustado rápidamente sus técnicas para propagar el malware en varias etapas a través de ataques de phishing y malspam, por no hablar de la ampliación de sus canales de distribución mediante la asociación con otros afiliados como Shathak (alias TA551) para aumentar la escala y los beneficios.

Más recientemente, las campañas de malware que involucran a Emotet se han apoyado en TrickBot como "servicio de entrega", desencadenando una cadena de infección que deja caer la herramienta de post-explotación Cobalt Strike directamente en los sistemas comprometidos. Hasta diciembre de 2021, se estima que 140.000 víctimas de 149 países han sido infectadas por TrickBot.

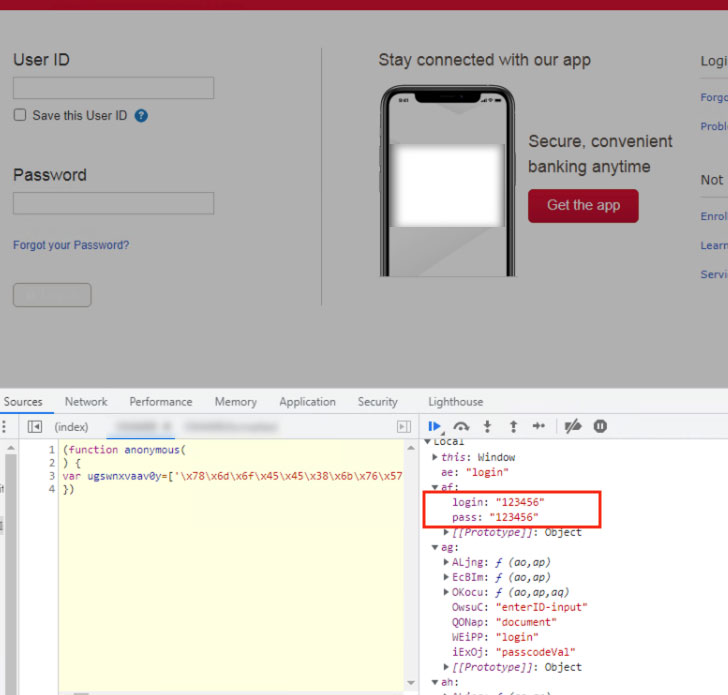

Las nuevas actualizaciones observadas por IBM Trusteer están relacionadas con las inyecciones web en tiempo real utilizadas para robar credenciales bancarias y cookies del navegador. Esto funciona dirigiendo a las víctimas a dominios de réplica cuando intentan navegar a un portal bancario como parte de lo que se denomina un ataque de hombre en el navegador (MitB).

También se utiliza un mecanismo de inyección del lado del servidor que intercepta la respuesta del servidor de un banco y la redirige a un servidor controlado por el atacante, que, a su vez, inserta código adicional en la página web antes de devolverla al cliente.

"Para facilitar la obtención de la inyección adecuada en el momento oportuno, el malware residente TrickBot utiliza un descargador o un cargador de JavaScript (JS) para comunicarse con su servidor de inyecciones", explica Michael Gal, investigador de seguridad web en IBM.

Otras líneas de defensa adoptadas por la última versión de TrickBot muestran el uso de comunicaciones HTTPS encriptadas con el servidor de mando y control (C2) para la obtención de inyecciones; un mecanismo antidepuración para frustrar el análisis; y nuevas formas de ofuscar y ocultar la web de inyección, incluyendo la adición de código redundante y la incorporación de la representación hexadecimal para la inicialización de variables.

En concreto, al detectar cualquier intento de adornar el código, la función antidepuración de TrickBot desencadena una sobrecarga de memoria que bloquearía la página, impidiendo así cualquier examen del malware.

"El troyano TrickBot y la banda que lo opera han sido un elemento básico del cibercrimen desde que tomaron el control cuando un predecesor, Dyre, quebró en 2016", dijo Gal. "TrickBot no ha descansado ni un día. Entre intentos de derribo y una pandemia global, ha ido diversificando sus modelos de monetización y fortaleciéndose."

Fuente: https://thehackernews.com/2022/01/trickbot-malware-using-new-techniques.html