Microsoft ha corregido una nueva vulnerabilidad de Windows RPC CVE-2022-26809 que está suscitando preocupación entre los investigadores de seguridad debido a su potencial para realizar ciberataques generalizados e importantes una vez que se desarrolle un exploit. Por lo tanto, todas las organizaciones deben aplicar las actualizaciones de seguridad de Windows lo antes posible.

Microsoft solucionó esta vulnerabilidad como parte de las actualizaciones del "martes de parches" de abril de 2022 y la calificó como "crítica", ya que permite la ejecución remota de código no autorizado a través de un error en el protocolo de comunicación de llamada a procedimiento remoto (RPC) de Microsoft.

Microsoft dio a conocer las correcciones a 119 vulnerabilidades en diferentes productos y 26 vulnerabilidades asociadas directamente a Microsoft Edge basado en Chrome:

- 47 Vulnerabilidades de elevación de privilegios

- 47 Vulnerabilidades de ejecución remota de código

- 13 Vulnerabilidades de divulgación de información

- 9 Vulnerabilidades de denegación de servicio

- 3 vulnerabilidades de suplantación de identidad

- 26 vulnerabilidades en Edge

Si se explota, cualquier comando se ejecutará al mismo nivel de privilegio que el servidor RPC, que en muchos casos tiene permisos elevados o de nivel SYSTEM, lo que proporciona acceso administrativo completo al dispositivo explotado.

El protocolo Microsoft Remote Procedure Call (RPC) es un protocolo de comunicación que permite a los procesos comunicarse entre sí, incluso si esos programas se están ejecutando en otro dispositivo.

RPC permite que los procesos en diferentes dispositivos se comuniquen entre sí, con los hosts RPC escuchando las conexiones remotas a través de los puertos TCP, más comúnmente los puertos 445 y 135.

CVE-2022-26809 en el punto de mira

Después de que Microsoft publicara las actualizaciones de seguridad, los investigadores vieron rápidamente el potencial de este fallo para ser explotado en ataques generalizados, de forma similar a lo que se vio con el gusano Blaster de 2003 y los ataques Wannacry de 2017 que utilizaban la vulnerabilidad Eternal Blue.

Los investigadores ya han comenzado a analizar y a publicar detalles técnicos sobre la vulnerabilidad, que otros investigadores y ciber delincuentes utilizarán para reunirlos en un exploit viable.

Por ejemplo, los investigadores de Akamai ya han rastreado el fallo hasta un desbordamiento del búfer de la pila en la DLL rpcrt4.dll.

"Profundizando en el código vulnerable en OSF_SCALL:GetCoalescedBuffer, nos dimos cuenta de que el error de desbordamiento de integer podría conducir a un desbordamiento del búfer de la pila, donde los datos se copian en un búfer que es demasiado pequeño para llenarlo", explicó Akamai en su informe técnico.

"Esto, a su vez, permite que los datos se escriban fuera de los límites del búfer, en la pila. Cuando se explota adecuadamente, esta primitiva podría conducir a la ejecución remota de código".

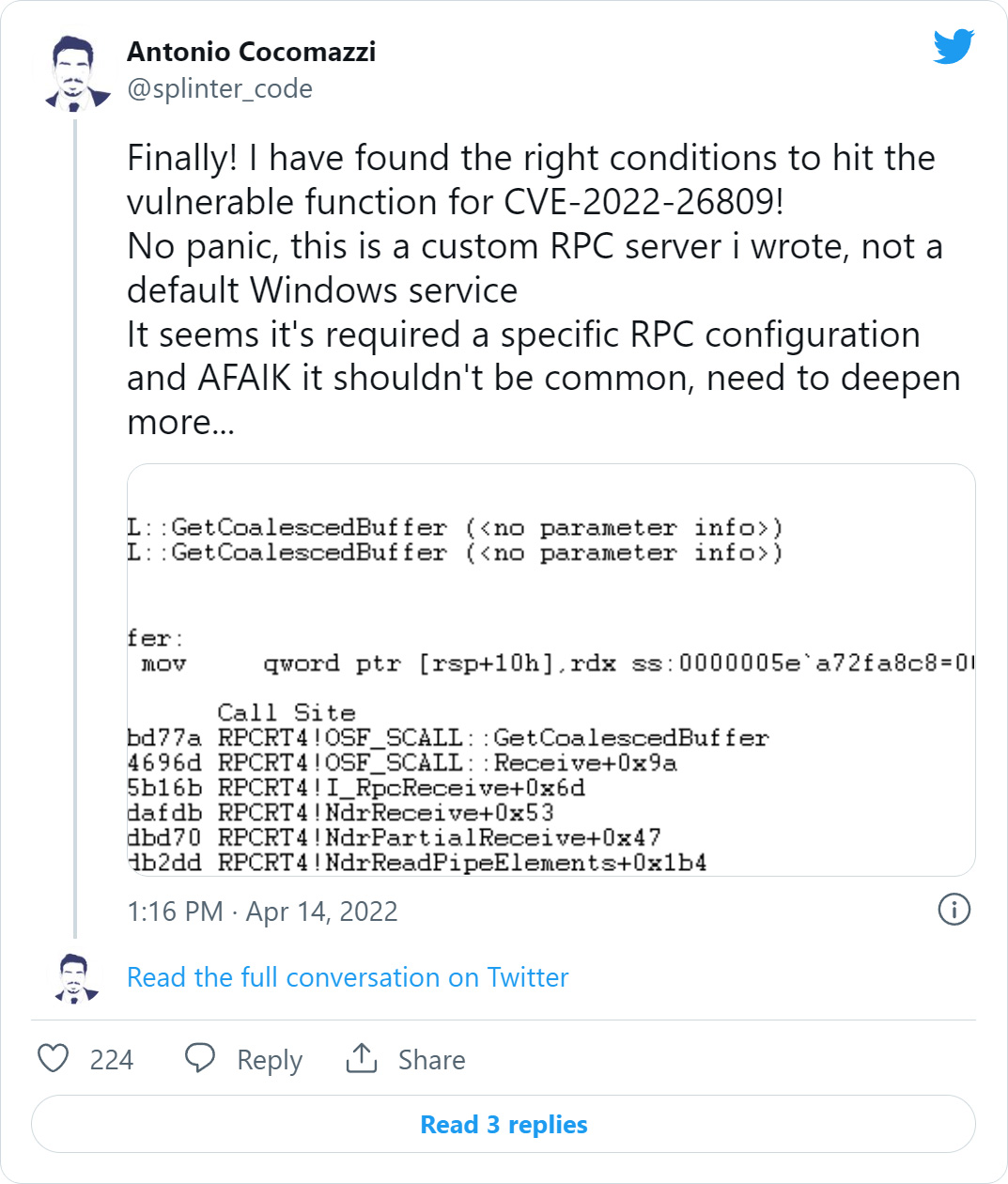

El investigador de Sentinel One Antonio Cocomazzi también ha jugado con el fallo y lo ha explotado con éxito en un servidor RPC personalizado, no en un servicio de Windows incorporado.

La buena noticia es que puede requerir una configuración RPC específica para ser vulnerable, pero eso aún se está analizando.

Mientras los investigadores siguen trabajando para averiguar todos los detalles técnicos del fallo y cómo explotarlo de forma fiable, el investigador de seguridad Matthew Hickey, cofundador de Hacker House, también ha estado analizando la vulnerabilidad.

Hickey dijo a BleepingComputer que es sólo cuestión de tiempo hasta que se desarrolle un exploit y que podría tener resultados perjudiciales.

"Es lo más grave que puede ocurrir para los sistemas empresariales de Windows, es importante destacar que la gente debe aplicar el parche porque puede aparecer en varias configuraciones de servicios RPC tanto de cliente como de servidor", dijo Hickey a BleepingComputer en una conversación sobre el fallo.

"Esto tiene el potencial de ser otro evento global similar a WCRY, dependiendo de cuánto tiempo les lleve a los atacantes armarse y explotar. Yo esperaría que los ataques comenzaran a intensificarse con esta vulnerabilidad en las próximas semanas."

Hickey explica a BleepingComputer que la DLL vulnerable, rpcrt4.dll, no sólo es utilizada por los servicios de Microsoft, sino también por otras aplicaciones, lo que aumenta aún más la exposición de esta vulnerabilidad.

"El principal problema es que, al estar dentro de la rpcrt4.dll, no sólo hay servicios predeterminados de Microsoft, sino todo tipo de aplicaciones de terceros que se verán afectadas, por lo que incluso si sólo se bloquean los puertos comunes de Windows, todavía podría haber algún software que sea vulnerable en modo cliente/servidor: cosas como agentes de copia de seguridad, antivirus, software de punto final, incluso herramientas de pentest que utilizan RPC".

Will Dormann, analista de vulnerabilidades del CERT/CC, advierte que todos los administradores deben bloquear el puerto 445 en el perímetro de la red para que los servidores vulnerables no queden expuestos a Internet. Al bloquear el puerto 445, los dispositivos no sólo están protegidos de los atacantes remotos, sino también de posibles gusanos de red que puedan utilizar el exploit.

Dormann afirma que en este momento hay más de 1,3 millones de dispositivos que exponen el puerto 445 a Internet, lo que ofrece un enorme conjunto de objetivos para explotar.

Sin embargo, aunque los administradores bloqueen los puertos 445 y 135 en el perímetro, no es suficiente. A menos que se instalen actualizaciones de seguridad, los dispositivos seguirán siendo vulnerables internamente a los delincuentes que comprometan una red.

Como esta vulnerabilidad es ideal para propagarse lateralmente en una red, es casi seguro que la veremos utilizada por bandas de ransomware en el futuro.

Los administradores deben dar prioridad a la aplicación de parches en estos dispositivos, ya que un exploit puede ser liberado en cualquier momento.

Una vez que se libera un exploit, los criminales suelen tardar poco tiempo en utilizarlo como arma en sus ataques.

Sistemas Afectados

- Azure SDK para .Net

- Microsoft .NET Framework 2.0 Service Pack 2

- Microsoft .NET Framework 3.0 Service Pack 2

- Microsoft .NET Framework versiones 3.5, 3.5.1, 4.5.2, 4.6,4.6.1, 4.6.2, 4.7, 4.7.1, 4.7.2 4.8

- Azure Site Recovery VMWare to Azure

- Extensión de vídeo HEVC

- Extensiones de vídeo HEVC

- Aplicaciones de Microsoft 365 para empresas para sistemas de 64 bits

- Aplicaciones de Microsoft 365 para empresas para sistemas de 32 bits

- Microsoft Dynamics 365 (local) versión 9.0

- Microsoft Dynamics 365 (local) versión 9.1

- Microsoft Lync Server 2013 CU10

- Motor de protección contra malware de Microsoft

- Puerta de enlace de datos local de Microsoft

- Microsoft Visual Studio 2017 versión 15.9 (incluye 15.0 - 15.8)

- Microsoft Visual Studio 2019 versión 16.11 (incluye 16.0 - 16.10)

- Microsoft Visual Studio 2019 versión 16.7 (incluye 16.0 – 16.6)

- Microsoft Visual Studio 2019 versión 16.9 (incluye 16.0 - 16.8)

- Microsoft Visual Studio 2022 versión 17.0

- Microsoft Visual Studio 2022 versión 17.1

- Skype Business Server 2015 CU12

- Skype Business Server 2019 CU6

- Visual Studio 2019 para Mac versión 8.10

- YARP 1.0

- YARP 1.1RC

- Windows 10 versión 1607 para sistemas de 32 bits

- Windows 10 versión 1607 para sistemas x64

- Windows 10 versión 1809 para sistemas de 32 bits

- Windows 10 versión 1809 para sistemas ARM64

- Windows 10 versión 1809 para sistemas x64

- Windows 10 versión 1909 para sistemas de 32 bits

- Windows 10 versión 1909 para sistemas ARM64

- Windows 10 versión 1909 para sistemas x64

- Windows 10 versión 20H2 para sistemas de 32 bits

- Windows 10 versión 20H2 para sistemas ARM64

- Windows 10 versión 20H2 para sistemas x64

- Windows 10 versión 21H1 para sistemas de 32 bits

- Windows 10 versión 21H1 para sistemas ARM64

- Windows 10 versión 21H1 para sistemas x64

- Windows 10 versión 21H2 para sistemas de 32 bits

- Windows 10 versión 21H2 para sistemas ARM64

- Windows 10 versión 21H2 para sistemas x64

- Windows 11 para sistemas ARM64

- Windows 11 para sistemas basados en x64

- Windows 7 para sistemas de 32 bits Service Pack 1

- Windows 7 para sistemas basados en x64 Service Pack 1

- Windows 8.1 para sistemas de 32 bits

- Windows 8.1 para sistemas basados en x64

- Windows RT 8.1

- Windows Server 2008 R2 para sistemas basados en x64 Service Pack 1

- Windows Server 2008 R2 para sistemas basados en x64 Service Pack 1 (instalación Server Core)

- Windows Server 2008 para sistemas de 32 bits Service Pack 2

- Windows Server 2008 para sistemas de 32 bits Service Pack 2 (instalación Server Core)

- Windows Server 2008 para sistemas basados en x64 Service Pack 2

- Windows Server 2008 para sistemas basados en x64 Service Pack 2 (instalación de Server Core)

- Servidor Windows 2012

- Windows Server 2012 (instalación Server Core)

- Servidor Windows 2012 R2

- Windows Server 2012 R2 (instalación Server Core)

- Servidor Windows 2016

- Windows Server 2016 (instalación Server Core)

- Servidor Windows 2019

- Windows Server 2019 (instalación Server Core)

- Servidor Windows 2022

- Windows Server 2022 (instalación Server Core)

- Windows Server, versión 20H2 (Instalación Server Core)

- Asistente de actualización de Windows

- Paquete de servicio 1 de Microsoft Excel 2013 RT

- Microsoft Excel 2013 Service Pack 1 (ediciones de 32 bits)

- Microsoft Excel 2013 Service Pack 1 (ediciones de 64 bits)

- Microsoft Excel 2016 (edición de 32 bits)

- Microsoft Excel 2016 (edición de 64 bits)

- Microsoft Excel Móvil

- Microsoft Excel para Android

- Paquete de servicio 1 de Microsoft Office 2013 RT

- Microsoft Office 2013 Service Pack 1 (ediciones de 32 bits)

- Microsoft Office 2013 Service Pack 1 (ediciones de 64 bits)

- Microsoft Office 2016 (edición de 32 bits)

- Microsoft Office 2016 (edición de 64 bits)

- Microsoft Office 2019 para Mac

- Microsoft Office LTSC 2021 para ediciones de 32 bits

- Microsoft Office LTSC 2021 para ediciones de 64 bits

- Microsoft Office LTSC para Mac 2021

- Servidor en línea de Microsoft Office

- Servidor de aplicaciones web de Microsoft Office 2013 Service Pack 1

- Microsoft SharePoint Server 2016

- Microsoft SharePoint Server 2019