|

Una variante de ransomware poco conocida, llamada AstraLocker, ha lanzado recientemente su segunda versión principal y, según los analistas de riesgos, sus operadores realizan ataques rápidos que lanzan su carga útil directamente desde los archivos adjuntos al correo electrónico. |

Una variante de ransomware poco conocida, llamada AstraLocker, ha lanzado recientemente su segunda versión principal y, según los analistas de riesgos, sus operadores realizan ataques rápidos que lanzan su carga útil directamente desde los archivos adjuntos al correo electrónico.

Este enfoque es bastante inusual, ya que todos los pasos intermedios que suelen caracterizar a los ataques por correo electrónico están ahí para ayudar a evadir la detección y minimizar las posibilidades de levantar banderas rojas en los productos de seguridad del correo electrónico.

Según ReversingLabs, que ha estado siguiendo las operaciones de AstraLocker, los delincuentes no parecen preocuparse por el reconocimiento, la evaluación de archivos valiosos y el movimiento lateral de la red.

En su lugar, están realizando ataques "smash-n-grab" para su inmediato impacto con el máximo de fuerza con el objetivo de un pago rápido.

Del documento al cifrado

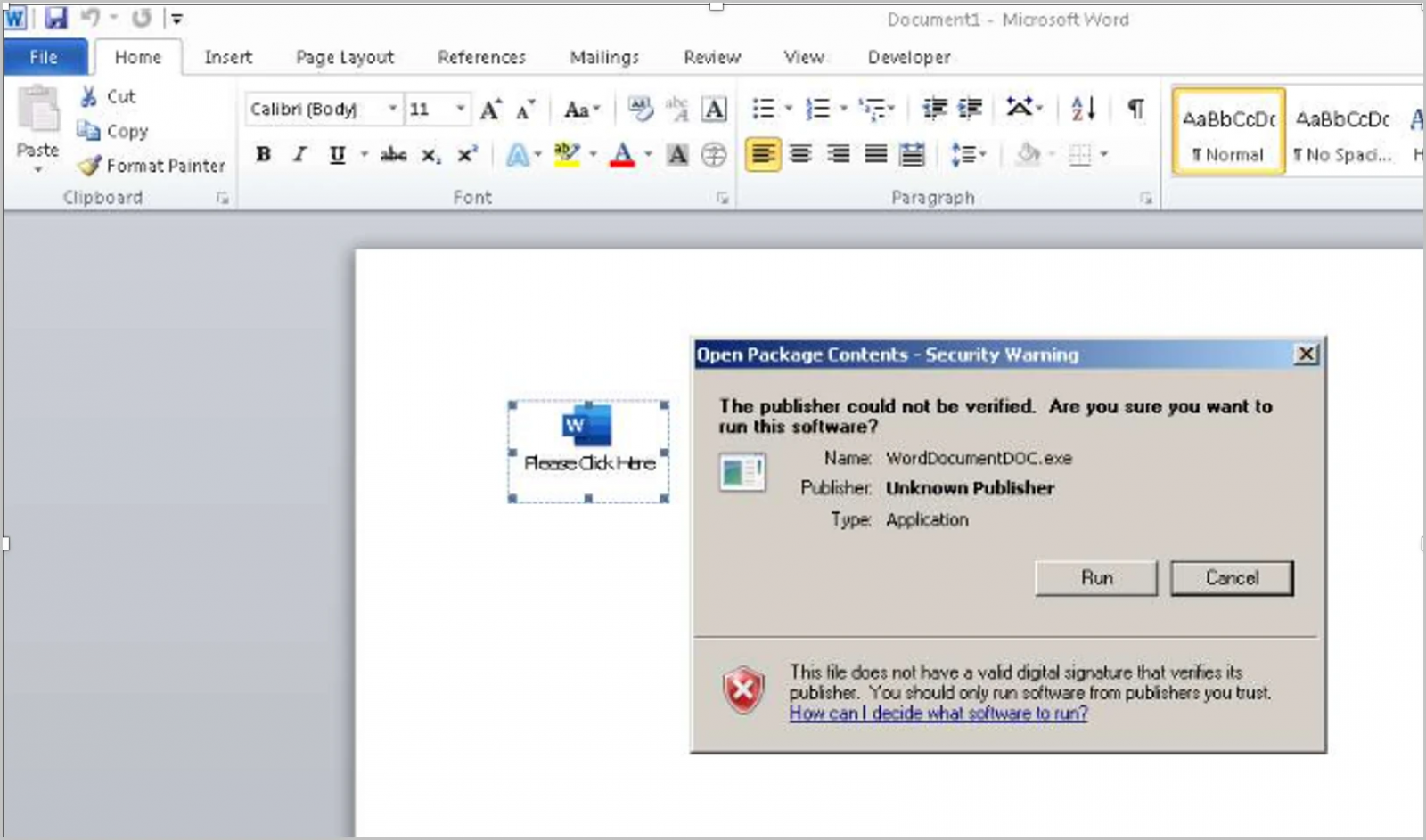

El señuelo utilizado por los operadores de AstraLocker 2.0 es un documento de Microsoft Word que esconde un objeto OLE con la carga útil del ransomware. El ejecutable incrustado utiliza el nombre de archivo "WordDocumentDOC.exe".

Para ejecutar la carga útil, el usuario tiene que hacer clic en "Ejecutar" en el diálogo de advertencia que aparece al abrir el documento, lo que reduce aún más las posibilidades de éxito de los atacantes.

Notificación de publisher desconocido

Este enfoque masivo está en línea con la táctica general de Astra de "aplastar y agarrar", eligiendo objetos OLE en lugar de macros VBA que son más comunes en la distribución de malware.

Otra elección peculiar es el uso de SafeEngine Shielder v2.4.0.0 para empaquetar el ejecutable, que es un empaquetador tan antiguo y anticuado que la ingeniería inversa es casi imposible.

Tras una comprobación antianálisis para asegurar que el ransomware no se ejecuta en una máquina virtual y que no hay depuradores cargados en otros procesos activos, el malware prepara el sistema para el cifrado utilizando el algoritmo Curve25519.

La preparación incluye la eliminación de procesos que podrían poner en peligro el cifrado, el borrado de las instantáneas de volumen que podrían facilitar la restauración a la víctima y la detención de una lista de servicios de copia de seguridad y AV. La papelera de reciclaje simplemente se vacía en lugar de cifrar su contenido.

.png)

Nota de secuestro de AstraLocker 2.0

Antecedentes de AstraLocker

Según el análisis de código de ReversingLabs, AstraLocker se basa en el código fuente filtrado de Babuk, una cepa de ransomware con errores pero aún peligrosa que salió a la luz en septiembre de 2021.

Además, una de las direcciones de monedero que aparecen en la nota de rescate está vinculada a los operadores del ransomware Chaos.

Esto podría significar que los mismos operadores están detrás de ambos programas maliciosos o que los mismos hackers están afiliados a ambos proyectos de ransomware, lo que no es raro.

A juzgar por las tácticas que sustentan la última campaña, no parece ser el trabajo de un agente tan sofisticado, sino de uno que está decidido a realizar tantos ataques destructivos como sea posible.