|

Un grupo de atacantes está infectando los sistemas de control industrial (ICS) para crear una red de bots a través de software de "cracking" de contraseñas para controladores lógicos programables (PLC). Las herramientas de recuperación de contraseñas, que se anuncian en varias plataformas de redes sociales, prometen desbloquear terminales PLC y HMI (interfaz hombre-máquina) de Automation Direct, Omron, Siemens, Fuji Electric, Mitsubishi, LG, Vigor, Pro-Face, Allen Bradley, Weintek, ABB y Panasonic. |

Anuncios de promoción de las herramientas de recuperación de contraseñas (Dragos)

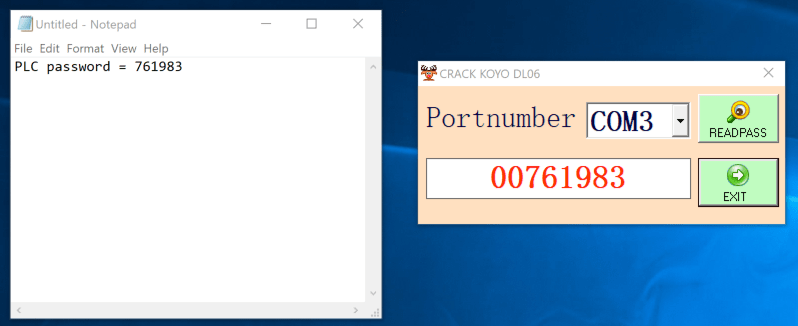

Los investigadores de seguridad de la empresa de ciberseguridad industrial Dragos analizaron un incidente que afectó a los PLC DirectLogic de Automation Direct y descubrieron que el software de "cracking" aprovechaba una vulnerabilidad conocida del dispositivo para extraer la contraseña.

Aprovechamiento del fallo para recuperar la contraseña en texto plano(Dragos)

Pero entre bastidores, esta herramienta también dejó en evidencia a Sality, una pieza de malware que crea una red de bots peer-to-peer para diversas tareas que requieren la potencia de la computación distribuida para completarse más rápidamente (por ejemplo, el crackeo de contraseñas o la minería de criptomonedas).

Los investigadores de Dragos descubrieron que el exploit utilizado por el programa malicioso se limitaba a las comunicaciones en serie. Sin embargo, también encontraron una forma de recrearlo a través de Ethernet, lo que aumenta la gravedad.

Después de examinar el software contaminado con Sality, Dragos informó a Automation Direct de la vulnerabilidad y el proveedor publicó las mitigaciones apropiadas.

Sin embargo, la campaña de los atacantes continúa, y los administradores de PLC de otros proveedores deben ser conscientes del riesgo de utilizar software de cracking de contraseñas en entornos ICS.

Independientemente de lo legítimo que sea el motivo de su uso, los ingenieros de tecnología operativa deberían evitar las herramientas de descifrado de contraseñas, especialmente si se desconoce su origen.

En los casos en los que sea necesario recuperar una contraseña (porque la haya olvidado o porque la persona que la tenía ya no sea su colega), Dragos recomienda ponerse en contacto con ellos o con el proveedor del dispositivo para obtener instrucciones y orientación.

Red de bots P2P Sality

Sality es un viejo malware que sigue evolucionando con características que le permiten terminar procesos, abrir conexiones a sitios remotos, descargar cargas útiles adicionales o robar datos del host.

El malware también puede inyectarse en procesos en ejecución y abusar de la función de ejecución automática de Windows para copiarse en recursos compartidos de red, unidades externas y dispositivos de almacenamiento extraíbles que podrían llevarlo a otros sistemas.

La muestra específica analizada por Dragos parece estar centrada en el robo de criptodivisas. Los investigadores afirman que el malware añadía una carga útil que secuestraba el contenido del portapapeles para desviar las transacciones de criptodivisas.

Sin embargo, un atacante más avanzado podría utilizar este punto de entrada para crear un daño más grave al interrumpir las operaciones.

En este caso concreto, la víctima empezó a sospechar tras ejecutar el software malicioso porque el nivel de uso de la CPU creció hasta el 100% y Windows Defender emitió múltiples alertas de amenaza.