|

Un nuevo grupo de piratería APT llamado Lancefly utiliza un malware de puerta trasera personalizado llamado "Merdoor" para atacar a organizaciones gubernamentales, de aviación y de telecomunicaciones en el sur y sureste de Asia. Los Laboratorios de Amenazas de Symantec revelaron hoy que Lancefly ha estado desplegando la sigilosa puerta trasera Merdoor en ataques altamente dirigidos desde 2018 para establecer persistencia, ejecutar comandos y realizar keylogging en redes corporativas. |

"Los investigadores de Symantec lo observaron siendo utilizado en algunas actividades en 2020 y 2021, así como en esta campaña más reciente, que continuó hasta el primer trimestre de 2023. Se cree que la motivación detrás de ambas campañas es la recopilación de inteligencia".

Se cree que Lancefly se enfoca en el ciberespionaje, con el objetivo de recopilar inteligencia de las redes de sus víctimas durante períodos extensos. Una amplia cadena de ataque

Symantec no ha descubierto el vector de infección inicial utilizado por Lancefly. Sin embargo, ha encontrado evidencia de que el grupo de amenazas utiliza correos electrónicos de phishing, fuerza bruta de credenciales SSH y explotación de vulnerabilidades de servidores de cara pública para obtener acceso no autorizado a lo largo de los años.

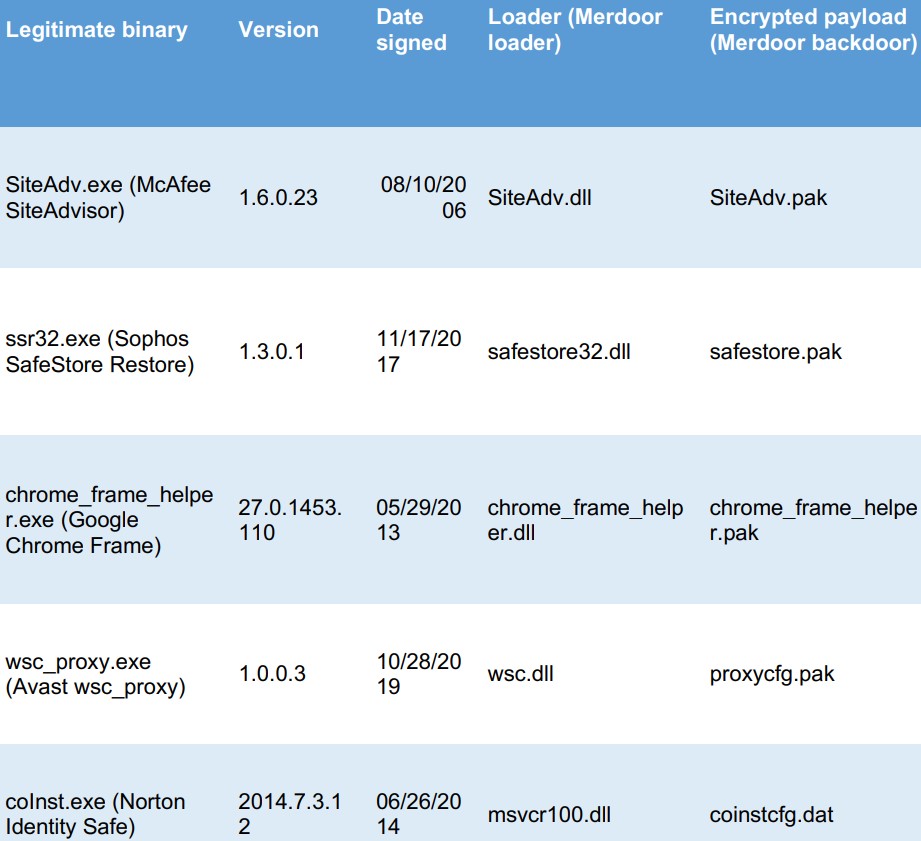

Una vez que los atacantes establecen presencia en el sistema objetivo, inyectan la puerta trasera Merdoor a través de la carga lateral de DLL en los procesos legítimos de Windows "perfhost.exe" o "svchost.exe", lo que ayuda al malware a evadir la detección.

Software legítimo utilizado para la carga lateral de Merdoor (Symantec)

Merdoor ayuda a Lancefly a mantener su acceso y punto de apoyo en el sistema de la víctima, instalándose como un servicio persistente incluso después de reinicios.

Luego, Merdoor establece comunicación con el servidor C2 utilizando uno de varios protocolos de comunicación admitidos (HTTP, HTTPS, DNS, UDP y TCP) y espera instrucciones.

Además de admitir el intercambio de datos con el servidor C2, Merdoor también puede aceptar comandos escuchando puertos locales; sin embargo, los analistas de Symantec no han proporcionado ejemplos específicos.

La puerta trasera también registra las pulsaciones de teclas del usuario para capturar información potencialmente valiosa, como nombres de usuario, contraseñas u otros secretos.

También se ha observado que Lancefly utiliza la función "Atexec" de Impacket para ejecutar de inmediato una tarea programada en una máquina remota a través de SMB. Se cree que los actores de amenazas utilizan esta función para propagarse lateralmente a otros dispositivos en la red o eliminar archivos de salida creados a partir de otros comandos.

Los atacantes intentan robar credenciales al volcar la memoria del proceso LSASS o robar las colmenas de registro SAM y SYSTEM.

Finalmente, Lancefly cifra los archivos robados utilizando una versión camuflada de la herramienta de archivo WinRAR y luego exfiltra los datos, probablemente utilizando Merdoor.

Rootkit ZXShell

También se observó el uso de una versión más nueva, liviana y con más funciones del rootkit ZXShell en los ataques de Lancefly.

El cargador del rootkit, "FormDII.dll", exporta funciones que se pueden utilizar para cargar cargas útiles que coinciden con la arquitectura del sistema del host, leer y ejecutar código de shell desde un archivo, finalizar procesos y más.

El rootkit también utiliza una utilidad de instalación y actualización que comparte código común con el cargador de Merdoor, lo que indica que Lancefly utiliza una base de código compartida para sus herramientas.

La funcionalidad de instalación de ZXShell admite la creación, secuestro y ejecución de servicios, la modificación del registro y la compresión de una copia de su propio ejecutable para evadir y mantener la persistencia.

Vínculos con China

El rootkit ZXShell vincula de manera poco precisa a Lancefly con otros grupos de APT chinos que han utilizado la herramienta en ataques, incluidos APT17 y APT41.

Sin embargo, el vínculo es débil debido a que el código fuente del rootkit ha estado disponible públicamente durante varios años.

El nombre "formdll.dll" utilizado por Lancefly para el cargador del rootkit ha sido reportado anteriormente en una campaña de APT27, también conocido como "Budworm".

Sin embargo, no está claro si esta elección tiene como objetivo confundir a los analistas y dificultar la atribución.

Un elemento que respalda aún más la hipótesis de que Lancefly tiene origen chino es el uso observado de los troyanos de acceso remoto PlugX y ShadowPad, que son compartidos por varios grupos de APT chinos.