|

Los hackers se están moviendo cada vez más hacia formas híbridas de ataques de phishing que combinan el correo electrónico y las llamadas de ingeniería social de voz como una forma de violar las redes corporativas para los ataques de ransomware y extorsión de datos. |

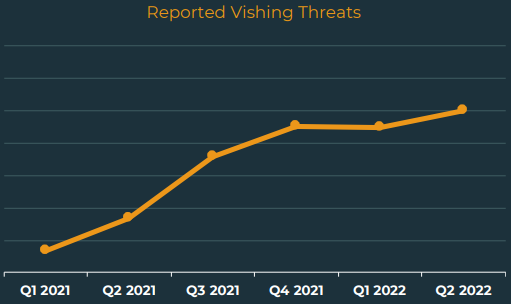

Según el informe de ciberinteligencia del segundo trimestre de 2022 de Agari, los volúmenes de phishing solo han aumentado un 6% en comparación con el primer trimestre de 2022. Sin embargo, el uso del "vishing híbrido" está experimentando un crecimiento masivo del 625%.

El crecimiento gradual del vishing desde el primer trimestre de 2021 (Agari)

El vishing, "phishing de voz", implica algún tipo de llamada telefónica para realizar ingeniería social a la víctima.

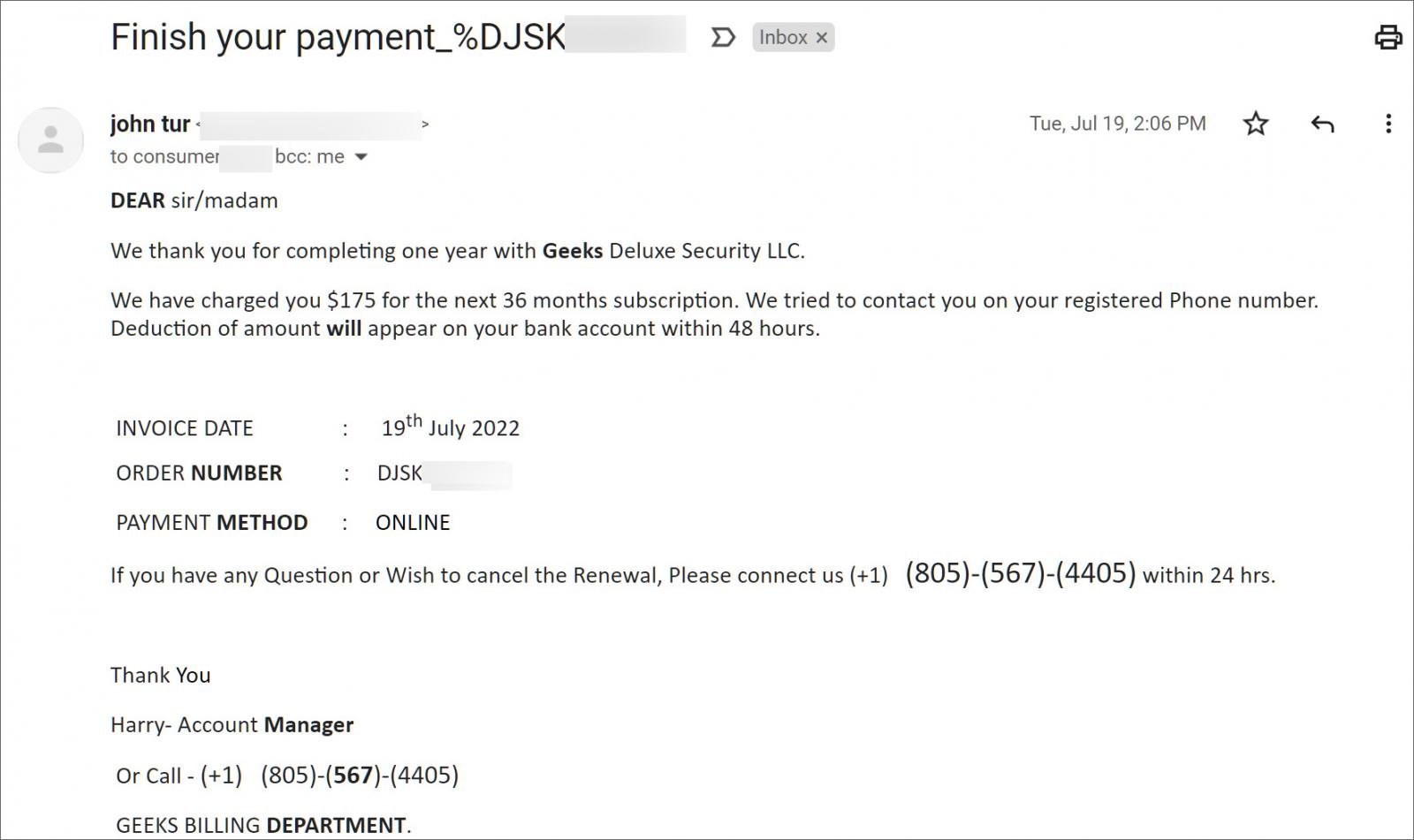

Su forma híbrida, llamada "callback phishing", también incluye un correo electrónico antes de la llamada, que suele presentar a la víctima un aviso falso de suscripción/factura.

En el correo electrónico se aconseja al destinatario que llame al número de teléfono proporcionado para resolver cualquier problema con el cargo, pero en lugar de un agente de atención al cliente real, la llamada es respondida por actuantes del phishing.

Ejemplo de correo electrónico de callback phishing Fuente: BleepingComputer

A continuación, los estafadores ofrecen resolver el problema presentado engañando a la víctima para que revele información sensible o instale herramientas de escritorio remoto en su sistema. Posterior, los atacantes se conectan al dispositivo de la víctima de forma remota para instalar más puertas traseras o extenderse a otras máquinas.

Estos ataques de phishing de devolución de llamada fueron introducidos por primera vez por las campañas "BazarCall/BazaCall" que aparecieron en marzo de 2021 para obtener el acceso inicial a las redes corporativas para los ataques de ransomware.

Los ataques funcionan tan bien que múltiples bandas de ransomware y extorsión, como Quantum, Zeon y Silent Ransom Group, han adoptado la misma técnica hoy en día para obtener un acceso inicial a la red a través de un empleado desprevenido.

"Aunque este es el segundo trimestre en el que los ataques de vishing híbrido han disminuido su cuota debido al aumento general de las amenazas basadas en la respuesta, el volumen de vishing ha aumentado constantemente en el recuento a lo largo del año."

Emotet surgió y volvió a morir

La red de bots Emotet tiene la costumbre de subir y luego tomarse unas largas vacaciones, que es lo que estamos observando ahora con el malware.

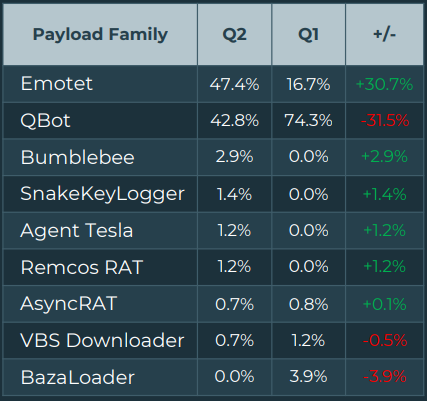

Según Agaari, la red de bots Emotet experimentó un aumento significativo en el segundo trimestre, sustituyendo a QBot en las campañas de phishing. Ambos representan el 90,2% de todo el malware en las bandejas de entrada de los usuarios.

Cuota de las familias de malware más importantes (Agari)

El regreso de Emotet se atribuyó al grupo delictivo Conti, que convenció al desarrollador original para que relanzara sus operaciones. Sin embargo, desde que la marca de ransomware Conti cerró sus operaciones en junio de 2022, el malware Emotet ha vuelto a cesar las campañas de correo electrónico.

Otras tendencias notables

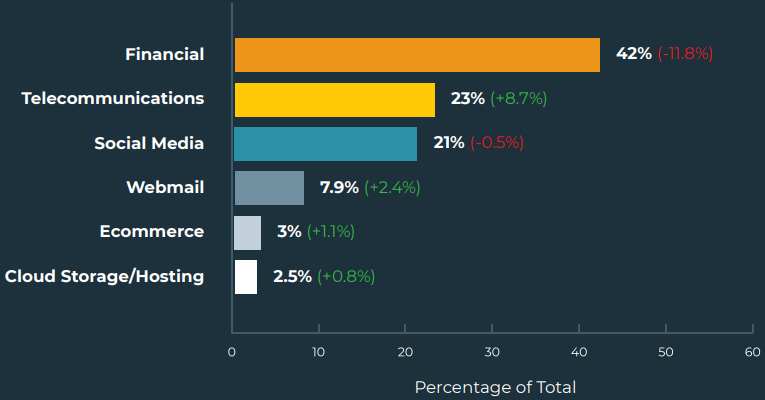

Otra tendencia en las tácticas de phishing registradas por Agari este trimestre ha sido el aumento de los ataques a proveedores de servicios de telecomunicaciones, lo que ha mermado los ataques dirigidos a organizaciones financieras, que siguen siendo el sector más atacado.

Sectores más atacados por el correo electrónico de phishing (Agari)

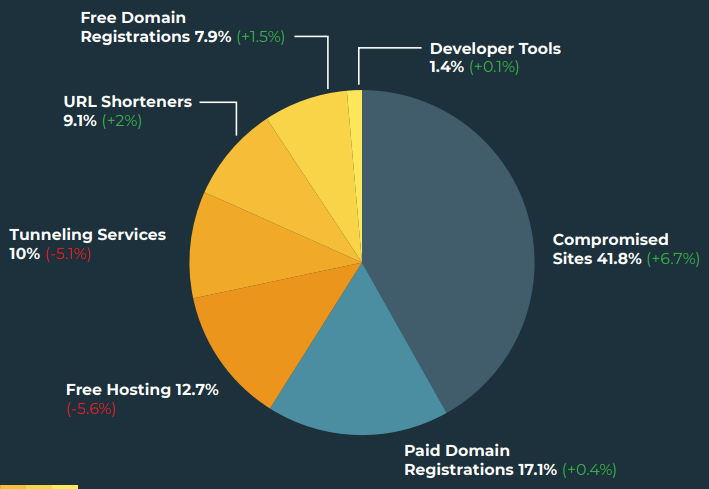

También es importante destacar que la táctica de evasión de la detección que consiste en utilizar sitios comprometidos para distribuir mensajes de phishing sigue encontrando un terreno fértil, ya que los analistas observan un crecimiento del 6,7% en comparación con el trimestre pasado.

Los sitios comprometidos siguen siendo las principales fuentes de distribución (Agari)

Por último, en lo que respecta al abuso de los dominios de primer nivel, ".com" sigue siendo la opción más popular, ya que casi la mitad de los correos electrónicos de phishing se originan en él, y el TLD ".cv" aparece directamente en el segundo lugar del top ten por primera vez, con una cuota del 8,8%.

Los dominios de Cabo Verde son utilizados por muchos actores de phishing (Agari)

Según un informe de finales del año pasado de Palo Alto Networks, los autores de phishing utilizan dominios de pequeños países insulares, en este caso, Cabo Verde, debido a sus regulaciones poco estrictas contra el fraude que les ayudan a generar ingresos nacionales.