Investigadores han revelado una novedosa técnica por la que el malware en iOS puede lograr la persistencia en un dispositivo infectado fingiendo su proceso de apagado, haciendo imposible determinar físicamente si un iPhone está apagado o no.

El descubrimiento -denominado "NoReboot"- es cortesía de la empresa de seguridad móvil ZecOps, que ha descubierto que es posible bloquear y luego simular una operación de reinicio de iOS, engañando al usuario para que crea que el teléfono se ha apagado cuando, en realidad, sigue funcionando.

La empresa con sede en San Francisco lo calificó como el "último fallo de persistencia [...] que no puede ser parcheado porque no está explotando ningún fallo de persistencia en absoluto, sino que sólo juega con la mente humana".

NoReboot funciona interfiriendo con las rutinas utilizadas en iOS para apagar y reiniciar el dispositivo, permitiendo que un troyano logre la persistencia sin persistencia, ya que el dispositivo nunca se apaga realmente.

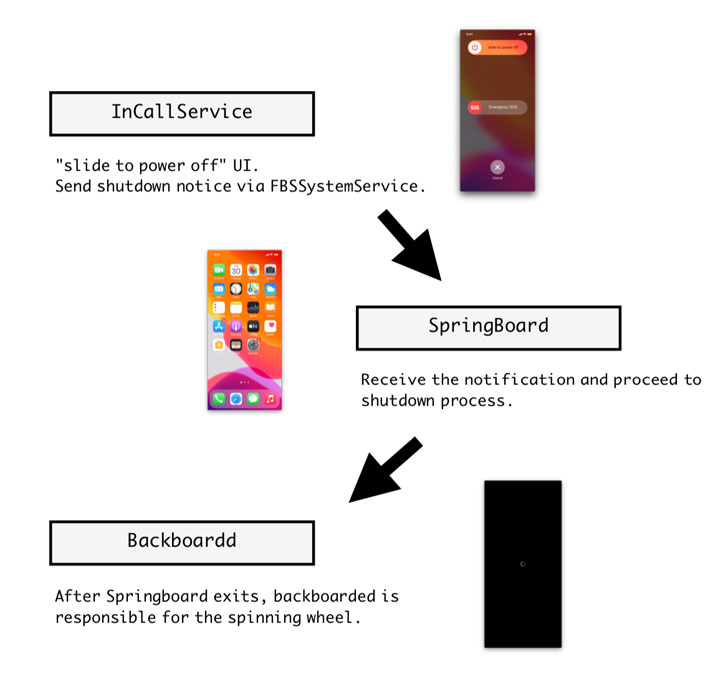

Esto se consigue inyectando código especialmente diseñado en tres daemons de iOS, a saber, InCallService, SpringBoard y Backboardd, para fingir un apagado deshabilitando todas las señales audiovisuales asociadas a un dispositivo encendido, incluyendo la pantalla, los sonidos, la vibración, el indicador de la cámara y la respuesta táctil.

Dicho de otro modo, la idea es dar la impresión de que el dispositivo se ha apagado sin hacerlo realmente, secuestrando el evento que se activa cuando el usuario pulsa y mantiene simultáneamente el botón lateral y uno de los botones de volumen, y arrastra el control deslizante "deslizar para apagar".

"A pesar de que desactivamos toda la retroalimentación física, el teléfono sigue siendo totalmente funcional y es capaz de mantener una conexión a Internet activa", explicaron los investigadores. "El actor malicioso podría manipular remotamente el teléfono de forma descarada sin preocuparse de ser descubierto porque el usuario es engañado haciéndole creer que el teléfono está apagado, ya sea por haber sido apagado por la víctima o por los actores maliciosos usando como excusa la "batería baja"."

A continuación, la cepa de malware fuerza la salida de la SpingBoard, que se refiere a la interfaz gráfica de usuario de iOS (en lugar de todo el sistema operativo), y a continuación ordena al BackBoardd, el daemon que gestiona todos los eventos de pulsación de botones táctiles y físicos, que muestre el efecto del logotipo de Apple en caso de que el usuario opte por volver a encender el teléfono en funcionamiento, mientras el código malicioso sigue persistiendo.

Es más, esta técnica podría extenderse teóricamente para manipular un reinicio forzado asociado a un iPhone haciendo aparecer deliberadamente el logotipo de Apple unos segundos antes cuando se registra dicho evento a través del Backboardd, engañando a la víctima para que suelte el botón lateral sin provocar realmente un reinicio forzado.

Aunque hasta la fecha no se ha detectado ni documentado públicamente ningún malware que utilice un método parecido a NoReboot, los hallazgos ponen de manifiesto que incluso el proceso de reinicio de iOS no es inmune a ser secuestrado una vez que un adversario ha obtenido acceso a un dispositivo objetivo, algo que está al alcance de grupos de estados nacionales y cibermercenarios por igual.

Fuente: https://thehackernews.com/2022/01/new-trick-could-let-malware-fake-iphone.html