Los atacantes pueden aprovechar una vulnerabilidad que afecta al antivirus Microsoft Defender en Windows para conocer las ubicaciones excluidas del análisis y plantar allí el malware.

El problema persiste desde hace al menos ocho años, según algunos usuarios, y afecta a Windows 10 21H1 y Windows 10 21H2.

Permisos poco estrictos

Como cualquier solución antivirus, Microsoft Defender permite a los usuarios añadir ubicaciones (locales o en la red) en sus sistemas que deben ser excluidas de los análisis de malware.

La gente suele hacer exclusiones para evitar que el antivirus afecte a la funcionalidad de las aplicaciones legítimas que se detectan erróneamente como malware.

Dado que la lista de excepciones de escaneo difiere de un usuario a otro, es una información útil para un atacante en el sistema, ya que esto les da las ubicaciones donde pueden almacenar archivos maliciosos sin temor a ser detectados.

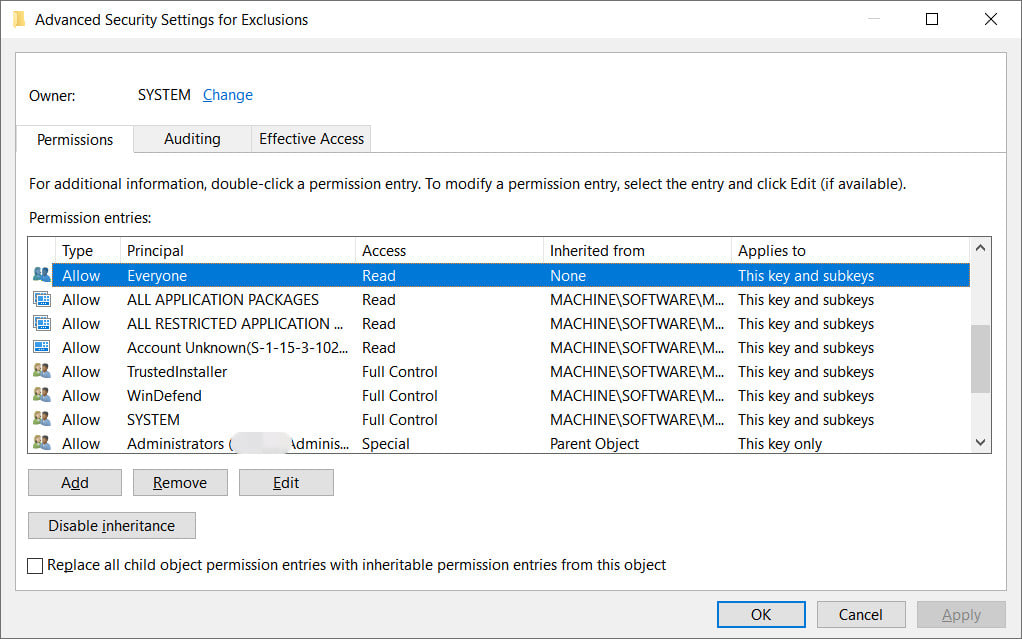

Los investigadores de seguridad descubrieron que la lista de ubicaciones excluidas del análisis de Microsoft Defender está desprotegida y cualquier usuario local puede acceder a ella.

Independientemente de sus permisos, los usuarios locales pueden consultar el registro y conocer las rutas que Microsoft Defender no puede comprobar en busca de malware o archivos peligrosos.

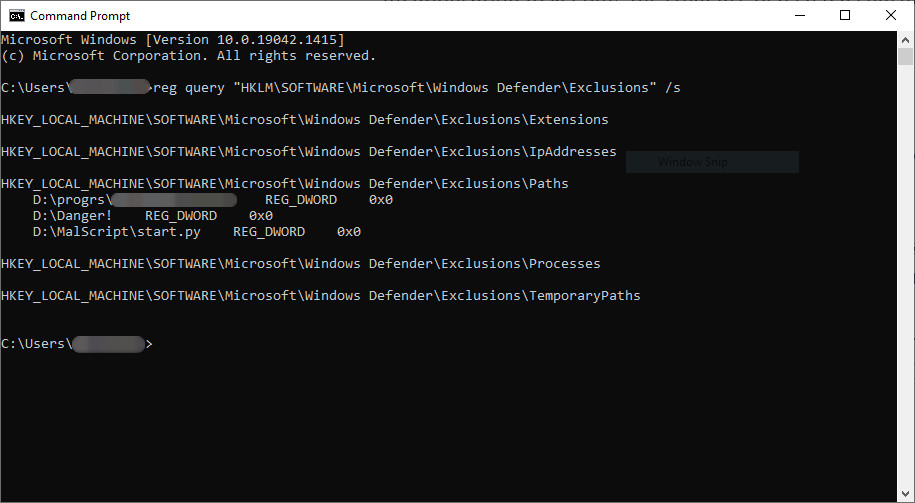

Antonio Cocomazzi, un investigador de amenazas de SentinelOne al que se le atribuye el reporte de la vulnerabilidad RemotePotato0, señala que no hay protección para esta información, que debe ser considerada sensible, y que la ejecución del comando "reg query" revela todo lo que Microsoft Defender tiene instrucciones de no escanear, ya sean archivos, carpetas, extensiones o procesos.

Otro experto en seguridad, Nathan McNulty, confirmó que el problema está presente en las versiones 21H1 y 21H2 de Windows 10, pero no afecta a Windows 11.

McNulty también confirmó que se puede obtener la lista de exclusiones del árbol de registro con entradas que almacenan la configuración de la directiva de grupo. Esta información es más sensible, ya que proporciona exclusiones para varios ordenadores.

Un arquitecto de seguridad con experiencia en la protección de la pila de Microsoft, McNulty advierte que Microsoft Defender en un servidor tiene "exclusiones automáticas que se activan cuando se instalan funciones o características específicas" y éstas no cubren las ubicaciones personalizadas.

Aunque los atacantes necesitan acceso local para obtener la lista de exclusiones de Microsoft Defender, esto no es ni mucho menos un obstáculo. Muchos atacantes ya están en las redes corporativas comprometidas buscando una forma de moverse lateralmente de la forma más sigilosa posible.

Al conocer la lista de exclusiones de Microsoft Defender, los atacantes que ya han comprometido una máquina Windows pueden almacenar y ejecutar malware desde las carpetas excluidas sin temor a ser descubiertos.

En las pruebas realizadas por BleepingComputer, una cepa de malware ejecutada desde una carpeta excluida se ejecutó sin problemas en el sistema Windows y no provocó ninguna alerta de Microsoft Defender.

Utilizamos una muestra del ransomware Conti y, cuando se ejecutó desde una ubicación normal, Microsoft Defender actuó y bloqueó el malware.

Después de colocar el malware Conti en una carpeta excluida y ejecutarlo desde allí, Microsoft Defender no mostró ninguna advertencia y no realizó ninguna acción, permitiendo que el ransomware cifrara la máquina.

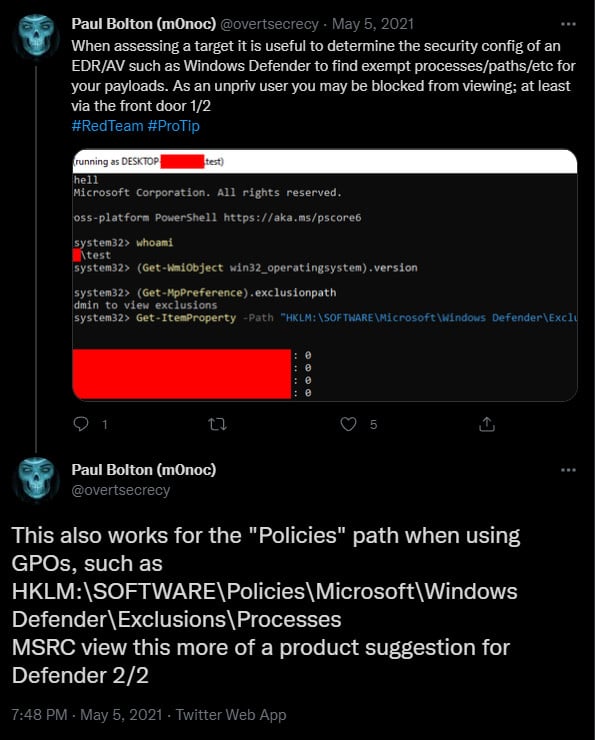

Esta vulnerabilidad de Microsoft Defender no es nueva y ha sido señalada públicamente en el pasado por Paul Bolton:

Un consultor de seguridad de alto nivel dice que se dieron cuenta del problema hace unos ocho años y reconocieron la ventaja que suponía para un desarrollador de malware.

"Siempre me dije a mí mismo que, si fuera un desarrollador de malware, simplemente buscaría las exclusiones de WD y me aseguraría de colocar mi carga útil en una carpeta excluida y/o de ponerle el mismo nombre que un nombre de archivo o extensión excluidos" - Aura

Dado que ha pasado todo este tiempo y Microsoft aún no ha solucionado el problema, los administradores de red deberían consultar la documentación para configurar correctamente las exclusiones de Microsoft Defender en los servidores y equipos locales a través de las políticas de grupo.