Un escurridizo atacante llamado Earth Lusca ha sido observado arremetiendo contra organizaciones de todo el mundo como parte de lo que parece ser simultáneamente una campaña de espionaje y un intento de obtener beneficios monetarios.

"La lista de sus víctimas incluye objetivos de alto valor como instituciones gubernamentales y educativas, movimientos religiosos, organizaciones pro-democracia y de derechos humanos en Hong Kong, organizaciones de investigación COVID-19 y medios de comunicación, entre otros", afirman los investigadores de Trend Micro en un nuevo informe. "Sin embargo, los atacantes también parecen tener una motivación financiera, ya que también apuntaron a empresas de juegos de azar y criptomonedas".

La empresa de ciberseguridad atribuyó al grupo como parte de la agrupación Winnti, con sede en China, que se refiere a una serie de grupos vinculados, más que a una única entidad discreta, que se centran en la recopilación de información y el robo de propiedad intelectual.

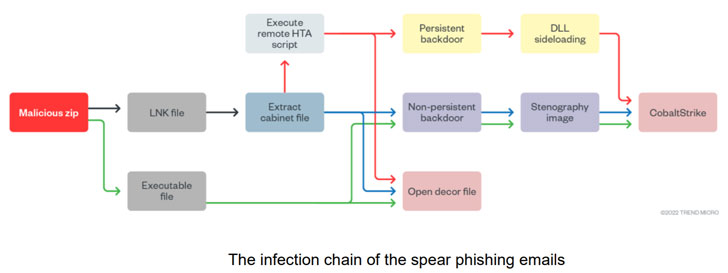

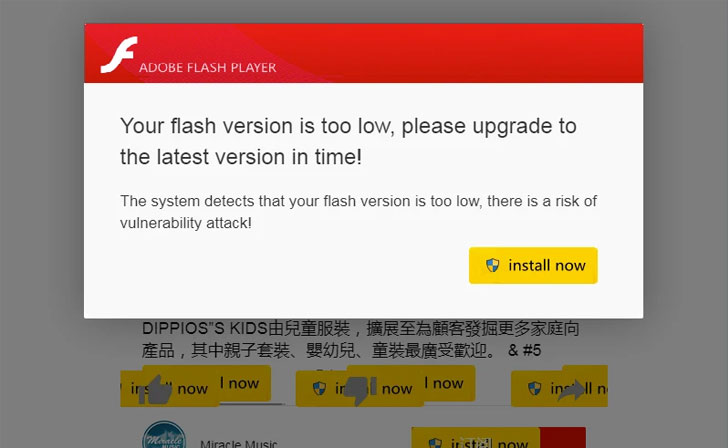

Las rutas de intrusión de Earth Lusca se ven facilitadas por ataques de spear-phishing y watering hole, al tiempo que aprovechan las vulnerabilidades de las aplicaciones públicas, como los exploits de Microsoft Exchange ProxyShell y Oracle GlassFish Server, como vector de ataque.

Las cadenas de infección conducen al despliegue de Cobalt Strike, junto con una variedad de malware adicional como Doraemon, ShadowPad, Winnti, FunnySwitch, y web shells como AntSword y Behinder.

Cobalt Strike es una suite de intrusión completa que se originó como una herramienta legítima de acceso remoto, desarrollada para que los red teams la utilizaran en pruebas de penetración. Sin embargo, en los últimos años, se ha convertido en una de las herramientas preferidas en el arsenal de los atacantes y el medio principal para convertir un punto de apoyo en una intrusión práctica.

Curiosamente, aunque los ataques también implican la instalación de mineros de criptomonedas en los hosts infectados, los investigadores señalaron que "los ingresos obtenidos de las actividades de minería parecen bajos".

Los datos de telemetría recopilados por Trend Micro revelan que Earth Lusca organizó ataques contra entidades que podrían ser de interés estratégico para el gobierno chino, entre ellas

- Empresas de juegos de azar en China continental

- Instituciones gubernamentales en Taiwán, Tailandia, Filipinas, Vietnam, Emiratos Árabes Unidos, Mongolia y Nigeria

- Instituciones educativas de Taiwán, Hong Kong, Japón y Francia

- Medios de comunicación de Taiwán, Hong Kong, Australia, Alemania y Francia

- Organizaciones y movimientos políticos pro-democracia y derechos humanos en Hong Kong

- Organizaciones de investigación de COVID-19 en Estados Unidos

- Empresas de telecomunicaciones en Nepal

- Movimientos religiosos prohibidos en China continental, y

- Varias plataformas de comercio de criptodivisas

"Los atacantes más peligrosos y cualificados están motivados principalmente por el ciberespionaje y los beneficios económicos. Sin embargo, el grupo sigue recurriendo principalmente a técnicas probadas para atrapar a un objetivo", afirman los investigadores.

"Aunque esto tiene sus ventajas (las técnicas ya han demostrado ser eficaces), también significa que las mejores prácticas de seguridad, como evitar hacer clic en enlaces de correo electrónico/sitios web sospechosos y actualizar las aplicaciones importantes de cara al público, pueden minimizar el impacto -o incluso detener- un ataque de Earth Lusca."

Fuente: https://thehackernews.com/2022/01/earth-lusca-hackers-aimed-at-high-value.html