Es muy probable que FIN8, motivado por el dinero, haya reaparecido con una cepa de ransomware nunca antes vista, llamada "White Rabbit", que se desplegó recientemente contra un banco local en Estados Unidos en diciembre de 2021.

Así lo indican los nuevos hallazgos publicados por Trend Micro, que señalan las coincidencias del malware con Egregor, que fue eliminado por las autoridades ucranianas en febrero de 2021.

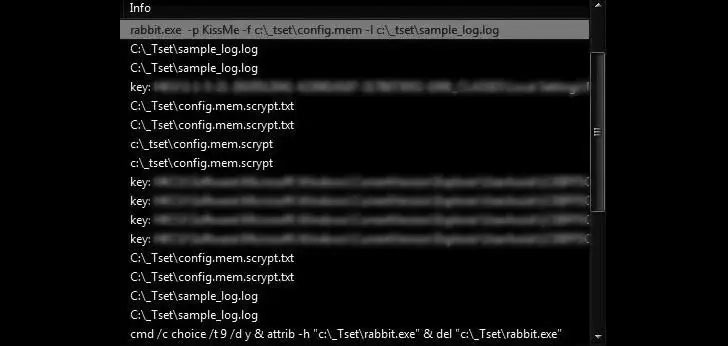

"Uno de los aspectos más notables del ataque de White Rabbit es cómo su binario de carga útil requiere una contraseña de línea de comandos específica para descifrar su configuración interna y proceder con su rutina de ransomware", señalaron los investigadores. "Este método de ocultar la actividad maliciosa es un truco que la familia de ransomware Egregor utiliza para ocultar las técnicas de malware del análisis".

Se cree que Egregor, que comenzó a operar en septiembre de 2020 hasta que sus operaciones sufrieron un gran golpe, es una reencarnación de Maze, que cerró su empresa criminal ese mismo año.

Además de seguir el ejemplo de Egregor, White Rabbit se adhiere al esquema de doble extorsión y se cree que ha sido entregado a través de Cobalt Strike, un marco de post-explotación que es utilizado por los atacantes para reconocer, infiltrarse y lanzar cargas maliciosas en el sistema afectado.

La doble extorsión, también conocida como pay-now-or-get-breached, se refiere a una estrategia de ransomware cada vez más popular en la que se exfiltran datos valiosos de los objetivos antes de lanzar la rutina de cifrado, seguida de presionar a las víctimas para que paguen para evitar que la información robada se publique en línea.

De hecho, la nota de rescate que se muestra tras la finalización del proceso de cifrado advierte a la víctima de que sus datos se publicarán o venderán una vez transcurrido el plazo de cuatro días para satisfacer sus demandas. "También enviaremos los datos a todas las organizaciones supervisoras interesadas y a los medios de comunicación", añade la nota

Aunque los ataques en el mundo real relacionados con White Rabbit no han llamado la atención hasta hace poco, las pistas forenses digitales que han reconstruido su rastro apuntan a una serie de actividades maliciosas que comenzaron en julio de 2021.

Es más, el análisis de las muestras de ransomware que datan de agosto de 2021 muestra que el malware es una versión actualizada del backdoor Sardonic, que Bitdefender describió el año pasado como un malware desarrollado activamente que se encontró tras un ataque fallido dirigido a una institución financiera en Estados Unidos.

"La relación exacta entre el grupo White Rabbit y FIN8 es actualmente desconocida", dijo la compañía de ciberseguridad Lodestone, añadiendo que encontró un "número de TTPs que sugieren que White Rabbit, si opera independientemente de FIN8, tiene una estrecha relación con el grupo de amenaza más establecido o está imitando a ellos."

"Dado que FIN8 es conocido sobre todo por sus herramientas de infiltración y reconocimiento, la conexión podría ser una indicación de cómo el grupo está ampliando su arsenal para incluir el ransomware", dijo Trend Micro. "Hasta ahora, los objetivos de White Rabbit han sido pocos, lo que podría significar que todavía están probando las aguas o calentando para un ataque a gran escala".

Fuente: https://thehackernews.com/2022/01/fin8-hackers-spotted-using-new-white.html