Se han establecido posibles conexiones entre una solución de crimeware como servicio (Caas) basada en la suscripción y una copia crackeada de Cobalt Strike en lo que los investigadores sospechan que se ofrece como una herramienta para que sus clientes organicen actividades posteriores a la explotación.

Prometheus, como se llama el servicio, salió a la luz por primera vez en agosto de 2021, cuando la empresa de ciberseguridad Group-IB reveló detalles de las campañas de distribución de software malicioso emprendidas por los ciberdelincuentes para distribuir Campo Loader, Hancitor, IcedID, QBot, Buer Loader y SocGholish en Bélgica y Estados Unidos.

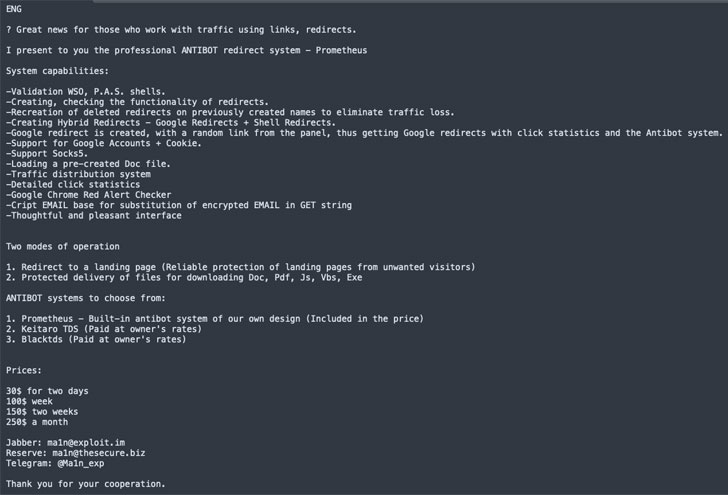

Con un coste de 250 dólares al mes, se comercializa en foros clandestinos rusos como un sistema de dirección de tráfico (TDS) que permite redirigir el phishing de forma masiva a páginas de destino falsas diseñadas para desplegar cargas útiles de malware en los sistemas objetivo.

"Prometheus puede considerarse un servicio/plataforma completo que permite a los grupos de amenazas realizar sus operaciones de malware o phishing con facilidad", afirma el equipo de investigación e inteligencia de BlackBerry en un informe compartido con The Hacker News. "Los principales componentes de Prometheus incluyen una red de infraestructura maliciosa, la distribución de correo electrónico malicioso, el alojamiento ilícito de archivos a través de servicios legítimos, la redirección de tráfico y la capacidad de entregar archivos maliciosos".

Normalmente, la redirección se canaliza desde una de las dos fuentes principales, es decir, con la ayuda de anuncios maliciosos (también conocidos como malvertising) en sitios web legítimos, o a través de sitios web que han sido manipulados para insertar código malicioso.

En el caso de Prometheus, la cadena de ataque comienza con un correo electrónico de spam que contiene un archivo HTML o una página de Google Docs que, al interactuar, redirige a la víctima a un sitio web comprometido que aloja una puerta trasera de PHP que toma las huellas digitales de la máquina para determinar de qué forma "servir a la víctima con malware o redirigirla a otra página que podría contener una estafa de phishing".

La actividad más temprana relacionada con los operadores del servicio, que se hacen llamar "Ma1n" en los foros de hacking, habría comenzado en octubre de 2018, con el creador vinculado a otras herramientas ilícitas que ofrecían redireccionamientos de alta calidad y kits PowerMTA para enviarlos a buzones corporativos, antes de poner a la venta Prometheus TDS el 22 de septiembre de 2020.

Eso no es todo. BlackBerry también encontró coincidencias entre la actividad relacionada con Prometheus y una versión ilegítima del software de simulación de adversarios y emulación de amenazas Cobalt Strike, lo que plantea la posibilidad de que la copia esté siendo "proliferada por los propios operadores de Prometheus."

"Es posible que alguien relacionado con el TDS de Prometheus mantenga esta copia crackeada y la proporcione al comprarla", dijeron los investigadores. "También es posible que esta instalación crackeada se proporcione como parte de un playbook estándar o una instalación de máquina virtual (VM)".

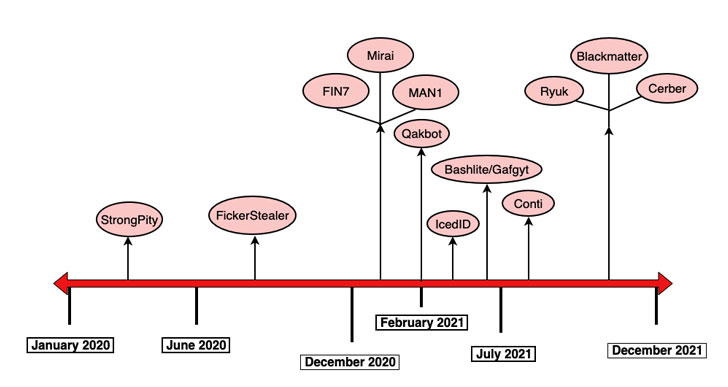

Esto se ve corroborado por el hecho de que varios atacantes, como DarkCrystal RAT, FickerStealer, FIN7, Qakbot y IceID, así como cárteles de ransomware como REvil, Ryuk (Wizard Spider), BlackMatter y Cerber, han utilizado la copia crackeada en cuestión en los últimos dos años.

Además, el mismo Cobalt Strike Beacon también se ha observado en conjunción con actividades asociadas a un broker de acceso inicial rastreado como Zebra2104, cuyos servicios han sido utilizados por grupos como StrongPity, MountLocker y Phobos para sus propias campañas.

"Aunque los TDS'es no son un concepto nuevo, el nivel de complejidad, el apoyo y el bajo coste financiero añaden credibilidad a la teoría de que se trata de una tendencia que probablemente aumentará en el futuro próximo del panorama de las amenazas", señalaron los investigadores.

"El volumen de grupos que están utilizando ofertas como el TDS de Prometheus, habla del éxito y la eficacia de estos servicios ilícitos de infraestructura de alquiler, que son en esencia empresas de pleno derecho que apoyan las actividades maliciosas de los grupos independientemente de su tamaño, nivel de recursos o motivos."

Fuente: https://thehackernews.com/2022/01/russian-hackers-heavily-using-malicious.html