Se ha atribuido al atacante conocido como Molerats una campaña de espionaje activa que abusa de servicios legítimos en la nube como Google Drive y Dropbox para alojar cargas útiles de malware y para el mando y control y la exfiltración de datos de objetivos en todo Oriente Medio.

Se cree que la ciberofensiva ha estado en marcha desde al menos julio de 2021, según la empresa de seguridad de la información basada en la nube Zscaler, continuando los esfuerzos anteriores del grupo de hackers para llevar a cabo el reconocimiento de los hosts de destino y el saqueo de información sensible.

Molerats, también rastreado como TA402, Gaza Hackers Team y Extreme Jackal, es un grupo de amenazas persistentes avanzadas (APT) que se centra principalmente en entidades que operan en Oriente Medio. La actividad de ataque asociada a este grupo ha aprovechado temas geopolíticos y militares para atraer a los usuarios a abrir archivos adjuntos de Microsoft Office y hacer clic en enlaces maliciosos.

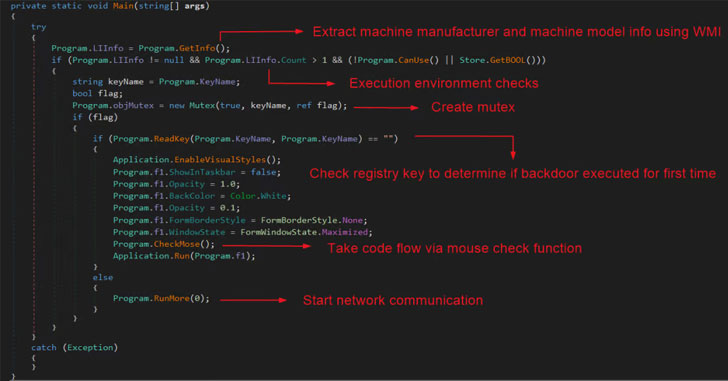

La última campaña detallada por Zscaler no es diferente, ya que hace uso de temas de señuelo relacionados con los conflictos en curso entre Israel y Palestina para entregar un backdoor .NET en los sistemas infectados que, a su vez, se aprovecha de la API de Dropbox para establecer comunicaciones con un servidor controlado por el adversario y transmitir datos.

El implante, que utiliza códigos de comando específicos para controlar la máquina comprometida, admite capacidades para tomar copias instantáneas, listar y cargar archivos en directorios relevantes, y ejecutar comandos arbitrarios. Al investigar la infraestructura de ataque, los investigadores dijeron que encontraron al menos cinco cuentas de Dropbox utilizadas para este fin.

"Los objetivos de esta campaña fueron elegidos específicamente por el atacante y entre ellos se encontraban miembros críticos del sector bancario en Palestina, personas relacionadas con partidos políticos palestinos, así como activistas de derechos humanos y periodistas en Turquía", dijeron los investigadores de Zscaler ThreatLabz Sahil Antil y Sudeep Singh.

Fuente: https://thehackernews.com/2022/01/molerats-hackers-hiding-new-espionage.html