Microsoft ha revelado los detalles de una campaña de phishing a gran escala y en varias fases que utiliza credenciales robadas para registrar dispositivos en la red de la víctima con el fin de propagar correos electrónicos de spam y ampliar el grupo de infección.

El gigante de la tecnología dijo que los ataques se manifestaban a través de cuentas que no estaban protegidas mediante la autenticación multifactor (MFA), lo que permitía al adversario aprovechar la política de "traiga su propio dispositivo" (BYOD) del objetivo e introducir sus propios dispositivos falsos utilizando las credenciales robadas.

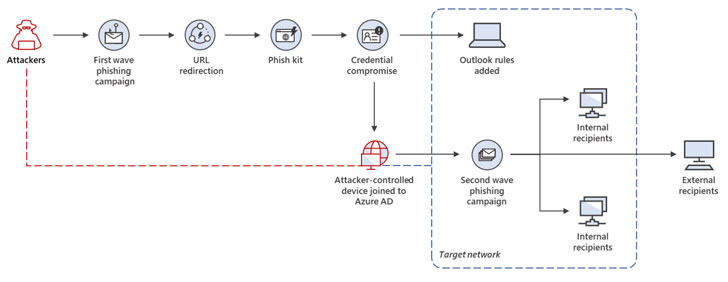

Los ataques se produjeron en dos fases. "La primera fase de la campaña consistió en el robo de credenciales en organizaciones objetivo ubicadas predominantemente en Australia, Singapur, Indonesia y Tailandia", dijo el equipo de inteligencia de amenazas de Microsoft 365 Defender en un informe técnico publicado esta semana.

"Las credenciales robadas se aprovecharon en la segunda fase, en la que los atacantes utilizaron las cuentas comprometidas para ampliar su posición dentro de la organización a través de phishing lateral, así como fuera de la red a través de spam saliente."

La campaña comenzó con la recepción por parte de los usuarios de un señuelo de phishing con la marca DocuSign que contenía un enlace que, al hacer clic, redirigía al destinatario a un sitio web falso que se hacía pasar por la página de inicio de sesión de Office 365 para robar las credenciales.

El robo de credenciales no sólo dio como resultado el compromiso de más de 100 buzones de correo en diferentes empresas, sino que también permitió a los atacantes implementar una regla de bandeja de entrada para frustrar la detección. A esto le siguió una segunda oleada de ataques que abusó de la falta de protecciones MFA para inscribir un dispositivo Windows no gestionado en la instancia de Azure Active Directory (AD) de la empresa y difundir los mensajes maliciosos.

Al conectar el dispositivo controlado por el atacante a la red, la novedosa técnica hizo viable la expansión del punto de apoyo de los atacantes, la proliferación encubierta del ataque y el desplazamiento lateral por la red objetivo.

"Para lanzar la segunda oleada, los atacantes aprovecharon el buzón de correo comprometido del usuario objetivo para enviar mensajes maliciosos a más de 8.500 usuarios, tanto dentro como fuera de la organización víctima", dijo Microsoft. "Los correos electrónicos utilizaron un señuelo de invitación para compartir en SharePoint como cuerpo del mensaje en un intento de convencer a los destinatarios de que el archivo 'Payment.pdf' que se compartía era legítimo".

Este hecho se produce en un momento en que los ataques de ingeniería social basados en el correo electrónico siguen siendo el medio más utilizado por las empresas atacantes para conseguir la entrada inicial y colocar el malware en los sistemas comprometidos.

A principios de este mes, Netskope Threat Labs desveló una campaña maliciosa atribuida al grupo OceanLotus que eludía las detecciones basadas en firmas utilizando tipos de archivos no estándar, como los adjuntos de archivos web (.MHT), para desplegar el malware de robo de información.

Además de activar la MFA, la aplicación de las mejores prácticas, como la buena higiene de las credenciales y la segmentación de la red, puede "aumentar el 'coste' para los atacantes que intentan propagarse por la red".

"Estas mejores prácticas pueden limitar la capacidad de un atacante para moverse lateralmente y comprometer los activos después de la intrusión inicial y deben complementarse con soluciones de seguridad avanzadas que proporcionen visibilidad a través de los dominios y coordinen los datos de las amenazas a través de los componentes de protección", añadió Microsoft.

Fuente: https://thehackernews.com/2022/01/hackers-using-device-registration-trick.html