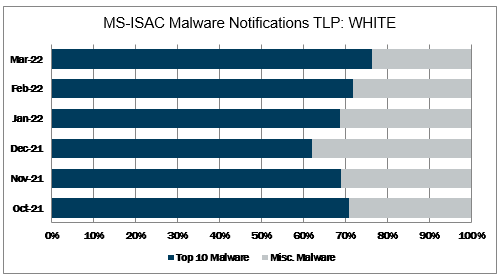

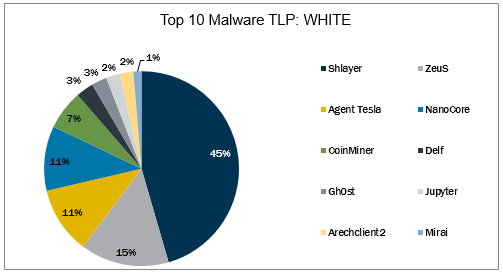

En marzo de 2022, el Top 10 se mantuvo en consonancia con el mes anterior, con el malware cambiando de puesto en el Top 10. A excepción de Gh0st y Jupyter, que vuelven al Top 10. Gh0st es una RAT utilizada para controlar los puntos finales infectados. Gh0st se desprende de otro malware para crear una puerta trasera en un dispositivo que permite al atacante controlar totalmente el dispositivo infectado. Jupyter, también conocido como SolarMarker, es un infosistema .NET altamente evasivo y adaptable que se descarga aprovechando el envenenamiento SEO para crear sitios de riego con el fin de engañar a los usuarios desprevenidos que visitan el sitio web y descargan un documento malicioso, a menudo un archivo zip o PDF incrustado con un ejecutable malicioso. Las 10 principales variantes de malware comprenden el 76% de la actividad total de malware en marzo de 2022, lo que supone un aumento del 4% con respecto a febrero de 2022.

Vectores de infección de malware

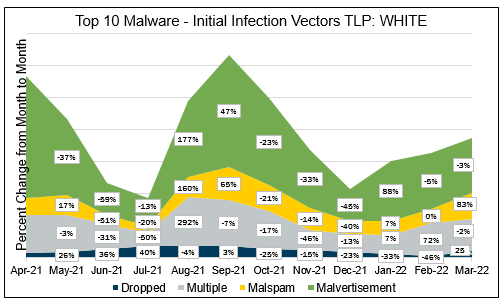

En marzo de 2022, Malvertisement representó el mayor número de alertas. Malvertisement sigue siendo el principal vector de infección inicial debido a la actividad de Shlayer. Los niveles de actividad de Malvertisement y Multiple disminuyeron, mientras que la actividad de Dropped y Malspam aumentó. Es probable que el Malvertisement siga siendo el principal vector de infección a medida que continúe la campaña del Shlayer. La categoría Múltiple aumenta y disminuye a un ritmo imprevisible, lo que hace difícil analizar las tendencias. Es probable que esta categoría siga constituyendo una parte importante de los vectores de infección iniciales a medida que el malware se vuelva más sofisticado y emplee múltiples métodos para infectar los sistemas. El malware de tipo "Malspam" representa sistemáticamente una parte del Top 10 de malware, ya que es uno de los principales vectores de infección inicial más antiguos y fiables utilizados por los delincuentes de ciberamenazas, tanto en esta categoría como en la categoría "Múltiple".

Dropped - Malware entregado por otro malware que ya está en el sistema, un kit de explotación, software de terceros infectado o manualmente por un atacante de ciberamenazas. Actualmente, Gh0st, Jupyter y Mirai son los programas maliciosos que utilizan esta técnica.

Multiple - Malware que actualmente favorece al menos dos vectores. Actualmente, Arechclient2, CoinMiner, Delf y ZeuS son los programas maliciosos que utilizan múltiples vectores.

Malspam - Los correos electrónicos no solicitados dirigen a los usuarios a sitios web maliciosos o los engañan para que descarguen o abran el malware. Entre los 10 principales programas maliciosos que utilizan esta técnica se encuentran Agent Tesla y NanoCore.

Malvertisement - Malware introducido a través de anuncios maliciosos. Actualmente, Shlayer es el único malware del Top 10 que utiliza esta técnica.

Los 10 principales programas maliciosos y IoC

A continuación se muestran los 10 principales programas maliciosos clasificados por orden de prevalencia. Los respectivos indicadores de compromiso (IoC) se proporcionan para ayudar a detectar y prevenir las infecciones de estas 10 variantes de malware principales. Nota: Las URLs asociadas están alineadas con los respectivos dominios o IPs del malware y aumentan la probabilidad de malicia cuando se encuentran juntas. Las URL por sí solas no son intrínsecamente maliciosas.

1. Shlayer

Shlayer es un descargador y dropper de malware para MacOS. Se distribuye principalmente a través de sitios web maliciosos, dominios secuestrados y malversaciones que se hacen pasar por un falso actualizador de Adobe Flash.

Todos los dominios de Shlayer siguen el mismo patrón <api.random_name.com>. A continuación se muestran varios ejemplos de dominios que utiliza Shlayer.</api.random_name.com>

Dominios

- api[.]interfacecache[.]com

- api[.]scalableunit[.]com

- api[.]typicalconfig[.]com

- api[.]standartanalog[.]com

- api[.]fieldenumerator[.]com

- api[.]practicalsprint[.]com

- api[.]searchwebsvc[.]com

- api[.]connectedtask[.]com

- api[.]navigationbuffer[.]com

- api[.]windowtask[.]com

2. ZeuS

ZeuS es un troyano bancario modular que utiliza el registro de pulsaciones de teclas para comprometer las credenciales de la víctima cuando el usuario visita un sitio web bancario. Desde la publicación del código fuente de ZeuS en 2011, muchas otras variantes de malware han adoptado partes de su código base, lo que significa que los eventos clasificados como ZeuS pueden ser en realidad otro malware que utiliza partes del código de ZeuS.

3. Agent Tesla

Agent Tesla es una RAT que exfiltra credenciales, registra pulsaciones de teclas y realiza capturas de pantalla de un ordenador infectado.

4. NanoCore

NanoCore es una RAT que se propaga a través de malspam como una hoja de cálculo maliciosa de Excel XLS. Como RAT, NanoCore puede aceptar comandos para descargar y ejecutar archivos, visitar sitios web y añadir claves de registro para su persistencia.

5. CoinMiner

CoinMiner es una familia de mineros de criptomonedas que suele utilizar Windows Management Instrumentation (WMI) y EternalBlue para propagarse por la red. Además, suele utilizar el scripting WMI Standard Event Consumer para ejecutar scripts para su persistencia. Sin embargo, debido a las múltiples variantes de este malware, las capacidades pueden variar. CoinMiner se propaga a través de malspam o es lanzado por otro malware.

6. Delf

Delf es una familia de malware con múltiples variantes escritas en el lenguaje de programación Delphi, donde la mayoría son descargadores. Las campañas, los objetivos, los vectores de infección y las capacidades varían en función de la variante. Delf cuenta con múltiples vectores de infección inicial, como por ejemplo: caída, malspam o descarga involuntaria desde un sitio web malicioso. Algunas de las capacidades que exhiben las variantes de Delf incluyen: funcionalidad de puerta trasera o proxy, robo de información, aplicaciones antivirus y envío de correos masivos.

7. Gh0st

Gh0st es una RAT utilizada para controlar los terminales infectados. Gh0st es lanzado por otro malware para crear una puerta trasera en un dispositivo que permite al atacante controlar completamente el dispositivo infectado.

8. Jupyter

Jupyter, también conocido como SolarMarker, es un infosistema .NET muy evasivo y adaptable que se descarga aprovechando el envenenamiento de SEO para crear sitios infectados con el fin de engañar a los usuarios desprevenidos para que visiten el sitio web y descarguen un documento malicioso, a menudo un archivo zip o PDF incrustado con un ejecutable malicioso. Jupyter se dirige principalmente a los datos del navegador en navegadores como Chrome, Chromium y Firefox y tiene una funcionalidad de puerta trasera completa.

IPs

- 37[.]120.233[.]92

- 89[.]44.9[.]108

- 92[.]204.160[.]101

- 92[.]204.160[.]114

- 146[.]70.101[.]97

- 146[.]70.53[.]153

- 146[.]70.40[.]236

- 193[.]29.104[.]89

9. Arechclient2

Arechclient2, también conocido como SectopRAT, es un RAT .NET con numerosas capacidades, incluyendo múltiples funciones de ocultación. Arechclient2 puede perfilar los sistemas de las víctimas, robar información como los datos del navegador y la criptocartera, y lanzar un escritorio secundario oculto para controlar las sesiones del navegador. Además, tiene varias capacidades anti-VM y anti-emulador.

10. Mirai

Mirai es una red de bots de malware conocida por comprometer los dispositivos del Internet de las Cosas (IoT) con el fin de realizar ataques DDoS a gran escala. Mirai se lanza después de que un exploit haya permitido al atacante acceder a una máquina.