|

Los investigadores de ciberseguridad han sacado a la luz lo que llaman un malware para Linux "casi imposible de detectar", que podría convertirse en un arma para abrir puertas traseras en los sistemas infectados. Bautizado como Symbiote por las empresas de inteligencia de amenazas BlackBerry e Intezer, el sigiloso malware recibe este nombre por su capacidad para ocultarse entre los procesos en ejecución y el tráfico de red y agotar los recursos de la víctima como un parásito. |

Los investigadores de ciberseguridad han sacado a la luz lo que llaman un malware para Linux "casi imposible de detectar", que podría convertirse en un arma para abrir puertas traseras en los sistemas infectados.

Bautizado como Symbiote por las empresas de inteligencia de amenazas BlackBerry e Intezer, el sigiloso malware recibe este nombre por su capacidad para ocultarse entre los procesos en ejecución y el tráfico de red y agotar los recursos de la víctima como un parásito.

Se cree que los operadores detrás de Symbiote comenzaron a desarrollar el malware en noviembre de 2021, y que los atacantes lo utilizan principalmente para atacar el sector financiero en América Latina, incluyendo bancos como el Banco do Brasil y Caixa, según los nombres de dominio utilizados.

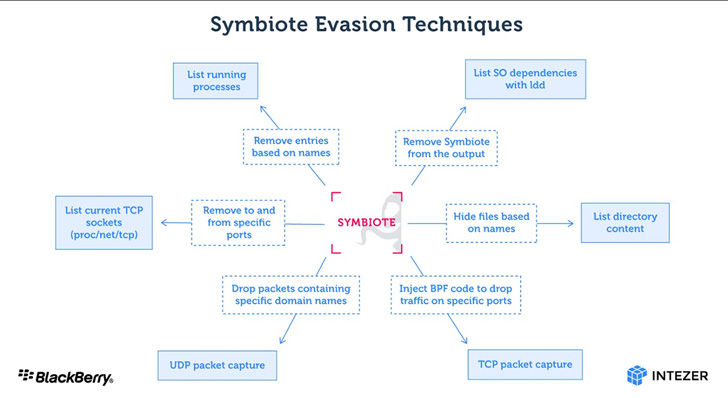

"El objetivo principal de Symbiote es capturar credenciales y facilitar el acceso a la máquina de la víctima", explican los investigadores Joakim Kennedy e Ismael Valenzuela en un informe compartido con The Hacker News. "Lo que hace a Symbiote diferente de otros malware de Linux es que infecta procesos en ejecución en lugar de utilizar un archivo ejecutable independiente para infligir daños".

Lo consigue aprovechando una función nativa de Linux llamada LD_PRELOAD -un método empleado anteriormente por malware como Pro-Ocean y Facefish- para ser cargado por el enlazador dinámico en todos los procesos en ejecución e infectar el host.

Además de ocultar su presencia en el sistema de archivos, Symbiote también es capaz de ocultar su tráfico de red haciendo uso de la función de Filtro de Paquetes Berkeley ampliado (eBPF). Esto se lleva a cabo inyectándose a sí mismo en el proceso de un software de inspección y utilizando el BPF para filtrar los resultados que descubrirían su actividad.

Tras secuestrar todos los procesos en ejecución, Symbiote habilita la funcionalidad de rootkit para ocultar aún más la evidencia de su existencia y proporciona una puerta trasera para que los atacantes inicien sesión en la máquina y ejecuten comandos privilegiados. También se ha observado que almacena las credenciales capturadas cifradas en archivos que se hacen pasar por archivos de cabecera C.

Esta no es la primera vez que se detecta un malware con capacidades similares en el entorno. En febrero de 2014, ESET reveló un backdoor de Linux llamado Ebury que está construido para robar las credenciales de OpenSSH y mantener el acceso a un servidor comprometido.

Además, la revelación llega casi un mes después de que surgieran detalles sobre un implante pasivo evasivo basado en Linux llamado BPFDoor que carga un sniffer de Berkeley Packet Filter (BPF) para monitorear el tráfico de la red e iniciar un bind shell mientras salta las protecciones del firewall.

"Dado que el malware opera como un rootkit a nivel de usuario, detectar una infección puede ser difícil", concluyen los investigadores. "La telemetría de la red puede utilizarse para detectar solicitudes de DNS anómalas y las herramientas de seguridad, como los antivirus y los EDR, deben vincularse estáticamente para garantizar que no estén "infectados" por rootkits a nivel de usuario".

Fuente: https://thehackernews.com/2022/06/symbiote-stealthy-linux-malware.html