|

El equipo nacional de seguridad informática y respuesta a incidentes (CSIRT) de Chile ha anunciado que un ataque de ransomware ha afectado a las operaciones y servicios en línea de un organismo gubernamental del país. El ataque comenzó el jueves 25 de agosto y tuvo como objetivo servidores Microsoft y VMware ESXi operados por la agencia. |

Los hackers detuvieron todas las máquinas virtuales en funcionamiento y cifraron sus archivos, añadiendo la extensión ".crypt" al nombre del archivo.

"El ransomware utilizaría el algoritmo de cifrado de clave pública NTRUEncrypt, dirigido a archivos de registro (.log), archivos ejecutables (.exe), archivos de bibliotecas dinámicas (.dll), archivos de intercambio (.vswp), discos virtuales (.vmdk), archivos de instantáneas (.vmsn) y archivos de memoria de máquinas virtuales (.vmem), entre otros", - CSIRT de Chile

Según el CSIRT, el malware utilizado en este ataque también tenía funciones para robar credenciales de los navegadores web, listar dispositivos extraíbles para su cifrado y evadir la detección de los antivirus mediante tiempos de espera de ejecución.

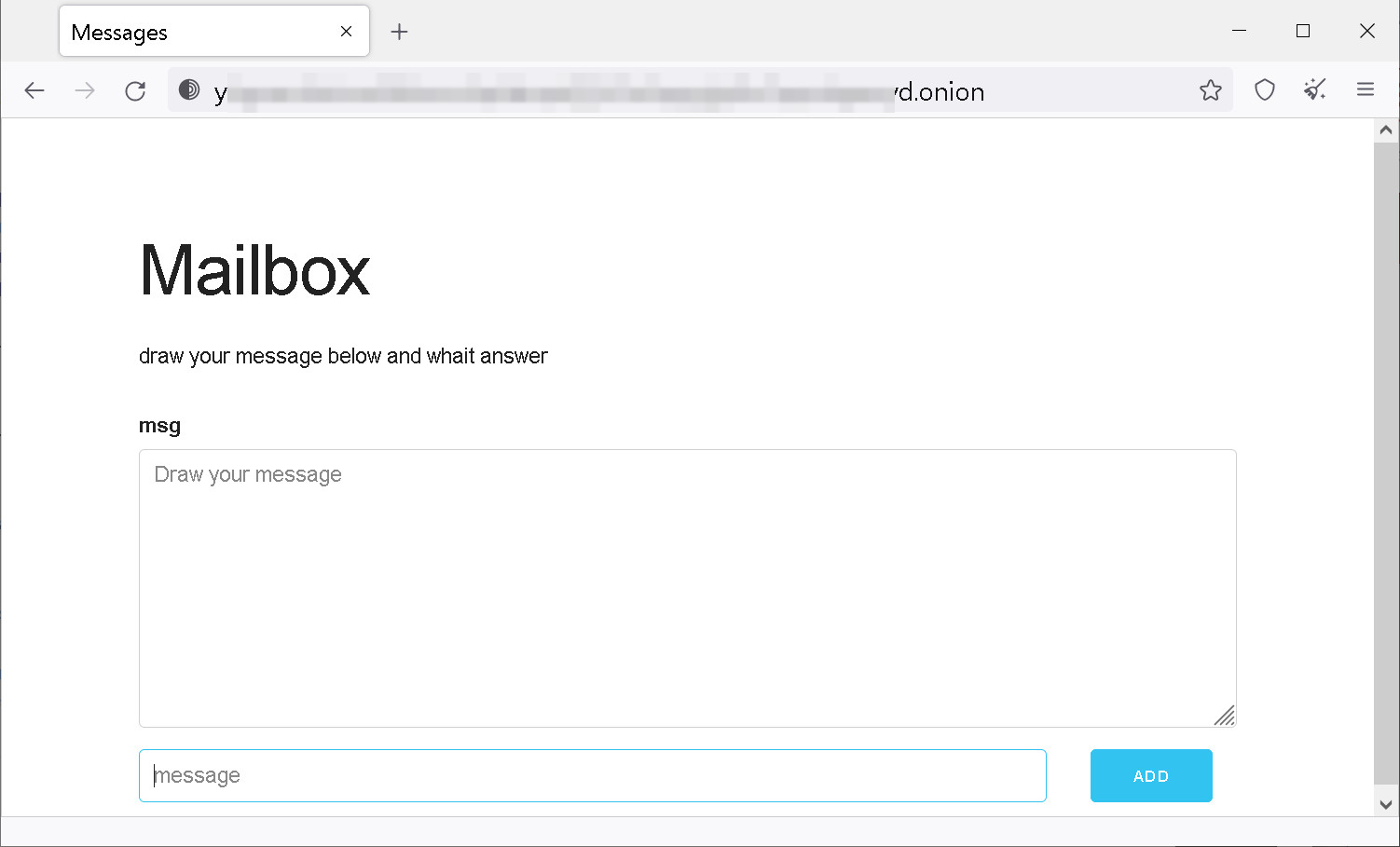

De forma típica de doble extorsión, los intrusos ofrecieron al CSIRT de Chile un canal de comunicación para negociar el pago de un rescate que evitara la filtración de los archivos y desbloqueara los datos cifrados.

El atacante fijó un plazo de tres días y amenazó con vender los datos robados a otros ciberdelincuentes en la dark web.

Atribución poco clara

El anuncio del CSIRT de Chile no nombra al grupo de ransomware responsable del ataque, ni proporciona suficientes detalles que lleven a identificar el malware.

La extensión añadida a los archivos cifrados no ofrece ninguna pista porque ha sido utilizada por múltiples atacantes.

Aunque la escasa información que el CSIRT chileno proporcionó sobre el comportamiento del malware apunta al ransomware 'RedAlert' (alias "N13V"), una operación lanzada en julio de 2022, los detalles técnicos sugieren lo contrario.

El ransomware RedAlert utilizaba la extensión ".crypt" en los ataques, se dirige tanto a servidores Windows como a máquinas Linux VMWare ESXi, es capaz de forzar la parada de todas las máquinas virtuales en ejecución antes del cifrado y utiliza el algoritmo de cifrado de clave pública NTRUEncrypt.

Sin embargo, los indicadores de compromiso (IoCs) en el anuncio del CSIRT de Chile están asociados con Conti o devuelven un resultado no concluyente cuando se alimentan a los sistemas de análisis automatizados.

Conti ha sido vinculado anteriormente a ataques a naciones enteras, como el de Costa Rica en julio de 2022, que tardó cinco días desde que obtuvo el acceso inicial hasta que robó y cifró los sistemas.

El analista de amenazas chileno Germán Fernández dijo que la cepa parece ser totalmente nueva, y los investigadores con los que habló no pudieron asociar el malware con familias conocidas.

Fernández también comentó que la nota de rescate no se generó durante la infección. El investigador dijo que la nota se entregó antes de desplegar el malware de bloqueo de archivos.

"Algo particular del ataque, es que los atacantes distribuyeron la nota de rescate en una etapa previa al despliegue del ransomware como payload final, posiblemente por cuestiones de evasión o para evitar que se filtraran sus datos de contacto al compartir la muestra final." - Germán Fernández

.png)

Nota de rescate de los atacantes no identificados Fuente: BleepingComputer

Canal de comunicación con los hackers Fuente: BleepingComputer

El organismo de ciberseguridad de Chile recomienda a todas las entidades estatales, así como a las grandes organizaciones privadas del país, aplicar las siguientes medidas

- Utilizar un firewall y un antivirus debidamente configurados

- Actualizar los activos de VMware y Microsoft

- Mantener copias de seguridad de los datos más importantes

- Verificar la configuración de los filtros antispam y capacitar a los empleados para reconocer correos electrónicos maliciosos

- Implantar la segmentación de la red y aplicar el principio del mínimo privilegio

- Manténgase informado sobre las nuevas vulnerabilidades que necesitan parches o mitigación inmediata