|

El conocido grupo de hackers FIN7 utiliza un sistema de ataque automatizado que aprovecha las vulnerabilidades de Microsoft Exchange y de inyección SQL para penetrar en redes corporativas, robar datos y seleccionar objetivos para ataques de ransomware en función de su tamaño económico. Este sistema fue descubierto por el equipo de inteligencia de amenazas de Prodaft, que lleva años siguiendo de cerca las operaciones de FIN7. |

En un informe compartido con BleepingComputer antes de su publicación, Prodaft revela detalles sobre la jerarquía interna de FIN7, afiliaciones con varios proyectos de ransomware y un nuevo sistema de puerta trasera SSH utilizado para robar archivos de redes comprometidas.

FIN7 es un agente de amenazas de habla rusa y con motivaciones económicas que lleva activo al menos desde 2012.

Se les ha relacionado con ataques contra cajeros automáticos, ocultando unidades USB portadoras de malware dentro de ositos de peluche, creando falsas empresas de ciberseguridad para contratar pentesters para ataques de ransomware, etc.

Ataque automático a Microsoft Exchange

El sistema de autoataque descubierto por Prodaft se llama 'Checkmarks', y es un escáner para múltiples vulnerabilidades de ejecución remota de código y elevación de privilegios de Microsoft Exchange como CVE-2021-34473, CVE-2021-34523 y CVE-2021-31207.

A partir de junio de 2021, FIN7 utilizó Checkmarks para descubrir automáticamente puntos finales vulnerables dentro de las redes de las empresas y explotarlos para obtener acceso mediante el lanzamiento de shells web a través de PowerShell.

FIN7 utilizó varios exploits para obtener acceso a las redes objetivo, incluido su propio código personalizado y PoC disponibles públicamente.

Además de los fallos de MS Exchange, la plataforma de ataque Checkmarks también cuenta con un módulo de inyección SQL que utiliza SQLMap para buscar fallos potencialmente explotables en el sitio web de un objetivo.

Tras la fase inicial del ataque, Checkmarks realiza automáticamente los pasos posteriores a la explotación, como la extracción de correo electrónico de Active Directory y la recopilación de información del servidor Exchange.

Las nuevas víctimas se añaden automáticamente a un panel central donde los operadores de FIN7 pueden ver detalles adicionales sobre el endpoint comprometido.

A continuación, el equipo interno de "marketing" de FIN7 examina las nuevas entradas y añade comentarios en la plataforma Checkmarks para enumerar los ingresos actuales de las víctimas, el número de empleados, el dominio, los detalles de la sede y otra información que ayuda a los pentesters a determinar si la empresa merece el tiempo y el esfuerzo de un ataque de ransomware.

"Si se considera que una empresa tiene un tamaño de mercado suficiente, el pentester deja un comentario al administrador sobre cómo se puede utilizar la conexión al servidor, cuánto puede durar el ataque y hasta dónde puede llegar", explica el informe de Prodaft compartido con BleepingComputer.

El equipo de marketing de FIN7 recopila información de diversas fuentes, como Owler, Crunchbase, DNB, Zoominfo, Mustat y Similarweb.

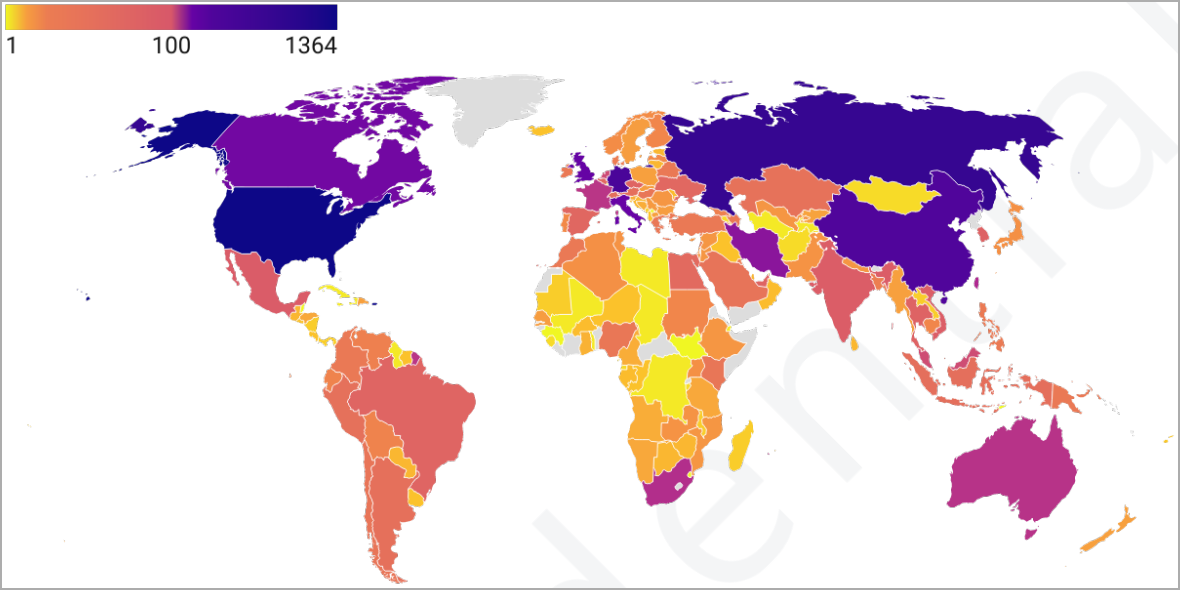

Prodaft afirma que la plataforma Checkmarks de FIN7 ya se ha utilizado para infiltrarse en 8.147 empresas, principalmente con sede en Estados Unidos (16,7%), tras escanear más de 1,8 millones de objetivos.

Mapa de calor de las víctimas del FIN7 (Prodaft)

Ransomware y puertas traseras SSH

En noviembre de 2022, Sentinel Labs descubrió pruebas que relacionaban al grupo FIN7 con la banda de ransomware Black Basta, mientras que antes, en abril de 2022, Mandiant vinculó a los hackers rusos con operaciones de Darkside.

Las investigaciones de Prodaft descubrieron más pruebas de la conexión con DarkSide después de encontrar lo que parecían ser notas de rescate y archivos cifrados de la operación de ransomware.

Además, los investigadores encontraron abundantes pruebas de comunicaciones con múltiples bandas de ransomware, incluidas Darkside, REvil y LockBit, a partir de los registros de Jabber recuperados.

Un detalle notable de estos registros es que a FIN7 le gusta mantener una puerta trasera SSH en las redes de las víctimas de ransomware extorsionadas incluso después de pagar los rescates, ya sea para vender el acceso a otros grupos o para intentar un nuevo ataque en el futuro.

Esta puerta trasera SSH es una adición reciente al arsenal de FIN7, que les permite robar archivos de dispositivos infectados mediante conexiones SSH inversas (SFTP) a través de un dominio Onion.

La plataforma Checkmarks de FIN7 ilustra cómo los actores de amenazas están industrializando exploits públicos para realizar ataques a gran escala con un impacto global.

Además, la investigación muestra que, en lugar de dirigirse específicamente a empresas valiosas, FIN7 ataca a todo el mundo y evalúa su valor en una segunda fase.

Prodaft ha proporcionado indicadores de compromiso (IOC) en su informe para el backdoor basado en SSH y otros programas maliciosos utilizados en sus ataques. Se recomienda encarecidamente que todos los administradores revisen el informe para saber cómo FIN7 ataca sus redes.