|

Actores de amenazas no identificados han desplegado una nueva puerta trasera que toma prestadas las características de la suite de malware multiplataforma Hive de la Agencia Central de Inteligencia de Estados Unidos (CIA), cuyo código fuente fue publicado por WikiLeaks en noviembre de 2017. "Es la primera vez que detectamos una variante del kit de ataque Hive de la CIA y la llamamos xdr33 por su certificado Bot-side CN=xdr33", explican Alex Turing y Hui Wang, de Qihoo Netlab 360, en un informe técnico publicado la semana pasada. |

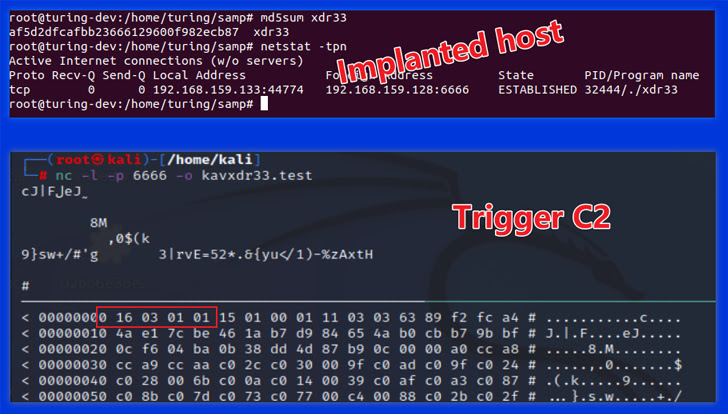

Se dice que xdr33 se propaga aprovechando una vulnerabilidad de seguridad no especificada de N-day en los dispositivos F5. Se comunica con un servidor de mando y control (C2) utilizando SSL con certificados falsificados de Kaspersky.

El objetivo de la puerta trasera, según la empresa china de ciberseguridad, es recopilar información confidencial y servir de plataforma de lanzamiento para posteriores intrusiones. Mejora a Hive añadiendo nuevas instrucciones y funcionalidades C2, entre otros cambios de implementación.

La muestra ELF funciona además como Beacon, filtrando periódicamente metadatos del sistema al servidor remoto y ejecutando comandos emitidos por el C2.

Esto incluye la capacidad de descargar y cargar archivos arbitrarios, ejecutar comandos mediante cmd y lanzar shell, además de actualizar y borrar rastros de sí mismo del host comprometido.

El malware también incorpora un módulo Trigger que está diseñado para espiar el tráfico de red en busca de un paquete "activador" específico con el fin de extraer el servidor C2 mencionado en la carga útil del paquete IP, establecer la conexión y esperar la ejecución de los comandos enviados por el C2.

"Cabe destacar que Trigger C2 difiere de Beacon C2 en los detalles de la comunicación; después de establecer un túnel SSL, [el] bot y Trigger C2 utilizan un intercambio de claves Diffie-Helllman para establecer una clave compartida, que se utiliza en el algoritmo AES para crear una segunda capa de cifrado", explican los investigadores.

Fuente: https://thehackernews.com/2023/01/new-backdoor-created-using-leaked-cias.html