|

3CX dijo que está trabajando en una actualización de software para su aplicación de escritorio después de que varios proveedores de ciberseguridad dieran la voz de alarma sobre lo que parece ser un ataque activo a la cadena de suministro que está utilizando instaladores firmados digitalmente y amañados del popular software de voz y videoconferencia para atacar a los clientes intermedios. "La aplicación de escritorio 3CX troyanizada es la primera etapa de una cadena de ataque de varias etapas que extrae archivos ICO con datos Base64 de GitHub y, en última instancia, conduce a una DLL infostealer de tercera etapa", dijeron los investigadores de SentinelOne. |

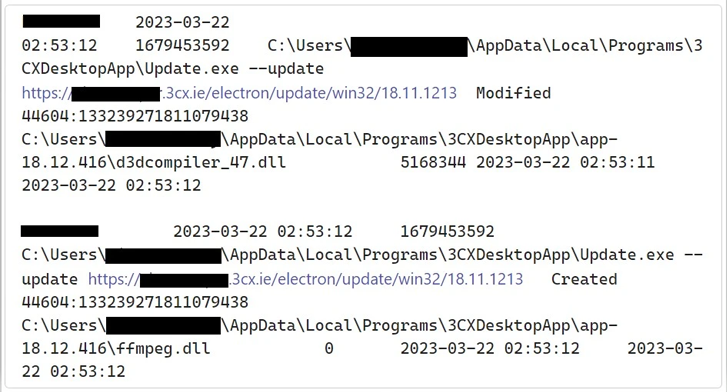

La empresa de ciberseguridad está rastreando la actividad bajo el nombre de SmoothOperator, afirmando que los atacantes registraron una infraestructura de ataque masivo ya en febrero de 2022. Hay indicios de que el ataque podría haber comenzado alrededor del 22 de marzo de 2023.

3CX, la empresa detrás de 3CXDesktopApp, afirma tener más de 600.000 clientes y 12 millones de usuarios en 190 países, algunos de los cuales incluyen nombres tan conocidos como American Express, BMW, Honda, Ikea, Pepsi y Toyota, entre otros.

Aunque el cliente 3CX PBX está disponible para múltiples plataformas, los datos de telemetría muestran que los ataques observados hasta ahora se limitan al cliente Windows Electron (versiones 18.12.407 y 18.12.416) y a las versiones macOS del sistema telefónico PBX.

La cadena de infección, en pocas palabras, aprovecha la técnica de carga lateral de DLL para cargar una DLL maliciosa (ffmpeg.dll) diseñada para recuperar un archivo de iconos (ICO). El repositorio de GitHub que aloja el archivo ha sido retirado.

La carga útil final es un ladrón de información capaz de recopilar información del sistema y datos confidenciales almacenados en los navegadores Google Chrome, Microsoft Edge, Brave y Mozilla Firefox.

La muestra para macOS (un archivo de 381 MB), según el investigador de seguridad Patrick Wardle, lleva una firma válida y está notariada por Apple, lo que significa que puede ejecutarse sin que el sistema operativo la bloquee.

La aplicación maliciosa, similar a la de Windows, incluye un binario Mach-O llamado libffmpeg.dylib que está diseñado para llegar a un servidor externo "pbxsources[.]com" para descargar y ejecutar un archivo llamado UpdateAgent. El servidor está actualmente fuera de línea.

Huntress informó de que hay 242.519 sistemas de gestión telefónica 3CX expuestos públicamente. Symantec, propiedad de Broadcom, en su propio aviso, dijo que "la información recopilada por este malware presumiblemente permitió a los atacantes calibrar si la víctima era candidata para un mayor compromiso."

"Debido a su uso generalizado y a su importancia en el sistema de comunicación de una organización, los atacantes pueden causar daños importantes (por ejemplo, vigilando o redirigiendo las comunicaciones internas y externas) a las empresas que utilizan este software", afirma Trend Micro.

La empresa de ciberseguridad CrowdStrike atribuyó el ataque con un alto nivel de confianza a un agente de un Estado-nación norcoreano al que rastrea como Labyrinth Chollima (alias Nickel Academy), un subgrupo dentro del conocido Grupo Lazarus.

"La actividad maliciosa incluye el balizamiento de la infraestructura controlada por el actor, el despliegue de cargas útiles de segunda etapa y, en un pequeño número de casos, actividad de teclado", añadió CrowdStrike.

En un post en el foro, el CEO de 3CX, Nick Galea, dijo que está en proceso de emitir una nueva compilación en las próximas horas, y señaló que las versiones de Android y iOS no se ven afectadas. "Desafortunadamente, esto sucedió debido a que una biblioteca upstream que utilizamos se infectó", dijo Galea, sin especificar más detalles.

Como solución, la compañía insta a sus clientes a desinstalar la aplicación e instalarla de nuevo, o alternativamente utilizar el cliente PWA.

3CX, en una actualización de seguimiento, dijo que el "problema parece ser una de las bibliotecas incluidas que compilamos en la aplicación Windows Electron a través de git" y que está investigando más a fondo el asunto.

Fuente: https://thehackernews.com/2023/03/3cx-desktop-app-targeted-in-supply.html