|

Una nueva familia de ransomware llamada "GwisinLocker" se dirige a las empresas sanitarias, industriales y farmacéuticas de Corea del Sur con cifradores de Windows y Linux, que incluyen soporte para cifrar servidores VMware ESXi y máquinas virtuales. El nuevo malware es el producto de un actor de amenazas menos conocido apodado Gwisin, que significa "fantasma" en coreano. El actor es de origen desconocido, pero parece tener un buen conocimiento del idioma coreano. |

Además, los atentados coincidieron con los días festivos coreanos y se produjeron durante las primeras horas de la mañana, por lo que Gwisin conoce bien la cultura y las rutinas comerciales del país.

Los informes sobre Gwisin y sus actividades aparecieron por primera vez en los medios de comunicación surcoreanos a finales del mes pasado, cuando los atacantes comprometieron a grandes empresas farmacéuticas del país.

El miércoles, los expertos coreanos en ciberseguridad de Ahnlab publicaron un informe sobre el encriptador de Windows, y ayer, los investigadores de seguridad de ReversingLabs publicaron su análisis técnico de la versión de Linux.

Dirigido a servidores Windows y Linux

Cuando GwisinLocker encripta dispositivos Windows, la infección comienza con la ejecución de un archivo instalador MSI, que requiere argumentos especiales en la línea de comandos para cargar correctamente la DLL incrustada que actúa como encriptador del ransomware.

El hecho de requerir argumentos en la línea de comandos dificulta a los investigadores de seguridad el análisis del ransomware.

Cuando se proporcionan los argumentos de línea de comandos adecuados, el MSI descifrará e inyectará su DLL interna (ransomware) en un proceso de Windows para evadir la detección de AV, que es diferente para cada empresa.

La configuración a veces incluye un argumento que establece que el ransomware funcione en modo seguro. En esos casos, se copia a sí mismo en una subcarpeta de ProgramData, se registra como servicio y luego fuerza un reinicio en modo seguro.

En el caso de la versión de Linux analizada por ReversingLabs, el encriptador se centra en gran medida en el cifrado de máquinas virtuales VMware ESXi, incluyendo dos argumentos de línea de comandos que controlan cómo el encriptador de Linux cifrará las máquinas virtuales.

Los argumentos de la línea de comandos para el encriptador GwisinLocker Linxu se enumeran a continuación:

Usage: Usage

-h, --help show this help message and exit

Options

-p, --vp= Comma-separated list of paths to encrypt

-m, --vm= Kills VM processes if 1; Stops services and processes if 2

-s, --vs= Seconds to sleep before execution

-z, --sf= Skip encrypting ESXi-related files (those excluded in the configuration)

-d, --sd= Self-delete after completion

-y, --pd= Writes the specified text to a file of the same name

-t, --tb= Enters loop if Unix time is Estos argumentos incluyen la bandera --vm, que ejecutará los siguientes comandos para enumerar las máquinas virtuales ESXi y apagarlas.

esxcli --formatter=csv --format-param=fields=="DisplayName,WorldID" vm process list

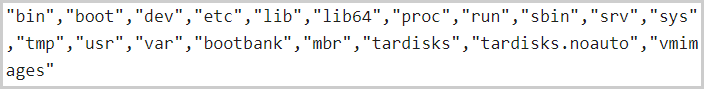

esxcli vm process kill --type=force --world-id="[ESXi] Shutting down - %s"Para evitar que el servidor Linux quede inutilizado, GwisinLocker excluirá del cifrado los siguientes directorios.

A menos que se utilice el argumento de línea de comandos --sf, el ransomware de Linux también excluirá archivos específicos relacionados con VMware ESXi (state.tgz, useropts.gz, jumpstrt.gz, etc.) para evitar que el servidor no pueda arrancar.

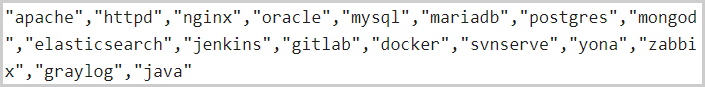

Por último, el ransomware termina varios demonios de Linux antes de iniciar el cifrado para que sus datos estén disponibles para el proceso de bloqueo.

Cuando se encriptan los archivos, el encriptador utiliza un cifrado de clave simétrica AES con hashing SHA256.

Personalizado para cada víctima

Independientemente del sistema operativo al que se dirija el ataque, todos los encriptadores están personalizados para incluir el nombre de la empresa en la nota de rescate y para utilizar una extensión única para los nombres de los archivos encriptados.

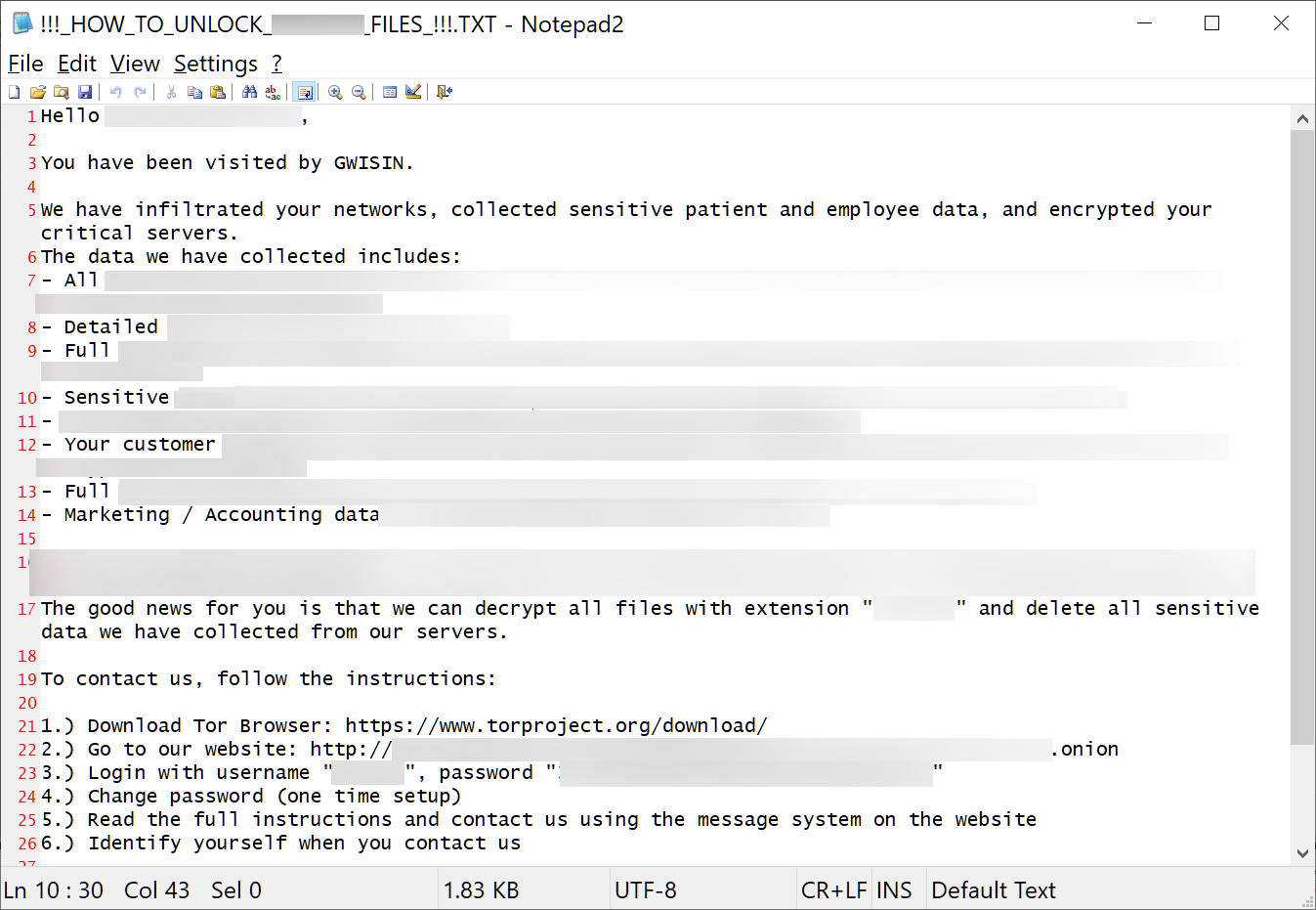

Para una de las víctimas conocidas por BleepingComputer, los atacantes personalizaron mucho la nota de rescate para incluir los datos específicos que fueron robados durante el ataque, que se redacta en la nota siguiente.

Las notas de rescate se llaman '!!!_HOW_TO_UNLOCK_[company_name]_FILES_!!.TXT' y están escritas en inglés, y algunas advierten a la víctima de que no se ponga en contacto con las fuerzas del orden de Corea del Sur o con KISA (Korea Internet and Security Agency).

Un ejemplo de nota de rescate de GwisinLocker

En su lugar, se les dice a las víctimas que visiten una dirección onion utilizando el navegador Tor, que inicien sesión con las credenciales proporcionadas y que sigan las instrucciones para pagar el rescate y restaurar los archivos.