|

Se ha descubierto una vulnerabilidad para eludir la función de seguridad en tres cargadores de arranque firmados por terceros de la Interfaz de Firmware Extensible Unificada (UEFI) que permiten eludir la función de arranque seguro de UEFI. |

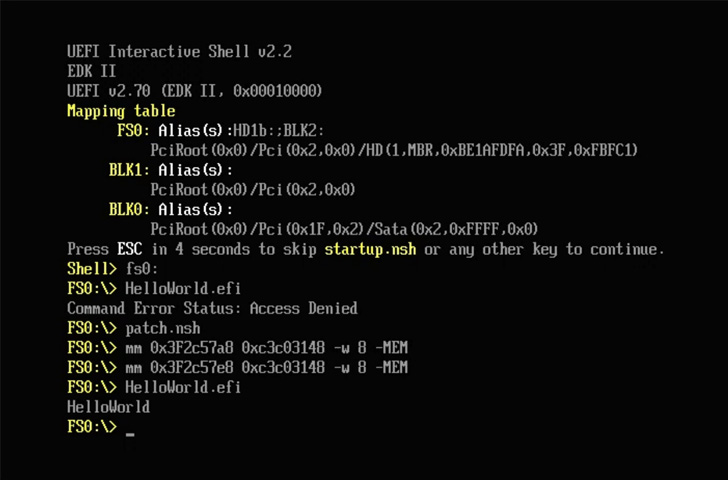

"Estas vulnerabilidades pueden explotarse montando la partición del sistema EFI y sustituyendo el cargador de arranque existente por el vulnerable, o modificando una variable UEFI para que cargue el loader vulnerable en lugar del existente", afirma la empresa de seguridad de hardware Eclypsium.

Los siguientes cargadores de arranque específicos del proveedor, que fueron firmados y autenticados por Microsoft, se han encontrado vulnerables a la derivación y han sido parcheados como parte de la actualización del martes de parches del gigante tecnológico publicada esta semana

- Cargador de arranque de Eurosoft (CVE-2022-34301)

- New Horizon Data Systems Inc Boot Loader (CVE-2022-34302), y

- Crypto Pro Boot Loader (CVE-20220-34303)

Secure Boot es un estándar de seguridad diseñado para impedir que se carguen programas maliciosos cuando un ordenador se inicia (arranca) y garantizar que sólo se inicie el software en el que confía el fabricante de equipos originales (OEM).

"Los cargadores de arranque del firmware inician el entorno UEFI y ceden el control a las aplicaciones UEFI escritas por el proveedor del SoC, Microsoft y los OEM", señala Microsoft en su documentación. "El entorno UEFI lanza el gestor de arranque de Windows, que determina si se debe arrancar en el modo de flasheo de la imagen Full Flash Update (FFU) o en el de restablecimiento del dispositivo, en el SO de actualización o en el SO principal".

En pocas palabras, la explotación exitosa de las fallas identificadas por Eclypsium podría permitir a un adversario eludir las barreras de seguridad en el arranque y ejecutar código arbitrario sin firmar durante el proceso de arranque.

Esto puede tener efectos adicionales, permitiendo a un delincuente obtener acceso y establecer su persistencia en un host de manera que pueda sobrevivir a la reinstalación del sistema operativo y a la sustitución del disco duro, por no mencionar que puede eludir completamente la detección del software de seguridad.

Calificando la CVE-2022-34302 de "mucho más sigilosa", Eclypsium señaló que la vulnerabilidad de New Horizon Datasys no sólo es trivial de explotar en la vida real, sino que también puede "permitir evasiones aún más complejas, como la desactivación de los manejadores de seguridad."

Los manipuladores de seguridad, por ejemplo, pueden incluir mediciones del módulo de plataforma de confianza (TPM) y comprobaciones de firmas, dijeron los investigadores de Eclypsium Mickey Shkatov y Jesse Michael.

Cabe destacar que para explotar estas vulnerabilidades es necesario que el atacante tenga privilegios de administrador, aunque la obtención de una escalada de privilegios local no se considera insuperable debido a que Microsoft no considera la derivación del Control de Cuentas de Usuario (UAC) como un riesgo de seguridad.

"Al igual que BootHole, estas vulnerabilidades ponen de manifiesto los retos que supone garantizar la integridad del arranque de los dispositivos que dependen de una compleja cadena de suministro de proveedores y código que trabajan conjuntamente", concluyen los investigadores, que añaden que "estos problemas ponen de manifiesto cómo simples vulnerabilidades en el código de terceros pueden socavar todo el proceso."

Fuente: https://thehackernews.com/2022/08/researchers-uncover-uefi-secure-boot.html