|

El investigador israelí Mordechai Guri ha descubierto un nuevo método para exfiltrar datos de sistemas aislados utilizando los indicadores LED de las tarjetas de red. Bautizado como "ETHERLED", el método convierte las luces parpadeantes en señales de código Morse que pueden ser descodificadas por un atacante. |

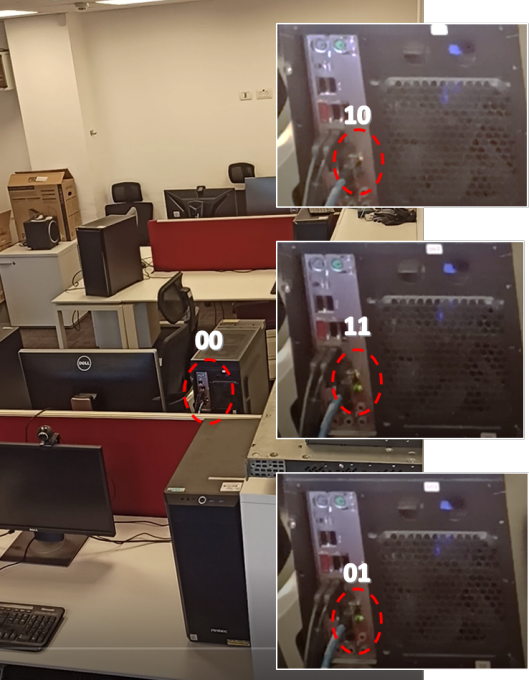

Para captar las señales se necesita una cámara con una línea de visión directa a las luces LED de la tarjeta del ordenador conectado. Éstas pueden traducirse en datos binarios para robar información.

.png)

Diagrama de ataque de ETHERLED (arxiv.org)

Los sistemas aislados o Air-gapped son ordenadores que suelen encontrarse en entornos altamente sensibles (por ejemplo, infraestructuras críticas, unidades de control de armas) y que están aislados de la Internet pública por razones de seguridad.

Sin embargo, estos sistemas funcionan en redes protegidas y siguen utilizando una tarjeta de red. Si un intruso los infecta con un malware especialmente diseñado, podría sustituir el controlador de la tarjeta por una versión que modifique el color y la frecuencia de parpadeo del LED para enviar ondas de datos codificados, según ha descubierto Mordechai Guri.

El método ETHERLED puede funcionar con otros periféricos o hardware que utilicen LEDs como indicadores de estado o funcionamiento, como routers, dispositivos de almacenamiento conectados a la red (NAS), impresoras, escáneres y otros dispositivos conectados.

En comparación con los métodos de exfiltración de datos divulgados anteriormente, basados en la emanación óptica, que toman el control de los LED de los teclados y los módems, ETHERLED es un método más encubierto y menos susceptible de levantar sospechas.

Los indicadores de las tarjetas de red se iluminan para transmitir señales (arxiv.org)

Para capturar las señales de forma remota, los atacantes pueden utilizar desde cámaras de teléfonos inteligentes (hasta 30 metros), drones (hasta 50 metros), cámaras web hackeadas (10 metros), cámaras de vigilancia hackeadas (30 metros) y telescopios o cámaras con teleobjetivos o superzoom (más de 100 metros).

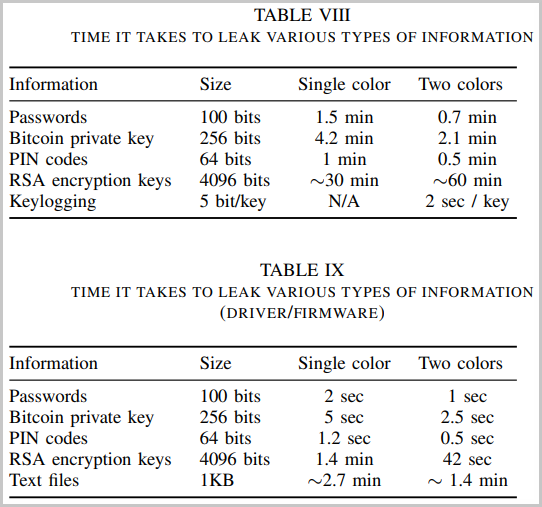

El tiempo necesario para filtrar secretos como contraseñas a través de ETHERLED oscila entre 1 segundo y 1,5 minutos, dependiendo del método de ataque utilizado, entre 2,5 segundos y 4,2 minutos para claves privadas de Bitcoin, y entre 42 segundos y una hora para claves RSA de 4096 bits.

Tiempos necesarios para transmitir secretos (arxiv.org)