|

Los investigadores de seguridad han descubierto que más de 80.000 cámaras Hikvision son vulnerables a un fallo crítico de inyección de comandos que es fácilmente explotable a través de mensajes especialmente diseñados enviados al servidor web vulnerable. |

El fallo está registrado como CVE-2021-36260 y fue solucionado por Hikvision mediante una actualización de firmware en septiembre de 2021.

Sin embargo, según un informe publicado por CYFIRMA, decenas de miles de sistemas utilizados por 2.300 organizaciones de 100 países aún no han aplicado la actualización de seguridad.

Se conocen dos exploits públicos para CVE-2021-36260, uno publicado en octubre de 2021 y el segundo en febrero de 2022, por lo que los atacantes de todos los niveles pueden buscar y explotar las cámaras vulnerables.

En diciembre de 2021, una red de bots basada en Mirai y llamada "Moobot" utilizó el particular exploit para extenderse agresivamente y alistar sistemas en enjambres de DDoS (denegación de servicio distribuido).

En enero de 2022, CISA alertó de que CVE-2021-36260 se encontraba entre los fallos activamente explotados en la lista publicada entonces, advirtiendo a las organizaciones de que los atacantes podían "tomar el control" de los dispositivos y de que debían parchear el fallo inmediatamente.

Vulnerable y explotado

CYFIRMA afirma que en los foros de hacking de habla rusa se suelen vender puntos de entrada a la red que se basan en cámaras Hikvision explotables que pueden utilizarse para "botnetting" o para el movimiento lateral.

De una muestra analizada de 285.000 servidores web de Hikvision con acceso a Internet, la empresa de ciberseguridad encontró aproximadamente 80.000 aún vulnerables a la explotación.

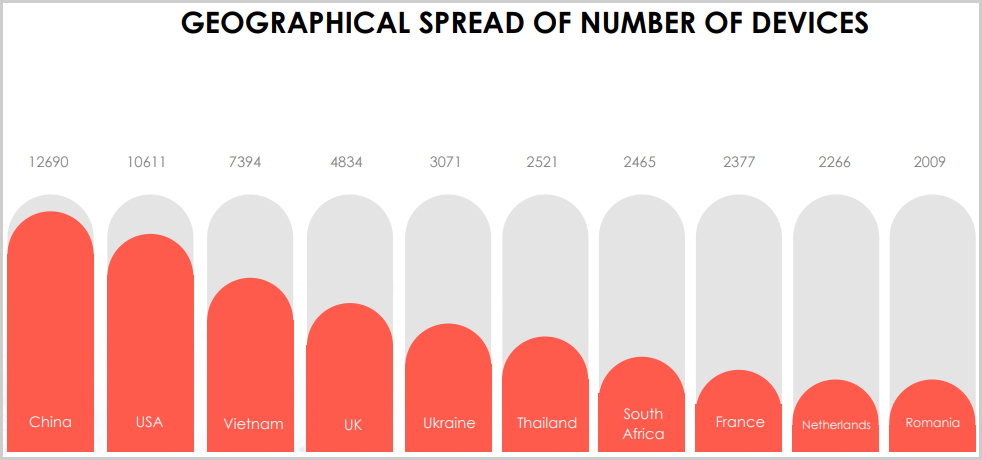

La mayoría de ellos se encuentran en China y Estados Unidos, mientras que Vietnam, Reino Unido, Ucrania, Tailandia, Sudáfrica, Francia, Países Bajos y Rumanía cuentan con más de 2.000 puntos vulnerables.

Localización de cámaras Hikvision vulnerables (CYFIRMA)

Aunque la explotación del fallo no sigue un patrón específico por el momento, ya que son varios los atacantes implicados en esta tarea, CYFIRMA subraya los casos de los grupos de hacking chinos APT41 y APT10, así como los grupos de amenazas rusos especializados en ciberespionaje.

Un ejemplo que dan es una campaña de ciberespionaje llamada "think pocket", que ha tenido como objetivo un popular producto de conectividad utilizado en una serie de industrias en todo el mundo desde agosto de 2021.

"Desde el punto de vista de la Gestión del Paisaje de Amenazas Externas (ETLM), los ciberdelincuentes de países que no tienen una relación cordial con otras naciones podrían utilizar los productos vulnerables de las cámaras Hikvision para lanzar una guerra cibernética por motivos geopolíticos", explica CYFIRMA en el informe.

Las contraseñas débiles también son un problema

Aparte de la vulnerabilidad de inyección de comandos, también está el problema de las contraseñas débiles que los usuarios establecen por comodidad o que vienen con el dispositivo por defecto y no se restablecen durante la primera configuración.

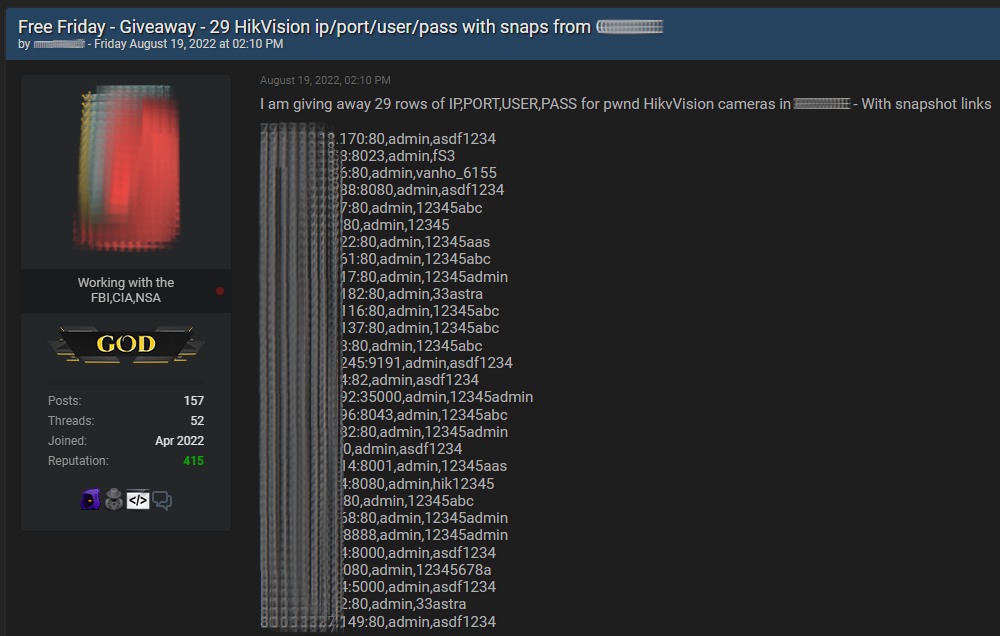

Bleeping Computer ha detectado múltiples ofertas de listas, algunas incluso gratuitas, que contienen credenciales para las transmisiones de vídeo en directo de las cámaras Hikvision en los foros de hacking de Clearnet.

Usuarios del foro que comparten puntos finales de Hikvision craqueados

Si maneja una cámara Hikvision, es prioritario que instale la última actualización de firmware disponible, que utilice una contraseña segura y que aísle la red IoT de los activos críticos mediante un cortafuegos o una VLAN.