Se ha descubierto una campaña de malware ZLoader que explota herramientas de monitorización remota y un fallo de nueve años relativo a la verificación de firmas digitales de Microsoft para desviar credenciales de usuario e información sensible.

La empresa israelí de ciberseguridad Check Point Research, que ha estado siguiendo la sofisticada cadena de infección desde noviembre de 2021, la atribuyó a un grupo de ciberdelincuentes apodado Malsmoke, citando similitudes con ataques anteriores.

"Las técnicas incorporadas en la cadena de infección incluyen el uso de software legítimo de administración remota (RMM) para obtener el acceso inicial a la máquina objetivo", dijo Golan Cohen de Check Point en un informe compartido con The Hacker News. "A continuación, el malware aprovecha el método de verificación de la firma digital de Microsoft para inyectar su carga útil en una DLL del sistema firmada para evadir aún más las defensas del sistema".

Se dice que la campaña se ha cobrado 2.170 víctimas en 111 países hasta el 2 de enero de 2022, con la mayoría de los afectados ubicados en Estados Unidos, Canadá, India, Indonesia y Australia. También es notable por el hecho de que se envuelve en capas de ofuscación y otros métodos de evasión de la detección para eludir el descubrimiento y el análisis.

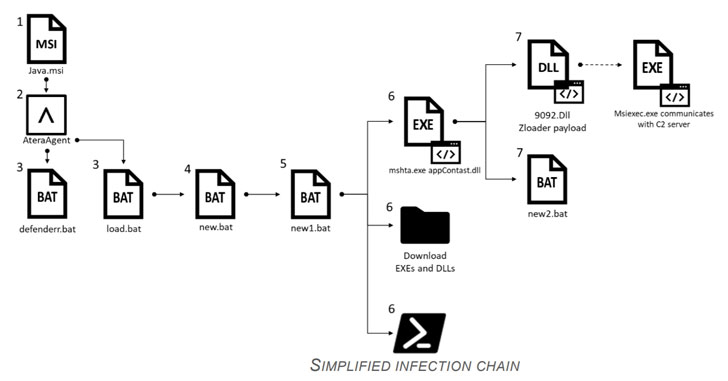

El flujo de ataque comienza con la instalación de un software legítimo de monitorización remota de empresas llamado Atera, utilizándolo para cargar y descargar archivos arbitrarios, así como para ejecutar scripts maliciosos. Sin embargo, aún se desconoce el modo exacto de distribución del archivo instalador.

Uno de los archivos se usa para agregar exclusiones a Windows Defender, mientras que un segundo archivo procede a recuperar y ejecutar cargas útiles de la siguiente etapa, incluido un archivo DLL llamado "appContast.dll" que, a su vez, se usa para ejecutar el binario ZLoader ( "9092.dll").

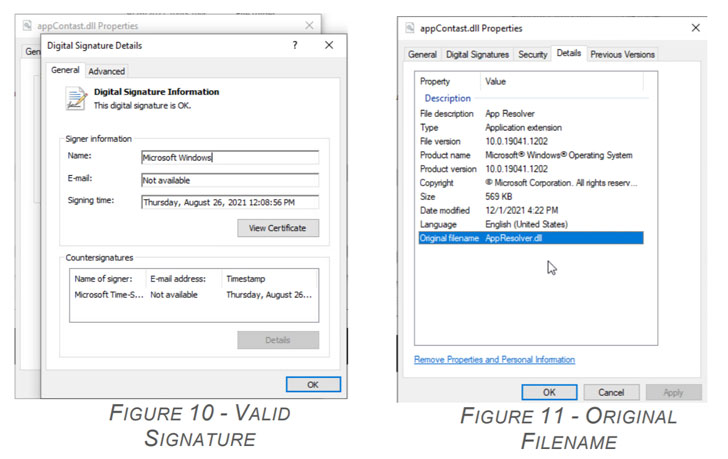

Lo que destaca aquí es que appContast.dll no solo está firmado por Microsoft con una firma válida, sino que el archivo, originalmente un módulo de resolución de aplicaciones ("AppResolver.dll"), ha sido modificado e inyectado con un script malicioso para cargar el malware de la etapa final.

Esto es posible gracias a la explotación de un problema conocido rastreado como CVE-2013-3900 -una vulnerabilidad de validación de firmas de WinVerifyTrust- que permite a los atacantes remotos ejecutar código arbitrario a través de ejecutables portátiles especialmente diseñados, añadiendo el fragmento de código malicioso mientras se mantiene la validez de la firma del archivo.

Aunque Microsoft abordó el fallo en 2013, la compañía revisó sus planes en julio de 2014 para dejar de "aplicar el comportamiento de verificación más estricto como una funcionalidad por defecto en las versiones compatibles de Microsoft Windows" y lo puso a disposición como una característica opcional. "En otras palabras, esta corrección está desactivada por defecto, que es lo que permite al autor del malware modificar el archivo firmado", dijo Cohen.

"Parece que los autores de la campaña de ZLoader se esforzaron mucho en la evasión de la defensa y siguen actualizando sus métodos semanalmente", dijo el investigador de malware de Check Point, Kobi Eisenkraft, quien instó a los usuarios a abstenerse de instalar software de fuentes desconocidas y a aplicar la estricta verificación de firmas de Windows Authenticode de Microsoft para los archivos ejecutables.

Fuente: https://thehackernews.com/2022/01/new-zloader-banking-malware-campaign.html