Microsoft advierte de los continuos intentos por parte de adversarios nacionales y atacantes de productos básicos de aprovechar las vulnerabilidades de seguridad descubiertas en el marco de registro de código abierto Log4j para desplegar malware en sistemas vulnerables.

"Los intentos de explotación y las pruebas se han mantenido altos durante las últimas semanas de diciembre", dijo el Centro de Inteligencia de Amenazas de Microsoft (MSTIC) en una guía revisada publicada a principios de esta semana. "Hemos observado que muchos atacantes existentes han añadido explotaciones de estas vulnerabilidades en sus kits de malware y tácticas existentes, desde mineros de monedas hasta ataques de teclado manual".

Revelada públicamente por la Apache Software Foundation el 10 de diciembre de 2021, la vulnerabilidad de ejecución remota de código (RCE) en Apache Log4j 2, también conocida como Log4Shell, ha surgido como un nuevo vector de ataque para la explotación generalizada por una variedad de actores de amenazas.

En las semanas siguientes, han salido a la luz cuatro debilidades más en la utilidad - CVE-2021-45046, CVE-2021-45105, CVE-2021-4104 y CVE-2021-44832 - que proporcionan a los oportunistas un control persistente sobre las máquinas comprometidas y montan una serie de ataques en evolución que van desde mineros de criptomonedas hasta ransomware.

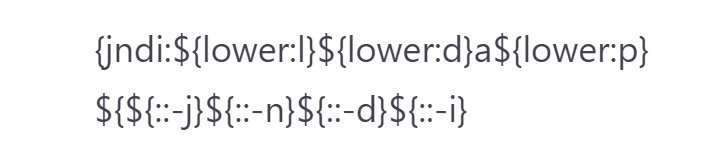

Aunque los intentos de escaneo masivo no presentan signos de ceder, se están realizando esfuerzos para evadir las detecciones de coincidencia de cadenas mediante la ofuscación de las solicitudes HTTP maliciosas orquestadas para generar un registro de solicitudes web utilizando Log4j que aprovecha JNDI para realizar una solicitud al sitio controlado por el atacante.

Además, Microsoft dijo que observó "una rápida adopción de la vulnerabilidad en redes de bots existentes como Mirai, campañas existentes dirigidas previamente a sistemas vulnerables de Elasticsearch para desplegar mineros de criptomonedas, y actividad de despliegue del backdoor Tsunami en sistemas Linux".

Además, la vulnerabilidad de Log4Shell también se ha utilizado para lanzar otros kits de herramientas de acceso remoto y reverse shells como Meterpreter, Bladabindi (también conocido como NjRAT) y HabitsRAT.

"En esta coyuntura, los clientes deben asumir que la amplia disponibilidad del código de explotación y las capacidades de escaneo son un peligro real y presente para sus entornos", señaló MSTIC. "Debido a la gran cantidad de software y servicios que se ven afectados y dado el ritmo de las actualizaciones, se espera que esto tenga una larga cola para la remediación, lo que requiere una vigilancia continua y sostenible".

El desarrollo también se produce cuando la Comisión Federal de Comercio de Estados Unidos (FTC) emitió una advertencia de que "tiene la intención de utilizar su plena autoridad legal para perseguir a las empresas que no toman medidas razonables para proteger los datos de los consumidores de la exposición como resultado de Log4j, o vulnerabilidades similares conocidas en el futuro."

Fuente: https://thehackernews.com/2022/01/microsoft-warns-of-continued-attacks.html