Investigadores de ciberseguridad desvelaron el martes una campaña de espionaje en varias fases dirigida a altos funcionarios del gobierno que supervisan la política de seguridad nacional y a individuos de la industria de la defensa en Asia occidental.

El ataque es único, ya que aprovecha Microsoft OneDrive como servidor de mando y control (C2) y se divide en hasta seis etapas para permanecer lo más oculto posible, dijo Trellix, una nueva empresa creada tras la fusión de las firmas de seguridad McAfee Enterprise y FireEye, en un informe compartido con The Hacker News.

Los primeros indicios de actividad asociados a la operación encubierta habrían comenzado el 18 de junio de 2021, y se informó de dos víctimas el 21 y el 29 de septiembre, seguidas de otras 17 en un breve lapso de tres días, entre el 6 y el 8 de octubre.

Trellix atribuyó los ataques con una confianza moderada al grupo APT28 con sede en Rusia, el atacante detrás del incidente de SolarWinds en 2020, basándose en las similitudes en el código fuente, así como en los indicadores de ataque y los objetivos geopolíticos.

"Estamos sumamente seguros de que nos enfrentamos a un sujeto muy hábil, basándonos en la forma en que se configuró la infraestructura, la codificación del malware y el funcionamiento", dijo el investigador de seguridad de Trellix, Marc Elias.

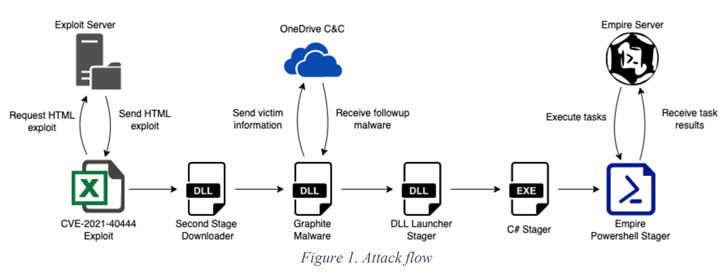

La cadena de infección comienza con la ejecución de un archivo de Microsoft Excel que contiene un exploit para la vulnerabilidad de ejecución remota de código MSHTML (CVE-2021-40444), que se utiliza para ejecutar un binario malicioso que actúa como descargador de un malware de tercera fase apodado Graphite.

El ejecutable DLL utiliza OneDrive como servidor C2 a través de la API de Microsoft Graph para recuperar malware adicional que, en última instancia, descarga y ejecuta Empire, un marco de postexplotación de código abierto basado en PowerShell del que abusan ampliamente los atacantes para realizar actividades de seguimiento.

En todo caso, el desarrollo marca la explotación continua de la falla del motor de renderizado MSTHML, con Microsoft y SafeBreach Labs revelando múltiples campañas que han armado la vulnerabilidad para plantar malware y distribuir cargadores personalizados de Cobalt Strike Beacon.

Fuente: https://thehackernews.com/2022/01/hackers-exploited-mshtml-flaw-to-spy-on.html