Los dos fallos en Control Web Panel -un popular software de gestión de alojamiento web utilizado por más de 200.000 servidores- permiten la ejecución de código como root en servidores Linux.

Los investigadores han descubierto dos fallos críticos en Control Web Panel (CWP) -un popular software de gestión de alojamiento web utilizado por más de 200.000 servidores- que podrían permitir la ejecución remota de código (RCE) como root en servidores Linux vulnerables.

CWP, antes conocido como CentOS Web Panel, es un software de panel de control Linux de código abierto utilizado para crear y gestionar entornos de alojamiento web. El software es compatible con los sistemas operativos CentOS, Rocky Linux, Alma Linux y Oracle Linux.

Las dos vulnerabilidades -encontradas por Paulos Yibelo, de Octagon Networks- se rastrean como CVE-2021-45467 (una vulnerabilidad de inclusión de archivos) y CVE-2021-45466 (un error de escritura de archivos). Cuando se encadenan, las dos vulnerabilidades pueden llevar a un RCE.

Explotable sin autenticación

Los problemas se encuentran en partes del panel CWP que están expuestas sin autenticación en el webroot, según el informe de Octagon.

"Resulta que no hay mucho expuesto", escribieron los investigadores, pero encontraron algunas cosas. En concreto, las dos páginas específicas en las que se centró Octagon son /user/loader.php y /user/index.php, que tienen el siguiente método de protección de inclusión de archivos (/user/loader.php):

Método de protección de inclusión de archivos. Fuente: Octagon Networks.

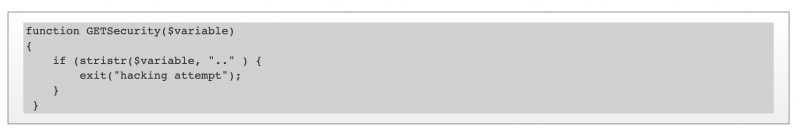

Que es un método que define GETSecurity() como lo siguiente:

Definición de GETSecurity(). Fuente: Octagon Networks.

Para explotar la vulnerabilidad e inyectar código malicioso desde un recurso remoto, un atacante sólo tendría que alterar la sentencia include, que se utiliza para insertar el contenido de un archivo PHP en otro archivo PHP antes de que el servidor lo ejecute.

Para ello es necesario saltarse las protecciones de seguridad que impiden a los atacantes llegar a la sección restringida de la API sin autenticación: una hazaña que puede lograrse registrando una clave de la API utilizando el fallo de inclusión de archivos y creando un archivo authorized_keys malicioso en el servidor utilizando el fallo de escritura de archivos.

No es que CWP carezca de protecciones que marquen los esfuerzos por cambiar a un directorio padre. Si un parámetro de la secuencia de comandos contiene ".." -es decir, dos puntos- la aplicación lo marca como un "intento de pirateo" y se abstiene de procesar la entrada.

Sin embargo, esta protección no impide que el intérprete de PHP acepte una cadena especialmente diseñada y logre un bypass completo, engañando a PHP "para que piense que no hay puntos consecutivos (..)", explican los investigadores.

Al ejecutar el fuzzer que se muestra a continuación, los investigadores de Octagon obtuvieron la cadena de derivación /.%00./.

El fuzzer que Octagon utilizó para obtener la cadena de bypass /.%00./. Fuente: Octagon Networks.

Cómo se hace, explican los investigadores:

- Envía una carga útil de inclusión de archivos con bytes nulos para añadir una clave API maliciosa

- Utiliza la clave API para escribir en un archivo (CVE-2021-45466)

- Emplear el paso nº 1 para incluir el archivo descrito en el CVE-2021-45467

La vulnerabilidad de inclusión de archivos CVE-2021-45467 fue parcheada, pero los investigadores de Octagon dijeron que todavía vieron cómo "algunos lograron revertir el parche y explotar algunos servidores".

Octagon publicará una prueba de concepto completa para lograr el RCE previo a la autenticación "una vez que suficientes servidores migren a la última versión", según el informe.

Fuente: https://threatpost.com/linux-servers-rce-critical-cwp-bugs/177906/