|

Cisco ha confirmado hoy que el grupo de ransomware Yanluowang vulneró su red corporativa a finales de mayo y que los atacantes intentaron extorsionarles bajo la amenaza de filtrar los archivos robados en Internet. La empresa reveló que los atacantes sólo pudieron recoger y robar datos no sensibles de una carpeta de Box vinculada a la cuenta de un empleado comprometido. |

"Cisco experimentó un incidente de seguridad en nuestra red corporativa a finales de mayo de 2022, e inmediatamente tomamos medidas para contener y erradicar a los malhechores", dijo un portavoz de Cisco a BleepingComputer.

"Cisco no identificó ningún impacto en nuestro negocio como resultado de este incidente, incluyendo los productos o servicios de Cisco, los datos sensibles de los clientes o la información sensible de los empleados, la propiedad intelectual o las operaciones de la cadena de suministro.

"El 10 de agosto los ciberdelincuentes publicaron una lista de archivos de este incidente de seguridad en la web oscura. También hemos implementado medidas adicionales para salvaguardar nuestros sistemas y estamos compartiendo detalles técnicos para ayudar a proteger a la comunidad de seguridad en general."

Credenciales robadas de un empleado utilizadas para violar la red de Cisco

Los atacantes de Yanluowang accedieron a la red de Cisco utilizando las credenciales robadas de un empleado tras secuestrar la cuenta personal de Google del empleado que contenía credenciales sincronizadas desde su navegador.

El atacante convenció al empleado de Cisco para que aceptara las notificaciones push de autenticación multifactor (MFA) a través de la fatiga de MFA y de una serie de sofisticados ataques de phishing de voz iniciados por la banda Yanluowang que se hacía pasar por organizaciones de soporte confiables.

Los atacantes finalmente engañaron a la víctima para que aceptara una de las notificaciones MFA y obtuvieron acceso a la VPN en el contexto del usuario objetivo.

Una vez que se afianzaron en la red corporativa de la empresa, los operadores de Yanluowang se extendieron lateralmente a los servidores y controladores de dominio de Citrix.

"Se adentraron en el entorno de Citrix, comprometiendo una serie de servidores Citrix y, finalmente, obtuvieron acceso privilegiado a los controladores de dominio", dijo Cisco Talos.

Después de obtener la administración del dominio, utilizaron herramientas de enumeración como ntdsutil, adfind y secretsdump para recoger más información e instalaron una serie de cargas útiles en los sistemas comprometidos, incluyendo una puerta trasera.

Finalmente, Cisco los detectó y expulsó de su entorno, pero siguieron intentando recuperar el acceso durante las semanas siguientes.

"Después de obtener el acceso inicial, los atacantes llevaron a cabo una variedad de actividades para mantener el acceso, minimizar los artefactos forenses y aumentar su nivel de acceso a los sistemas dentro del entorno", agregó Cisco Talos.

"El actor de la amenaza se retiró con éxito del entorno y mostró persistencia, intentando repetidamente recuperar el acceso en las semanas siguientes al ataque; sin embargo, estos intentos no tuvieron éxito."

Los hackers pretenden robar datos de Cisco

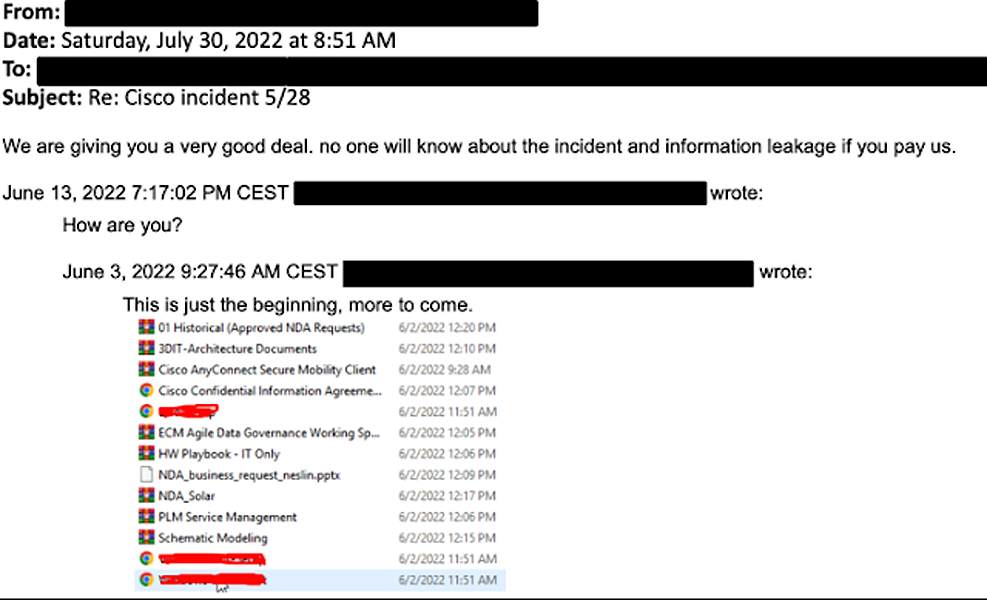

La semana pasada, los atacantes detrás del ataque a Cisco enviaron por correo electrónico a BleepingComputer una lista de archivos supuestamente robados durante el ataque.

Los atacantes afirmaron haber robado 2,75 GB de datos, que consisten en aproximadamente 3.100 archivos. Muchos de estos archivos son acuerdos de no divulgación, volcados de datos y dibujos de ingeniería.

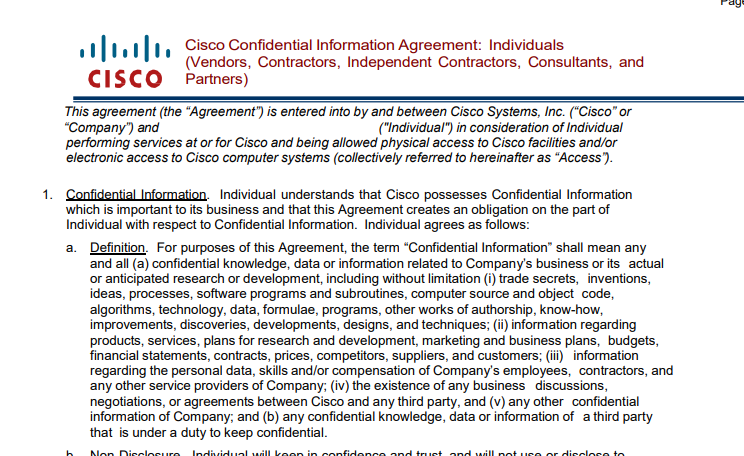

Los atacantes también enviaron a BleepingComputer un documento redactado de acuerdos de no divulgación robados en el ataque como prueba del mismo y como "pista" de que habían entrado en la red de Cisco y exfiltrado archivos.

Documento de prueba de violación de Cisco (BleepingComputer)

Hoy, los extorsionistas anunciaron la violación de Cisco en su sitio de filtración de datos y publicaron el mismo listado de directorios enviado previamente a BleepingComputer.

No se ha desplegado ningún ransomware en los sistemas de Cisco

Cisco también dijo que, a pesar de que la banda Yanluowang es conocida por cifrar los archivos de sus víctimas, no encontró evidencia de cargas útiles de ransomware durante el ataque.

Aunque no observamos el despliegue de ransomware en este ataque, las TTPs utilizadas eran consistentes con la "actividad previa al ransomware", actividad comúnmente observada antes del despliegue del ransomware en los entornos de las víctimas", añadió Cisco Talos en una entrada de blog separada publicada el miércoles.

"Evaluamos con una confianza de moderada a alta que este ataque fue llevado a cabo por un adversario que ha sido previamente identificado como un agente de acceso inicial (IAB) con vínculos con la banda de ciberdelincuentes UNC2447, el grupo de actores de amenazas Lapsus$ y los operadores de ransomware Yanluowang."

La banda Yanluowang también ha afirmado haber violado recientemente los sistemas del minorista estadounidense Walmart, que negó el ataque, diciendo a BleepingComputer que no encontró evidencia de un ataque de ransomware.