|

Se han detectado fallos de seguridad en los modelos Xiaomi Redmi Note 9T y Redmi Note 11, que podrían aprovecharse para desactivar el mecanismo de pago por móvil e incluso falsificar transacciones a través de una aplicación Android falsa instalada en los dispositivos. |

Check Point ha dicho que ha encontrado los fallos en los dispositivos con chipset MediaTek durante un análisis de seguridad del Trusted Execution Environment (TEE) "Kinibi" del fabricante chino de teléfonos.

Un TEE se refiere a un enclave seguro dentro del procesador principal que se utiliza para procesar y almacenar información sensible, como las claves criptográficas, a fin de garantizar la confidencialidad y la integridad.

En concreto, la firma de ciberseguridad israelí descubrió que una app de confianza en un dispositivo Xiaomi puede ser degradada debido a la falta de control de versiones, lo que permite a un atacante reemplazar una versión más nueva y segura de una app por una variante más antigua y vulnerable.

"Por lo tanto, un atacante puede eludir las correcciones de seguridad realizadas por Xiaomi o MediaTek en las aplicaciones de confianza al degradarlas a versiones sin parches", dijo el investigador de Check Point Slava Makkaveev.

Además, se han identificado varias vulnerabilidades en "thhadmin", una app de confianza que se encarga de la gestión de la seguridad, de las que podría abusar una app maliciosa para filtrar claves almacenadas o ejecutar código arbitrario en el contexto de la app.

"Descubrimos un conjunto de vulnerabilidades que podrían permitir la falsificación de paquetes de pago o la desactivación del sistema de pago directamente desde una aplicación Android sin privilegios", dijo Makkaveev.

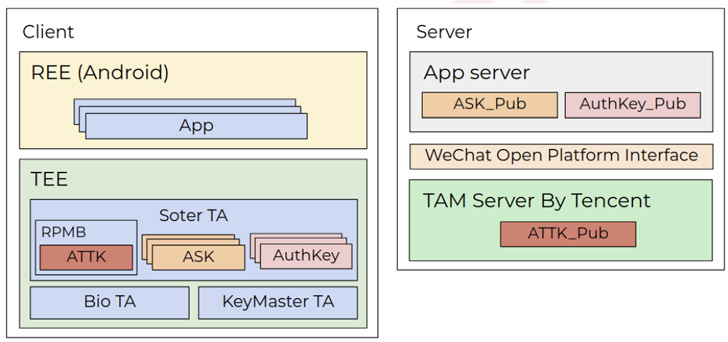

Las debilidades apuntan a una app de confianza desarrollada por Xiaomi para implementar operaciones criptográficas relacionadas con un servicio llamado Tencent Soter, que es un "estándar biométrico" que funciona como un marco de pago móvil incrustado para autorizar transacciones en apps de terceros usando WeChat y Alipay.

Pero una vulnerabilidad de desbordamiento de heap (CVE-2020-14125, puntuación CVSS: 5,4) en la aplicación de confianza soter significaba que podía ser explotada para inducir una denegación de servicio por una aplicación Android que no tuviera permisos para comunicarse con el TEE directamente.

Eso no es todo. Al encadenar el mencionado ataque de downgrade para sustituir la app de confianza soter por una versión anterior que contenía una vulnerabilidad de lectura arbitraria, Check Point descubrió que era posible extraer las claves privadas utilizadas para firmar los paquetes de pago.

"La vulnerabilidad [...] compromete completamente la plataforma soter de Tencent, permitiendo a un usuario no autorizado firmar paquetes de pago falsos", señaló la compañía.

Xiaomi, tras la revelación responsable, ha abordado la CVE-2020-14125 como parte de las actualizaciones publicadas el 6 de junio de 2022. "El problema de downgrade, que ha sido confirmado por Xiaomi como perteneciente a un proveedor de terceros, está siendo corregido", añadió Check Point.

Fuente: https://thehackernews.com/2022/08/xiaomi-phones-with-mediatek-chips-found.html